I’ve tried to get csurf to work but seem to have stumbled upon something. The code so far looks like this:

index.ejs

<form method="post" action="/">

<input type="hidden" name="_csrf" value="{{csrfToken}}">

.

.

</form>

Where you insert password and username in the form.

app.js

var express = require('express');

var helmet = require('helmet');

var csrf = require('csurf');

var path = require('path');

var favicon = require('serve-favicon');

var flash = require('connect-flash');

var logger = require('morgan');

var cookieParser = require('cookie-parser');

var bodyParser = require('body-parser');

var session = require('express-session');

var routes = require('./routes/index');

var users = require('./routes/users');

var profile = require('./routes/profile');

var app = express();

// view engine setup

app.set('views', path.join(__dirname, 'views'));

app.set('view engine', 'ejs');

// uncomment after placing your favicon in /public

//app.use(favicon(path.join(__dirname, 'public', 'favicon.ico')));

app.use(logger('dev'));

//Security shyts

app.use(helmet());

app.use(helmet.xssFilter({ setOnOldIE: true }));

app.use(helmet.frameguard('deny'));

app.use(helmet.hsts({maxAge: 7776000000, includeSubdomains: true}));

app.use(helmet.hidePoweredBy());

app.use(helmet.ieNoOpen());

app.use(helmet.noSniff());

app.use(helmet.noCache());

// rest of USE

app.use(logger('dev'));

app.use(bodyParser.json());

app.use(bodyParser.urlencoded({ extended: false }));

app.use(cookieParser());

app.use(session({secret: 'anystringoftext', saveUninitialized: true, resave: true, httpOnly: true, secure: true}));

app.use(csrf()); // Security, has to be after cookie and session.

app.use(flash());

app.use(express.static(path.join(__dirname, 'public')));

app.use('/', routes);

app.use('/users', users);

app.use('/profile', profile);

// catch 404 and forward to error handler

app.use(function (req, res, next) {

res.cookie('XSRF-TOKEN', req.csrfToken());

res.locals.csrftoken = req.csrfToken();

next();

})

//app.use(function(req, res, next) {

// var err = new Error('Not Found');

// err.status = 404;

// next(err);

//});

// error handlers

// development error handler

// will print stacktrace

if (app.get('env') === 'development') {

app.use(function(err, req, res, next) {

res.status(err.status || 500);

res.render('error', {

message: err.message,

error: err

});

});

}

// production error handler

// no stacktraces leaked to user

app.use(function(err, req, res, next) {

res.status(err.status || 500);

res.render('error', {

message: err.message,

error: {}

});

});

module.exports = app;

Where I’ve put csrf after session and cookie parser.

index.js

/* GET home page. */

router.get('/', function(req, res, next) {

res.render('index', { title: 'some title',message: '' });

});

router.post('/',function(req,res){

// Where I have a bunch of mysql queries to check passwords and usernames where as if they succeed they get:

res.redirect('profile');

// Else:

res.redirect('/');

});

What I get after submiting the form, no matter if I insert the correct username and password or not I still get the same error:

invalid csrf token

403

ForbiddenError: invalid csrf token

Also I want add that I’ve been working with node for about 2 weeks, so there is still alot I need to learn probably.

Содержание

- Forbidden — CSRF token invalid #93

- Comments

- Keep getting: Forbidden — CSRF token invalid — using example #30

- Comments

- Forbidden error invalid csrf token

- We use cookies on this site to enhance your user experience

- Что означает ошибка «CSRF токен истек»

- Что такое CSRF

- Как работает CSRF-атака

- Что такое CSRF-token и как он работает

- Типы токенов

- «Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

- Заключение

Forbidden — CSRF token invalid #93

Hi

can you please help I’m always getting the error «Forbidden — CSRF token invalid» even though I have disabled the secure flag my code is below

my request headers are below:

Accept: text/html, /; q=0.01

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.9,ar;q=0.8

Cache-Control: no-cache

Connection: keep-alive

Content-Length: 198

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Cookie: _gorilla_csrf=MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

Host: localhost:8080

Origin: http://localhost:8080

Pragma: no-cache

Referer: http://localhost:8080/

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.87 Safari/537.36

X-CSRF-Token: MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

X-Requested-With: XMLHttpRequest

my form data are below

user: hayder.sinan

pass: *************

authenticity_token: MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

can you please help?

The text was updated successfully, but these errors were encountered:

Источник

Keep getting: Forbidden — CSRF token invalid — using example #30

I must be doing something really wrong but running the example from

http://www.gorillatoolkit.org/pkg/csrf

keeps giving me Forbidden — CSRF token invalid

the only changed I made to the example was to use

in the post request, I see the name, email fields being submitted, and also

I added some logging to

and I see that realToken is always []

I’m running this on http://localhost:8000/ and made sure to delete all cookies between runs in case I was in some kind of bad state

The text was updated successfully, but these errors were encountered:

of course, after submitting this I found out I needed to make two changes, one was the key, the other was:

it could help to have a note on the docs (I actually found the note on your blog after googling again).

Are you setting csrf.Secure(false) in development? Cookies are only sent

over HTTPS by default.

On Mon, Apr 4, 2016 at 2:59 AM Diego Medina notifications@github.com

wrote:

of course, after submitting this I found out I needed to make two changes,

one was the key, the other was:

it could help to have a note on the docs (I actually found the note on

your blog after googling again).

—

You are receiving this because you are subscribed to this thread.

Reply to this email directly or view it on GitHub

#30 (comment)

Now that I pass csrf.Secure(false) the sample is working ok (and will make it a flag for dev mode only). Thanks. I’ll close this ticket now

I’ve also just run into this problem, maybe it could be cleared up in the documentation?

This is currrently documented in-line with the example code. Where else

would you like to see it / how can it be made clearer?

On Tue, Aug 30, 2016 at 9:41 AM Wayne Ashley Berry notifications@github.com

wrote:

I’ve also just run into this problem, maybe it could be cleared up in the

documentation?

I see it on the README, which is great, maybe adding it inline to the examples found on http://www.gorillatoolkit.org/pkg/csrf is all that is needed now

Yeah, the readme mentions the use of csrf.Secure(false) in the first example whereas the website only really mentions it under the method documentation.

Added the same comment from the readme to the docs here #44, that would hopefully prevent this from happening again 🙂

Источник

Forbidden error invalid csrf token

While connecting to Activiti from ADF I am getting below error :

Access to the specified resource has been forbidden.

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

A workaround is to disable CSRF in Activiti. Put this in your activiti-app.properties:

Let me know if this works.

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Did you try to switch off the csrf option (top left of the page)?

in case you tried can you share with us what you see in the console log of your browser?

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

A workaround is to disable CSRF in Activiti. Put this in your activiti-app.properties:

Let me know if this works.

- Mark as New

- Bookmark

- Subscribe

- Subscribe to RSS Feed

- Permalink

- Report Inappropriate Content

Hi Ole Hejlskov

I am facing exact same issue with APS 1.8.1 and APW 1.3.1

Could you please suggest some check points?

Note: with workaround to disable CSRF, I could login.

Content from pre 2016 and from language groups that have been closed.

Content is read-only.

28 Million Users

1300+ Industry Leading Companies

90% Customer Renewal

We use cookies on this site to enhance your user experience

By using this site, you are agreeing to allow us to collect and use cookies as outlined in Alfresco’s Cookie Statement and Terms of Use (and you have a legitimate interest in Alfresco and our products, authorizing us to contact you in such methods). If you are not ok with these terms, please do not use this website.

Источник

Что означает ошибка «CSRF токен истек»

Если вы столкнулись с ошибкой «истек CSRF-токен» — читайте нашу статью. Из неё вы узнаете, как работает CSRF-token защита, и что делать, если CSRF токен истек.

Что такое CSRF

CSRF (англ. cross-site request forgery) — это межсайтовая подделка запроса. Это атака, которой может подвергаться любой веб-ресурс или веб-приложение. В первую очередь это касается сайтов, которые используют cookies, сертификаты авторизации и браузерную аутентификацию. В результате атаки страдают клиенты и репутация ресурса.

Вредоносный скрипт прячется в коде сайта или обычной ссылке. С помощью него мошенник получает доступ к конфиденциальной информации: платежным реквизитам, логину и паролю, личной переписке. После того как данные “в кармане”, хакер может изменить пароль, указать свой номер телефона или email, перевести деньги на свой счёт и многое другое.

Как работает CSRF-атака

Злоумышленник может использовать фишинговую ссылку — это наиболее распространенный способ обмана. В этом случае атака работает по следующей схеме:

- Злоумышленник создаёт поддельную страницу, очень похожую на оригинальную, и встраивает её в сайт. В коде ссылка может выглядеть так: Unsubscribe here.

- Пользователь переходит с одной страницы сайта на другую (например, на страницу оплаты) и вместо реальной страницы попадает на поддельную.

- Пользователь совершает действие на странице, например, оплачивает товар или вводит данные авторизации.

- Информация или денежные средства вместо оригинального сервера уходят на сервер мошенника.

CSRF-атаки случаются из-за того, что без специальных настроек сервер не может с точностью в 100% определить, кто именно выполняет действия со стороны пользователя. Он не может проверить, действительно ли на кнопку “оплатить” нажал тот пользователь, который изначально открыл страницу с оплатой. Хакеры активно используют этот люфт в безопасности HTTP-запросов и применяют вредоносные скрипты. Однако от атаки можно защититься с помощью CSRF-токенов.

Что такое CSRF-token и как он работает

В общем понимании токен — это механизм, который позволяет идентифицировать пользователя или конкретную сессию для безопасного обмена информацией и доступа к информационным ресурсам. Токены помогают проверить личность пользователя (например, клиента, который онлайн получает доступ к банковскому счёту). Их используют как вместо пароля, так и вместе с ним. Токен — это в каком-то смысле электронный ключ.

CSRF-token — это максимально простой и результативный способ защиты сайта от CSRF-мошенников. Он работает так: сервер создаёт случайный ключ (он же токен) и отправляет его браузеру клиента. Когда браузер запрашивает у сервера информацию, сервер, прежде чем дать ответ, требует показать ключ и проверяет его достоверность. Если токен совпадает, сессия продолжается, а если нет — прерывается. Токен действителен только одну сессию — с новой сессией он обновляется.

Чтобы получить ответ от сервера, используются разные методы запроса. Условно они делятся на две категории: те, которые не изменяют состояние сервера (GET, TRACE, HEAD), и те, которые изменяют (PUT, PATCH, POST и DELETE). Последние имеют большую CSRF-уязвимость и поэтому должны быть защищены в первую очередь.

При создании и использовании токена должны соблюдаться следующие условия:

нахождение в скрытом параметре;

генерация с помощью генератора псевдослучайных чисел;

ограниченное время жизни (одна сессия);

уникальность для каждой транзакции;

устойчивый к подбору размер (в битах);

Типы токенов

Существует три основных типа токенов по способу генерации:

- Synchronizer Tokens или Anti-CSRF (токены синхронизации). В этом случае инициатором ключа выступает сервер — на нём хранится исходная шифровка. Когда браузер обращается к серверу и предъявляет ему ключ, сервер сравнивает его с исходником и в зависимости от результата продолжает или прерывает сессию.

- Double Submit Cookie (двойная отправка куки). При этом способе токен нигде не хранится. Когда браузер обращается к серверу впервые за сессию, сервер генерирует и передаёт ему ключ в двух формах: через куки и в одном из параметров ответа. При следующих обращениях браузера сервер дважды проверяет правильность ключа — в параметрах и в куках.

- Encrypted Token (зашифрованный токен). Этот способ предполагает, что ключом шифруется какая-то часть информации о клиенте, которая содержится в браузере. При первом запросе браузера сервер получает информацию о пользователе, зашифровывает её и передаёт браузеру токен. При следующем взаимодействии сервер расшифровывает токен и сверяет информацию.

Помимо токенов, для защиты используется флаг Same-Site (большинство браузеров его поддерживает). Он работает напрямую для cookies и позволяет помечать куки конкретного домена. Сервер проверяет, содержатся ли нужные пометки в куках страницы, с которых происходит оплата или вносятся изменения. Если пометок нет — сессия прекращается.

Также в качестве меры защиты на страницах сайта настраивают форму с капчей. Это особенно актуально для страниц смены пароля или совершения денежных транзакций.

«Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

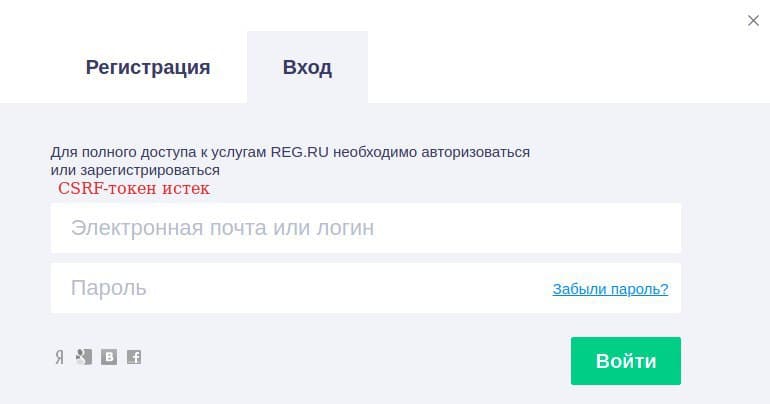

Даже при авторизации на сайтах, для которых настроена защита от атак, можно встретить следующие варианты сообщения об ошибке: «Недопустимое CSRF-значение»/«CSRF-токены не совпадают» или «Token expired» (в переводе — срок действия токена истек). Сообщение может отображаться как на английском, так и на русском. Пример ошибки при авторизации на сайте REG.RU:

Обычно ошибка возникает по двум основным причинам:

сервер некорректно сгенерировал токен;

срок токена истек — пользователь долго не совершал никаких действий на странице.

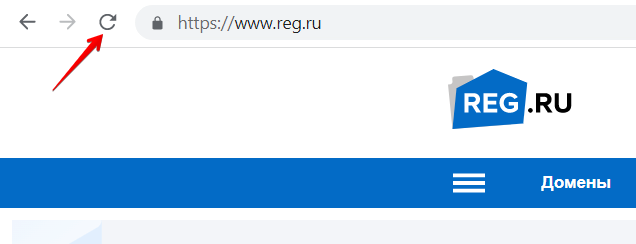

В обоих случаях исправить проблему поможет перезагрузка страницы — вы запустите новую сессию, а значит, сервер и браузер договорятся о новом рабочем токене. Для этого нажмите на значок обновления страницы:

Иногда ошибка возникает из-за расширений защиты конфиденциальности или плагинов блокировки рекламы (например, Ghostery, UBlock Origin, Blur), которые настроены у пользователя. В этом случае можно отключить расширение. Также можно добавить сайт, на котором появилось сообщение, в список доверенных сайтов.

На примере сайта reg.ru покажем, что для этого нужно:

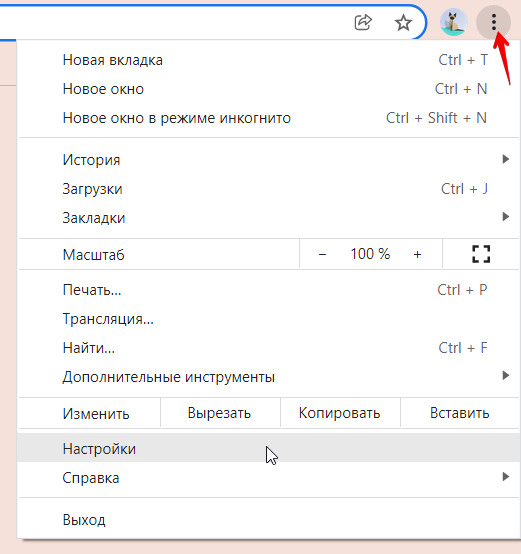

- Откройте настройки Chrome:

- В списке слева выберите Конфиденциальность и безопасность, а затем Файлы cookie и другие данные сайтов.

- Внизу страницы откройте Сайты, которые всегда могут использовать файлы cookie и кликните Добавить.

- Введите «[*.]www.reg.ru» и нажмите Добавить.

- Нажмите Все файлы cookie и данные сайта и удалите все записи, которые связаны с сайтом reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

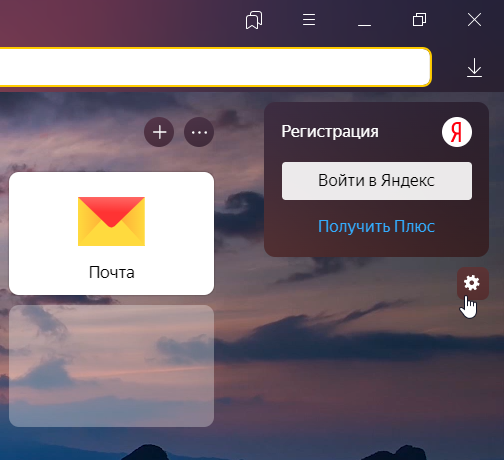

- Откройте настройки браузера Яндекс:

- Перейдите на Сайты — Расширенные.

- Кликните Настройки… для первого параметра в списке. Затем на вкладке «Разрешена» введите www.reg.ruи кликните Добавить.

- Добавьте адрес сайта для всех параметров списка по аналогии.

- Откройте настройки Safari комбинацией Cmd + , (⌘,).

- Перейдите на вкладку Конфиденциальность и проверьте, что в пункте «Файлы cookie и данные веб-сайтов» не выбрано «Блокировать все файлы cookie». Если это так, снимите настройки.

- Кликните Управление данными веб-сайтов и удалите все записи, которые относятся к www.reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

В некоторых случаях сгенерировать верный токен мешают локальные настройки куки в браузере. Чтобы сессия прошла успешно, достаточно вернуть дефолтные настройки.

Заключение

Успешная атака CSRF позволяет хакеру действовать на сайте от имени другого зарегистрированного посетителя. Чтобы мошенник не добрался до конфиденциальных данных, для сайта нужно настроить один из типов CSRF-токенов. Токены позволяют серверу и браузеру безопасно обмениваться информацией в течение сессии. Однако даже на безопасных сайтах можно столкнуться с ошибкой «токен CSRF истек». В этом нет ничего страшного. Чтобы возобновить подключение, достаточно обновить страницу браузера.

Источник

Hi

can you please help I’m always getting the error «Forbidden — CSRF token invalid» even though I have disabled the secure flag my code is below

CSRF := csrf.Protect(

[]byte("08SY058118B4DN7adZr5a77Omvp6v1vA"),

csrf.FieldName("authenticity_token"),

csrf.Secure(false),

csrf.HttpOnly(false),

csrf.Path("/"),

csrf.MaxAge(12000),

)

mux.HandleFunc("/login", login)

mux.HandleFunc("/todo", todo)

mux.HandleFunc("/listDevices", listDevices)

mux.Handle("/assets/", &logServer{

http.StripPrefix("/assets/", http.FileServer(http.Dir("assets/"))),

})

mux.Handle("/Clients/", &logServer{

clientConfig(http.StripPrefix("/Clients/", http.FileServer(http.Dir("Clients/")))),

})

mux.Handle("/tut/", &logServer{

tutImages(http.StripPrefix("/tut/", http.FileServer(http.Dir("tut/")))),

})

mux.Handle("/", &logServer{

noDirListing(http.FileServer(http.Dir("."))),

})

http.ListenAndServe(":8080", CSRF(mux))

my request headers are below:

Accept: text/html, /; q=0.01

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.9,ar;q=0.8

Cache-Control: no-cache

Connection: keep-alive

Content-Length: 198

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Cookie: _gorilla_csrf=MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

Host: localhost:8080

Origin: http://localhost:8080

Pragma: no-cache

Referer: http://localhost:8080/

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/67.0.3396.87 Safari/537.36

X-CSRF-Token: MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

X-Requested-With: XMLHttpRequest

my form data are below

user: hayder.sinan

pass: *************

authenticity_token: MTUyOTgzMzU5M3xJbmR2VkhRMWJrbEhVV3hhUlU1b2F5dFZOMkpLY0dsUmMyRTBOMjFRT0ZoM1kyMHhWSEJuV0ZOSFNUZzlJZ289fMv0K_iHYrxTr7pjDC6J5uZpxWjltzhssQhv8TCZ3duI

can you please help?

One day I was working on a feature at work. I had many branches created in JIRA tickets, so I wanted to open a bunch of PRs (Pull Requests) all at once in different tabs.

This is how I usually work – I have a lot of tabs open and this speeds things up, because I don’t need to wait for the next page to load.

But after I’d created the first PR in BitBucket and tried to go on to the next page, I was welcomed with an error message about an invalid CSRF token. This is a common problem with web applications that have CSRF protection.

So in this article you’ll learn what CSRF is and how to fix this error.

Table of contents:

- What is CSRF?

- Standard CSRF protection

- The Problem with Tokens

- Cross-tab Communication Solution

- Sysend library

- Broadcast Channel

- Conclusion

What is CSRF?

CSRF is an acronym for Cross-Site Request Forgery. It is a vector of attack that attackers commonly use to get into your system.

The way you usually protect against CSRF is to send a unique token generated by each HTTP request. If the token that is on the server doesn’t match with the one from the request, you show an error to the user.

Standard CSRF protection

This is one way you can protect against CSRF with a token:

const inital_token = '...';

const secure_fetch = (token => {

const CSRF_HEADER = 'X-CSRF-TOKEN';

return (url) => {

const response = await fetch(url, {

method: 'POST',

headers: {

[CSRF_HEADER]: token

}

});

response.then(res => {

token = res.headers[CSRF_HEADER]

});

return response;

};

})(inital_token);

This code uses the fetch API to send and receive a secure token in HTTP headers. On the backed, you should generate the first initial token when the page loads. On the server, on each AJAX request, you should check to see if the token is valid.

The Problem with Tokens

This works fine unless you have more than one tab open. Each tab can send requests to the server, which will break this solution. And power users may not be able to use your application the way they want.

But there is a simple solution to this problem which is cross-tab communication.

Cross-tab Communication Solution

Sysend library

You can use the Sysend library, an open source solution that I’ve created specifically for this purpose. It simplifies cross-tabs communication.

If you want, you can use a native browser API like Broadcast Channel to do the same. More on how to do that later in this article.

But the Sysend library will work for browsers that don’t support Broadcast Channel. It also works in IE (it has some bugs, which is not a surprise). You may also need to support some old mobile browsers. It also has a much simpler API.

This is the simplest example:

let token;

sysend.on('token', new_token => {

token = new_token;

});

// ...

sysend.broadcast('token', token);And this is how you would use this library to fix CSRF protection:

const inital_token = '...';

const secure_fetch = (token => {

const CSRF_HEADER = 'X-CSRF-TOKEN';

const EVENT_NAME = 'csrf';

sysend.on(EVENT_NAME, new_token => {

// get new toke from different tab

token = new_token;

});

return (url) => {

const response = await fetch(url, {

method: 'POST',

headers: {

[CSRF_HEADER]: token

}

});

response.then(res => {

token = res.headers[CSRF_HEADER];

// send new toke to other tabs

sysend.broadcast(EVENT_NAME, token);

});

return response;

};

})(inital_token);

All you have to do is to send and receive a single message from other tabs when sending the request. And your CSRF protected app will work on many tabs.

And that’s it. This will let advanced users use your app that has CSRF protection when they want to open many tabs.

Broadcast Channel

Here is the simplest possible example of using Broadcast Channel:

const channel = new BroadcastChannel('my-connection');

channel.addEventListener('message', (e) => {

console.log(e.data); // 'some message'

});

channel.postMessage('some message');So with this simple API you can do the same thing that we did before:

const inital_token = '...';

const secure_fetch = (token => {

const CSRF_HEADER = 'X-CSRF-TOKEN';

const channel = new BroadcastChannel('csrf-protection');

channel.addEventListener('message', (e) => {

// get new toke from different tab

token = e.data;

});

return (url) => {

const response = await fetch(url, {

method: 'POST',

headers: {

[CSRF_HEADER]: token

}

});

response.then(res => {

token = res.headers[CSRF_HEADER];

// send new token to other tabs

channel.postMessage(token);

});

return response;

};

})(inital_token);As you can see from the above example, Broadcast Channel doesn’t have any namespace for events. So if you want to send more than one type of event you need to create types of events.

Here is an example of using Broadcast Channel to do more than the CSRF protection fix we’ve discussed so far.

You can synchronize login and logout for your application. If you login into one tab, your other tabs will also sign you in. In the same way, you can synchronize the shopping cart in some e-commerce websites.

const channel = new BroadcastChannel('my-connection');

const CSRF = 'app/csrf';

const LOGIN = 'app/login';

const LOGOUT = 'app/logout';

let token;

channel.addEventListener('message', (e) => {

switch (e.data.type) {

case CSRF:

token = e.data.payload;

break;

case LOGIN:

const { user } = e.data.payload;

autologin(user);

break;

case LOGOUT:

logout();

break;

}

});

channel.postMessage({type: 'login', payload: { user } });Conclusion

It’s great if you protect your app against attackers. But keep in mind how people will be using your application, too so you don’t make it unnecessarily hard to use. This applies not only to this particular problem.

The Sysend library is a simple way to communicate between open tabs in the same browser. And it can fix major issues with CSRF protection. The library has more features, and you can check its GitHub repo for more details.

Broadcast Channel is also not that complicated. If you don’t need to support old browsers or some older mobile devices, you can use this API. But if you need to support older browsers, or want to make your code simpler, you use can the sysend library.

If you want to see browser support for Broadcast Channel, you can see Can I Use.

Learn to code for free. freeCodeCamp’s open source curriculum has helped more than 40,000 people get jobs as developers. Get started

Lately, I was struggling with correct handling of this token. Since I found some misleading content here in community network, I would like to share with my findings.

What is CSRF, why do we use CSRF token and how long it is valid

CSRF (Cross-site request forgery) is type of attack, when attacker tries to send malicious requests from a website that user visits to another site where the victim is authenticated. Prevention from this attack is based on keeping security token during user’s session and providing it with every modify operation (PUT, POST, DELETE). If the provided token is not correct, gateway responds with HTTP 403 (“Forbidden”) return code. [1, 2]

The validity depends on your settings and SAP_BASIS release. In my case, I found out that the validity of token is set to 30 minutes.

“The validity of the CSRF token depends on the release of the ABAP component SAP_BASIS and on the activation of the security session management (which is controlled via the transaction SICF_SESSIONS on the granularity of SAP clients):

1. Release < 7.03/7.31 or the security session management is inactive: An own CSRF cookie gets generated (sap-XSRF_<SystemID>_<SAPClient>) and this CSRF token remains valid for 24 hours (86400 seconds).

2. Release >= 7.03/7.31, the validity is bound to the security session, which depends on the system parameter http/security_session_timeout value (see transaction RZ11 for details on this parameter). By default, the security session management is active in these releases.” [3]

When you do not provide fresh security token with modify request, the user can end up with 403 error message and his recent entry in some form will be most likely lost. There are different ways how the token is handled.

1st issue – You are using ODataModel for modify operations and not calling refreshSecurityToken() method before them

You should be safe anyway. ODataModel has a parameter called bTokenHandling that takes care about token handling. I did not find information when openui5 started to support this functionality, but you can check it in debugger that after creating ODataModel instance, bTokenHandling is set to true by default.

So the outcome of this finding is that you do not need to use method refreshSecurityToken() unless you turn off bTokenHandling or you want to implement some special fuctionallity when refresh fails.

2nd issue – You are using datajs library and OData.request for your modify operations

There are several blog posts in SCN using this library. You should fetch CSRF token before every modify operation, if you want to prevent your user to see HTTP 403 response.

3rd issue – You are using external REST client for testing modify operation

If you do not provide the token, you will receive 403 HTTP Forbidden response with following message “CSRF token validation failed”.

In this case, you need to first fetch CSRF token, adding header parameter X-CSRF-Token : Fetch, read its content from response parameter x-csrf-token and add it manually to header of your testing modify request.

4th issue – You are sending files to SAP Gateway using sap.ui.commons.FileUploader and you are getting 403 HTTP response – CSRF token validation failed

Unfortunately, there is no link between fileuploader and ODataModel, so fileuploader needs to handle token validation by itself. Same logic applies here as the previous issue. Unfortunately (again), there is no way how to set http header parameter for fileuploader, so you need to redefine it by yourself and change the logic as it is described in this post Re: FileUploader and X-CSRF-Token?.

Looking forward to your feedback, let me know if some of my assumptions are not correct.

References

[1] Cross-site request forgery – Wikipedia, the free encyclopedia

[2] https://help.sap.com/saphelp_nw74/helpdata/en/b3/5c22518bc72214e10000000a44176d/content.htm

[3] CSRF Protection – Connectivity – SAP Library

Если вы столкнулись с ошибкой «истек CSRF-токен» — читайте нашу статью. Из неё вы узнаете, как работает CSRF-token защита, и что делать, если CSRF токен истек.

Что такое CSRF

CSRF (англ. cross-site request forgery) — это межсайтовая подделка запроса. Это атака, которой может подвергаться любой веб-ресурс или веб-приложение. В первую очередь это касается сайтов, которые используют cookies, сертификаты авторизации и браузерную аутентификацию. В результате атаки страдают клиенты и репутация ресурса.

Вредоносный скрипт прячется в коде сайта или обычной ссылке. С помощью него мошенник получает доступ к конфиденциальной информации: платежным реквизитам, логину и паролю, личной переписке. После того как данные “в кармане”, хакер может изменить пароль, указать свой номер телефона или email, перевести деньги на свой счёт и многое другое.

Как работает CSRF-атака

Злоумышленник может использовать фишинговую ссылку — это наиболее распространенный способ обмана. В этом случае атака работает по следующей схеме:

- Злоумышленник создаёт поддельную страницу, очень похожую на оригинальную, и встраивает её в сайт. В коде ссылка может выглядеть так: <a href=“вредоносная ссылка”>Unsubscribe here</a>.

- Пользователь переходит с одной страницы сайта на другую (например, на страницу оплаты) и вместо реальной страницы попадает на поддельную.

- Пользователь совершает действие на странице, например, оплачивает товар или вводит данные авторизации.

- Информация или денежные средства вместо оригинального сервера уходят на сервер мошенника.

CSRF-атаки случаются из-за того, что без специальных настроек сервер не может с точностью в 100% определить, кто именно выполняет действия со стороны пользователя. Он не может проверить, действительно ли на кнопку “оплатить” нажал тот пользователь, который изначально открыл страницу с оплатой. Хакеры активно используют этот люфт в безопасности HTTP-запросов и применяют вредоносные скрипты. Однако от атаки можно защититься с помощью CSRF-токенов.

Что такое CSRF-token и как он работает

В общем понимании токен — это механизм, который позволяет идентифицировать пользователя или конкретную сессию для безопасного обмена информацией и доступа к информационным ресурсам. Токены помогают проверить личность пользователя (например, клиента, который онлайн получает доступ к банковскому счёту). Их используют как вместо пароля, так и вместе с ним. Токен — это в каком-то смысле электронный ключ.

CSRF-token — это максимально простой и результативный способ защиты сайта от CSRF-мошенников. Он работает так: сервер создаёт случайный ключ (он же токен) и отправляет его браузеру клиента. Когда браузер запрашивает у сервера информацию, сервер, прежде чем дать ответ, требует показать ключ и проверяет его достоверность. Если токен совпадает, сессия продолжается, а если нет — прерывается. Токен действителен только одну сессию — с новой сессией он обновляется.

Чтобы получить ответ от сервера, используются разные методы запроса. Условно они делятся на две категории: те, которые не изменяют состояние сервера (GET, TRACE, HEAD), и те, которые изменяют (PUT, PATCH, POST и DELETE). Последние имеют большую CSRF-уязвимость и поэтому должны быть защищены в первую очередь.

При создании и использовании токена должны соблюдаться следующие условия:

-

нахождение в скрытом параметре;

-

генерация с помощью генератора псевдослучайных чисел;

-

ограниченное время жизни (одна сессия);

-

уникальность для каждой транзакции;

-

устойчивый к подбору размер (в битах);

-

невозможно переиспользовать.

Типы токенов

Существует три основных типа токенов по способу генерации:

- Synchronizer Tokens или Anti-CSRF (токены синхронизации). В этом случае инициатором ключа выступает сервер — на нём хранится исходная шифровка. Когда браузер обращается к серверу и предъявляет ему ключ, сервер сравнивает его с исходником и в зависимости от результата продолжает или прерывает сессию.

- Double Submit Cookie (двойная отправка куки). При этом способе токен нигде не хранится. Когда браузер обращается к серверу впервые за сессию, сервер генерирует и передаёт ему ключ в двух формах: через куки и в одном из параметров ответа. При следующих обращениях браузера сервер дважды проверяет правильность ключа — в параметрах и в куках.

- Encrypted Token (зашифрованный токен). Этот способ предполагает, что ключом шифруется какая-то часть информации о клиенте, которая содержится в браузере. При первом запросе браузера сервер получает информацию о пользователе, зашифровывает её и передаёт браузеру токен. При следующем взаимодействии сервер расшифровывает токен и сверяет информацию.

Помимо токенов, для защиты используется флаг Same-Site (большинство браузеров его поддерживает). Он работает напрямую для cookies и позволяет помечать куки конкретного домена. Сервер проверяет, содержатся ли нужные пометки в куках страницы, с которых происходит оплата или вносятся изменения. Если пометок нет — сессия прекращается.

Также в качестве меры защиты на страницах сайта настраивают форму с капчей. Это особенно актуально для страниц смены пароля или совершения денежных транзакций.

«Истек срок действия токена» или «CSRF-значение недопустимо»: что это значит и что делать

Даже при авторизации на сайтах, для которых настроена защита от атак, можно встретить следующие варианты сообщения об ошибке: «Недопустимое CSRF-значение»/«CSRF-токены не совпадают» или «Token expired» (в переводе — срок действия токена истек). Сообщение может отображаться как на английском, так и на русском. Пример ошибки при авторизации на сайте REG.RU:

Обычно ошибка возникает по двум основным причинам:

-

сервер некорректно сгенерировал токен;

-

срок токена истек — пользователь долго не совершал никаких действий на странице.

В обоих случаях исправить проблему поможет перезагрузка страницы — вы запустите новую сессию, а значит, сервер и браузер договорятся о новом рабочем токене. Для этого нажмите на значок обновления страницы:

Иногда ошибка возникает из-за расширений защиты конфиденциальности или плагинов блокировки рекламы (например, Ghostery, UBlock Origin, Blur), которые настроены у пользователя. В этом случае можно отключить расширение. Также можно добавить сайт, на котором появилось сообщение, в список доверенных сайтов.

На примере сайта reg.ru покажем, что для этого нужно:

в Google Chrome

- Откройте настройки Chrome:

- В списке слева выберите Конфиденциальность и безопасность, а затем Файлы cookie и другие данные сайтов.

- Внизу страницы откройте Сайты, которые всегда могут использовать файлы cookie и кликните Добавить.

- Введите «[*.]www.reg.ru» и нажмите Добавить.

- Нажмите Все файлы cookie и данные сайта и удалите все записи, которые связаны с сайтом reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

в Яндекс.Браузер

-

Откройте настройки браузера Яндекс:

- Перейдите на Сайты — Расширенные.

- Кликните Настройки… для первого параметра в списке. Затем на вкладке «Разрешена» введите www.reg.ru и кликните Добавить.

- Добавьте адрес сайта для всех параметров списка по аналогии.

в Safari

- Откройте настройки Safari комбинацией Cmd + , (⌘,).

- Перейдите на вкладку Конфиденциальность и проверьте, что в пункте «Файлы cookie и данные веб-сайтов» не выбрано «Блокировать все файлы cookie». Если это так, снимите настройки.

- Кликните Управление данными веб-сайтов и удалите все записи, которые относятся к www.reg.ru.

- Перезагрузите браузер и выполните операцию повторно.

В некоторых случаях сгенерировать верный токен мешают локальные настройки куки в браузере. Чтобы сессия прошла успешно, достаточно вернуть дефолтные настройки.

Заключение

Успешная атака CSRF позволяет хакеру действовать на сайте от имени другого зарегистрированного посетителя. Чтобы мошенник не добрался до конфиденциальных данных, для сайта нужно настроить один из типов CSRF-токенов. Токены позволяют серверу и браузеру безопасно обмениваться информацией в течение сессии. Однако даже на безопасных сайтах можно столкнуться с ошибкой «токен CSRF истек». В этом нет ничего страшного. Чтобы возобновить подключение, достаточно обновить страницу браузера.