Что такое аутентификация электронной почты?

На протяжении большей части последних 40 лет пользователям приходилось совершать прыжок веры каждый раз, когда они открывали электронную почту. Считаете ли вы, что письмо действительно приходит от того, кто указан в графе отправителя? Большинство легко ответит «да» и на самом деле очень удивится, узнав как легко подделать электронную почту почти от любого отправителя.

При создании Интернета изначально не было разработано никакой возможности проверить личность отправителя. Во время разработки основных протоколов электронной почты, затраты на вычислительную мощность, реализацию и простоту использования были уравновешены с риском мошенничества. Тяжело было предположить, что 84% всей электронной почты в будущем будут иметь вредоносную нагрузку и являться фишингом или спамом.

Результатом является то, что заголовки писем, включая поля «From: » и «Reply-to: », очень легко подделать. В некоторых случаях это так же просто, как набрать «john@company.com» в поле «From: ». Объединив это с неподозрительным содержанием, убедительной графикой и форматированием, вполне возможно обмануть людей, подумавших, что сообщение в их почтовом ящике действительно пришло от банка, ФНС, руководителя или президента США.

Приняв во внимание повсеместное распространение электронной почты, вы осознаете основу нашего нынешнего кризиса информационной безопасности. Слабость в электронной почте привела к массе фишинговых атак, направленных на то, чтобы заставить людей нажимать на вредоносные ссылки, загружать и открывать вредоносные файлы, отправлять форму W-2 (аналог 2-НДФЛ в США) или переводить средства на счета преступников.

Совсем недавно Coupa, компания из Кремниевой долины, была в центре внимания после отправки данных о заработной плате всех 625 сотрудников мошеннику. В прошлом году одна из крупнейших компаний Европы Leoni AG потеряла 45 миллионов долларов, когда сотрудник ошибочно перечислил деньги на учетную запись мошенника по причине фальшивой электронной почты. По оценкам ФБР, фишинговые атаки типа «компрометация деловой переписки» (BEC — Business Email Compromise), обходятся компаниям США в 3 миллиарда долларов в год.

На databreaches.net был составлен список фактов фишинга формы W-2. Работа над списком в этом году указывает на то, что количество случаев с 2016 года растет и на данный момент он состоит из 204 отчетов. По списку можно понять, что известны случаи кражи данных тысяч сотрудников и такой вид мошенничества является очень распространенным.

Как злоумышленник может подделать незащищенную электронную почту от почти любого человека менее чем за 5 минут

На самом деле, поддельный адрес в поле «от» — это основа и начальная стадия большинства атак. Почему стоит беспокоиться о фальсификации электронной почты с условного «company.com», когда возможно просто зарегистрировать похожий поддельный домен (например, c0mpany.com) и использовать его? Или создать учетную запись Gmail (randomaddress1347356@gmail.com), присвоить ей дружеское имя, которое выглядит как имя генерального директора компании? Потому что, на самом деле, подделать отправку письма с адреса реального человека даже проще, чем регистрировать поддельный домен или создать учетную запись Gmail.

Три простых способа

В интернете без труда можно найдите сайты, которые позволяют отправлять фейковые письма. Их десятки, вот лишь пара примеров: spoofbox.com и anonymailer.net. Многие из них бесплатны, некоторые стоят денег, позиционируются эти сервисы как законные, а основной целью использования предполагается розыгрыш друзей.

Алгоритм использования прост. Требуется лишь ввести адрес электронной почты получателя в поле «Кому:», поместить любой желаемый адрес электронной почты в поле «От:» и после создания сообщения подтвердить отправку. По условия пользовательского соглашения ответственность за ущерб полностью лежит на клиентах сервиса.

Следующий способ — это отправка с помощью командной строки UNIX. Если у вас есть компьютер с настроенной почтовой службой, достаточно ввести эту команду:

mail -aFrom:whatever@anydomain.com

В итоге получается сообщение, в котором в поле «От» будет содержаться «any@anydomain.com». Введя строку темы и остальную часть сообщения, после нажатия Ctrl+D сообщение отправится получателю. Работостпособность этой идеи зависит от того, как настроена ваша система. Тем не менее, она работает во многих случаях.

Используя PHP, вы можете создать электронное письмо с помощью нескольких строчек очень простого кода:

<?php

$to = 'nobody@example.com';

$subject = 'the subject';

$message = 'hello';

$headers = 'From: webmaster@example.com' . "rn" .

'Reply-To: webmaster@example.com' . "rn" .

'X-Mailer: PHP/' . phpversion();

mail($to, $subject, $message, $headers);

?>Фактически, это строки кода, используемые в качестве примера в онлайн-руководстве для функции отправки почты mail() с дополнительными шапками/header.

Эти инструменты спуфинга сильно упрощены. Чтобы сделать сообщения более реалистичными, потребуется немного больше работы и, конечно, навыки социальной инженерии. Но основная техническая составляющая очень проста. Единственное, что действительно предотвращает спуфинг — аутентификация электронной почты с помощью совместного использования SPF-записи, DKIM-подписи и DMARC. Далее мы расскажем, как работают и чем отличаются эти технологии. Они не являются чем-то новым, однако, к счастью для мошенников, большинство доменов в Интернете еще не защищены. Например, только около 4% доменов .gov используют аутентификацию. Что касательно других 96%? Злоумышленники могут отправлять электронные письма под видом исходящих с почтовых ящиков этих доменов в любой момент.

Согласно источнику, одно из четырех писем с доменов .gov является мошенническим. Домены justice.gov, House.gov, Senate.gov, Whitehouse.gov, а также democrats.org, dnc.org, gop.com, rnc.org. и DonaldJTrump.com — все они могут быть легко использованы для спуфинга почтовыми мошенниками.

Способы защиты от спуфинга

Описанная выше простота использования уязвимости электронной почты без аутентификации и широкое использование этих методов как начальная стадия для крупнейших кибер-атак, акцентирует внимание IT-сообщества на необходимости использования технологий проверки подлинности почты. Внедряя аутентификацию электронной почты, вы можете гарантировать, что любой пользователь — сотрудник, клиент или партнер, получающий электронное письмо, сможет определить отправлено ли электронное письмо легитимным представителем компании. Кроме того, вы можете получить прозрачность и контроль того, кто отправляет электронную почту от вашего имени.

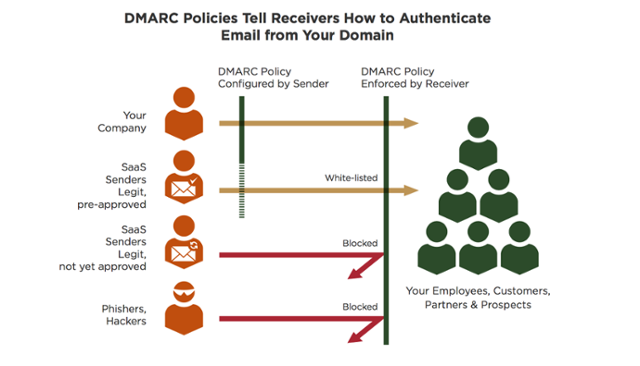

Важность этого резко возросла благодаря быстрому росту облачных сервисов (SaaS), более 10 000 из которых отправляют электронную почту от имени своих клиентов по теме продаж, маркетинга, поддержки клиентов, HR, бухгалтерского учета, юридических и прочих услуг. Благодаря принудительной аутентификации, вы можете заблокировать всех, кто пытается отправить письмо от вашего имени, — спамеров, фишеров и даже «серых» отправителей, которые могут быть легитимными, но не указаны вами в списке разрешенных.

Стандарты аутентефикации электронной почты позволяют почтовому серверу проверять, что электронное письмо с вашим доменом в поле «От:» было разрешено отправлять от вашего имени. До попадания сообщения в папку «Входящие» получателя, почтовый сервер может проверить:

- Используя SPF-запись, имеет ли отправляющий сервер право использовать доменное имя (или имена), указанное в заголовках сообщения?

- Если к сообщению прикреплена криптографическая DKIM-подпись, с помощью открытой версии ключа в записи DNS домена можно расшифровать заголовки входящих сообщений и узнать, действительно ли сообщение исходит от заявленного отправителя.

- Благодаря настройке DMARC владельцы доменов могут создавать правила обработки писем, которые поступили с доменов, не прошедших авторизацию и проверять совпадают ли заголовки друг с другом (например, поля From: и Reply-to:). Правила включают инструкции о том, что должен сделать принимающий сервер с сообщениями, не прошедшими проверку подлинности, например, не пропускать их, помещать в папку со спамом или помечать их как потенциально опасные. Проверка подлинности по электронной почте дает владельцу домена глобальный контроль над тем, что происходит с сообщениями, отправленными от их имени кем угодно и кому угодно. Например, если вы представляете домен-отправитель почты и публикуете DMARC-запись с запросом информации, то вы будете получать от всех доменов-получателей, которые тоже поддерживают DMARC, статистику обо всех почтовых письмах, которые приходят с обратным адресом от вашего домена. Статистика приходит в XML и содержит IP-адрес каждого отправителя, который подписывается вашим доменом, количество сообщений с каждого IP-адреса, результат обработки этих сообщений в соответствии с правилами DMARC, результаты SPF и результаты DKIM

Почему необходимо совместное использование этих технологий?

В упрощенном смысле SPF позволяет создавать белый список для IP-адресов. Если почтовый сервер с IP-адресом, который отсутствует в вашем списке, пытается отправить электронное письмо с использованием вашего домена, тест проверки подлинности SPF не будет пройден. Однако, большая проблема с SPF заключается в том, что используется домен, указанный в поле Return-Path для проверки подлинности, а не поле From, который люди действительно читают.

Хуже того, злоумышленники, занимающиеся фишингом, могут настроить SPF-запись для своих собственных доменов. Затем они могут отправлять электронные письма, которые, как будет казаться, поступают от компании или бренда, которым доверяют, но домен этой компании будет отображаться в поле «От», а домен мошенника в Return-Path. Такие письма пройдут проверку подлинности SPF. Дополнительное использование DMARC, решает эту проблему, позволяя владельцу домена требовать «выравнивания», что означает, что обратные и исходящие адреса должны быть одинаковыми.

SPF-записи представляют собой текст, но синтаксис довольно сложный. Легко можно сделать опечатки, которые трудно обнаружить. При этом, они сделают SPF-запись бесполезной. Анализ SPF-записей всех 62 спонсоров конференции RSA 2017 года показал, что только 58 опубликовали SPF, при этом у 17 спонсоров конференции по кибербезопасности были ошибки в записи. Компании, которые не имеют большого опыта в IT-области, часто находят SPF еще более сложным.

Также и DKIM не особенно эффективен против мошенничества без использования DMARC. Чтобы остановить фишинг, самым важным адресом является домен в поле «От». Однако, проверка только DKIM-подписи нечего не говорит по поводу домена в этом поле. Используемый для подписи сообщения домен может полностью отличаться от домена, указанного в поле «От». Другими словами, хакеры могут создавать сообщения, которые подписываются через DKIM, используя контролируемый ими домен, но в поле «От» будет находится email вашего банка. Большинство людей не собираются копаться в заголовках всех входящих сообщений, чтобы убедиться, что данные DKIM-подписи являются легитимными. Также стоит учитывать большое количество законных почтовых служб, которые могут делать рассылки от имени отправителя и проблему сохранения секретности закрытого ключа, используемого для подписи сообщений.

Эти два ранних стандарта, хотя и важны, содержат важные пробелы. DMARC основывается на них и дополняет. DMARC значительно увеличивает доверие к электронной почте, которую вы отправляете, независимо от того, поступают ли письма от ваших собственных почтовых серверов или облачных сервисов, которым вы разрешаете отправлять электронную почту.

Основными вкладами DMARC являются:

- настройка политики, которая сообщает получающим серверам электронной почты, что делать с электронными сообщениями, которые не аутентифицируются (ничего, карантин или отказ),

- предоставление механизма отчетности.

Наличие политики и механизма обратной связи — вот что заставляет всё это работать.

Проверить, что DMARC настроен можно с помощью сервисов

→ mxtoolbox.com

→ mail-tester.com и прочих.

Статья составлена на основе перевода из источников:

→ How to Fake an Email From Almost Anyone in Under 5 Minutes

→ What Is Email Authentication?

→ What Is SPF?

→ What Is DKIM?

→ What Is DMARC?

Статьи по теме на Хабрахабре:

→ Подделываем письма от крупнейших российских банков

→ Настройка DKIM/SPF/DMARC записей или защищаемся от спуфинга

→ Почему у Сбербанка некорректная SPF-запись для домена?

→ Внедрение DMARC для защиты корпоративного домена от спуфинга

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Используете ли вы аутентификацию электронной почты?

32.35%

Да, настроены SPF-запись, DKIM-подпись и DMARC

55

40%

Да, но DMARC не настроен

68

Проголосовали 170 пользователей.

Воздержались 62 пользователя.

Как отправлять электронные письма с другого адреса или при помощи псевдонима

С помощью Gmail можно отправлять письма с разных адресов электронной почты, например:

- с Yahoo, из Outlook и с других адресов, созданных не в Gmail;

- с учебного или корпоративного адреса (@shkola.edu) или псевдонима (psevdonim@gmail.com);

- с любого дополнительного адреса @gmail.com.

Подсказка. Таких дополнительных адресов может быть до 99.

Шаг 1. Настройте дополнительный адрес

Шаг 2. Подтвердите свой адрес

- Войдите в ящик только что добавленного аккаунта.

- Откройте письмо с подтверждением от Gmail.

- Перейдите по ссылке.

Шаг 3. Выберите адрес в поле «От»

- В окне письма нажмите на поле «От».

Если она не отображается, нажмите на область рядом с адресом получателя. - Выберите адрес, с которого будет отправлено сообщение.

В отправленном письме виден мой адрес Gmail

Если получатель использует Outlook или другой почтовый клиент, у него может отображаться надпись вида «Отправитель: vasheimya@gmail.com от имени drugoeimya@drugoidomen.com».

Получатели также могут видеть ваш оригинальный адрес @gmail.com, если:

- вы настроили автоответчик;

- вы создали фильтр с автоответом;

- ваш ящик переполнен и адресат получил уведомление об этом.

Я хочу удалить дополнительный адрес электронной почты или псевдоним

Если вы больше не хотите отправлять письма с помощью псевдонима или он стал недействителен, вы можете его удалить. Если псевдоним недействителен, то при попытке отправить письмо с его использованием вы получите в ответ сообщение о недоставке.

- Откройте Gmail на компьютере.

- В правом верхнем углу нажмите на значок «Настройки»

Все настройки.

- Откройте вкладку Аккаунты и импорт или Аккаунты.

- В разделе «Отправлять письма как» нажмите Удалить рядом с ненужным адресом.

Совет. Если вы использовали действительный адрес, но получили сообщение о недоставке, подтвердите адрес заново. Для этого удалите и добавьте его повторно.

Как всегда отправлять письма с дополнительного адреса

Если вы хотите, чтобы все письма отправлялись с другого адреса, измените адрес отправки и получения ответов, используемые по умолчанию. Если изменить только адрес отправки, ответы будут приходить на адрес Gmail, который изначально был назначен по умолчанию.

Как изменить адрес отправки по умолчанию

Чтобы все письма отправлялись с другого адреса или при помощи псевдонима:

- Откройте Gmail на компьютере.

- В правом верхнем углу нажмите на значок «Настройки»

Все настройки.

- Откройте вкладку Аккаунты и импорт или Аккаунты.

- В разделе «Отправлять письма как» справа от адреса, который вы хотите использовать, нажмите на ссылку использовать по умолчанию.

Как изменить адрес получения ответов по умолчанию

Ответы на ваши письма будут приходить на оригинальный адрес Gmail, используемый по умолчанию. Изменить его можно так:

- Откройте Gmail на компьютере.

- В правом верхнем углу нажмите на значок «Настройки»

Все настройки.

- Откройте вкладку Аккаунты и импорт или Аккаунты.

- В разделе «Отправлять письма как» нажмите изменить напротив вашего адреса.

- Нажмите ссылку Укажите другой адрес в поле «Ответить».

- Введите адрес, на который хотите получать ответы.

- Если необходимо, нажмите Далее.

- Нажмите Сохранить изменения.

Ошибки «Не удалось подключиться к серверу» и «Сбой согласования TLS»

Если у вас появляется одна из этих ошибок, возможно, вам нужно указать другой номер порта и тип аутентификации. Убедитесь, что используете верный сервер исходящей почты, соответствующий поставщику услуг. Рекомендуем уточнить правильные настройки в службе поддержки вашего поставщика услуг электронной почты.

Как выбрать параметры безопасного соединения

Уточните рекомендуемый номер порта и тип аутентификации или сервер исходящей почты у своего поставщика услуг электронной почты. Убедитесь, что ваш поставщик услуг электронной почты поддерживает SSL или TLS с допустимым сертификатом.

Распространенные комбинации:

- SSL через порт 465

- TLS через порт 25 или 587

Мой почтовый сервис не поддерживает SSL или TLS

Для отправки электронной почты мы рекомендуем использовать защищенное соединение с шифрованием данных.

Однако если в вашем почтовом сервисе не поддерживаются защищенные соединения или не используется допустимый сертификат, выберите порт 25 и Незащищенное соединение.

При таких настройках ваши данные шифроваться не будут.

Псевдонимы Gmail

Как использовать псевдоним Gmail для сортировки писем

Дополнительные категории после имени пользователя в адресе – это удобный способ сортировать входящие письма.

Например, все перечисленные далее адреса принадлежат аккаунту janedoe@gmail.com:

- janedoe+shkola@gmail.com

- janedoe+zametki@gmail.com

- janedoe+vazhnoe@gmail.com

Шаг 1. Выберите псевдонимы

Подумайте, как вы хотите сортировать свои письма. Например:

- Имя пользователя+rabota@gmail.com для рабочей переписки.

- Имя пользователя+novosti@gmail.com для рассылок.

- Имя пользователя+magazini@gmail.com для писем из онлайн-магазинов.

Шаг 2. Настройте фильтры

Настройте автоматические действия для псевдонимов, например такие:

- назначать ярлык или пометку;

- пересылать на другой ящик;

- архивировать или удалять.

Отправка писем с корпоративного псевдонима

Если вы пользуетесь Gmail в учебном заведении или организации, можно настроить аккаунт с делегированным доступом для отправки писем при помощи псевдонима группы.Чтобы получить подтверждение для отправки писем с корпоративного псевдонима, нужно открыть доступ для группы.

Важно! Псевдонимы могут быть видны другим пользователям. Например, если выполнить в Gmail поиск писем от bill@school.edu, вы сможете найти и письма от alias@school.edu.

Для изменения прав доступа других членов группы вам понадобится доступ на управление правами группы.

- Откройте Google Группы.

- Нажмите Мои группы.

- Нажмите Управление рядом с названием нужной группы.

- На панели слева нажмите Разрешения

Разрешения на отправку сообщений.

- В разделе «Публикация» нажмите на стрелку

.

- Выберите Все в Интернете.

- Нажмите Сохранить.

Примечание. Если в разрешениях группы нет варианта «Все интернет-пользователи», администратор должен сначала включить параметр «Владельцы групп могут разрешить получение электронных писем, отправленных из-за пределов организации» для вашего домена.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Вам необходимо обновить браузер или попробовать использовать другой.

- Дней с нами

- 1.338

- Розыгрыши

- 1

- Сообщения

- 451

- Репутация

+/- -

11

- Реакции

- 445

- Telegram

- Big_Size_95

-

#1

В интернете без труда можно найдите сайты, которые позволяют отправлять фейковые письма. Их десятки, вот лишь пара примеров: spoofbox.com и anonymailer.net.

Но мы рассмотрим https://emkei.cz/ У данного сервиса присутствует возможность отправлять электронные письма с любого Email-а, добавляя вложения и шифрование. Дополнительно, присутствуют расширенные возможности отправки. Иными словами, вы можете отправить письмо с почты поддержки Google или другого сервиса.

Настройка

1. Сперва переходим на сайт https://emkei.cz/?reCAPTCHAv2 и активируем перевод страницы, если это требуется.

2. Теперь заполняем поля. Первое поле: имя отправителя. Второе поле: почта отправителя. Третья строка: принимающий адрес почты. Ну а дальше, тема письма и вложение.

3. Теперь вписываем само содержимое будущего письма.

4. Остаётся лишь пройти капчу и нажать кнопку «Послать».

- Дней с нами

- 2.992

- Розыгрыши

- 0

- Сообщения

- 96

- Репутация

+/- -

12

- Реакции

- 66

-

#2

- Дней с нами

- 1.338

- Розыгрыши

- 1

- Сообщения

- 451

- Репутация

+/- -

11

- Реакции

- 445

- Telegram

- Big_Size_95

-

#3

Как то можно сразу на несколько почт?

я честно не проверял, на одну проверил

- Дней с нами

- 2.287

- Розыгрыши

- 0

- Сообщения

- 593

- Репутация

+/- -

31

- Реакции

- 768

-

#4

- Дней с нами

- 1.059

- Розыгрыши

- 0

- Сообщения

- 32

- Репутация

+/- -

0

- Реакции

- 1

-

#5

Похожие темы

Спуфинг электронной почты или email spoofing (от англ. spoof — обманывать, подделывать, имитировать) — это подделка адреса отправителя в электронных письмах.

Спуфинг электронной почты возможен главным образом благодаря особенностям структуры письма и отсутствию проверки служебных заголовков в основном почтовом протоколе — SMTP.

Структура электронного письма

Сообщение электронной почты состоит из следующих структурных элементов:

- SMTP-конверт. Это элемент, в котором содержатся настоящие адреса отправителя и получателя. В почтовых клиентах он не отображается.

- Заголовки. Это информация об отправителе, получателе, дате и теме сообщения, которая отображается в почтовом клиенте. Существует два основных заголовка, которые могут содержать адрес отправителя:

- From — в этом поле отображается имя отправителя и адрес, с которого пришло письмо. Некоторые почтовые клиенты по умолчанию показывают только имя, на которое нужно нажать, чтобы увидеть адрес.

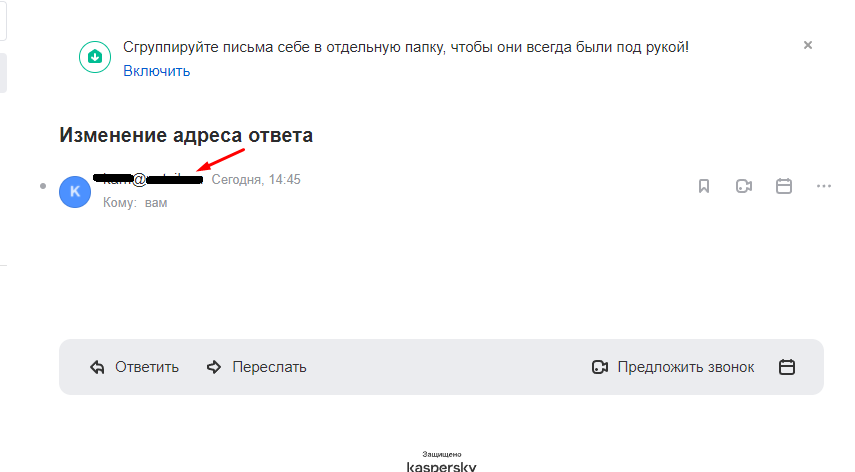

- Reply-to — в этом поле содержится адрес получателя ответного письма. Он может отличаться от адреса отправителя. Большинство почтовых клиентов по умолчанию не показывают этот адрес, но позволяют настроить его отображение.

- Тело письма. Это содержимое сообщения: текст, вложения и т. д.

Способы подмены адреса отправителя

Существует несколько разновидностей спуфинга электронной почты.

Использование схожего домена (lookalike domain). В заголовках отображается настоящий адрес отправителя, похожий на адрес организации, под которую маскируются злоумышленники. Для имитации чужого адреса, например info@example.com, атакующие могут использовать:

- Домен первого уровня с похожим на оригинал написанием. Например, info@example.co.

- Домен второго уровня .com для национальных доменов первого уровня. Например, info@example.com.ru.

- Домен второго уровня, отличающийся от настоящего домена организации одним или парой символов. Например, info@exampIe.com c заглавной i вместо l.

- Домен второго уровня, вызывающий ассоциации с компанией, письмо от которой подделывают злоумышленники. Например, info@example-support.com.

- Название компании, письмо которой подделывают злоумышленники, в качестве имени почтового ящика. Сам ящик при этом располагается на общедоступном домене. Например, info.example@mail.ru.

Подмена имени отправителя. В этом случае в заголовках From и Reply-to содержится реальный адрес злоумышленников, а имя отправителя подделывается. Этот вариант подмены эффективен в почтовых клиентах, которые по умолчанию отображают только имя, например в мобильных почтовых клиентах.

В качестве имени отправителя злоумышленники могу указать:

- Только поддельное имя (наименование, должность). В этом случае содержимое поля From будет выглядеть как Bob <alice@mail.ru>.

- Поддельное имя с поддельным адресом электронной почты. Этот прием называется ghost spoofing. В этом случае содержимое поля From будет выглядеть так: Bob <bob@example.com> <alice@mail.ru>.

Изменение значения полей From и Reply-to. Поскольку в протоколе SMTP не предусмотрено никаких проверок подлинности содержимого заголовков, злоумышленник может подделывать не только имя отправителя, но и адреса электронной почты в полях From и Reply-to. В этом случае у получателя практически нет возможности отличить фейковое письмо от подлинного.

Применение спуфинга электронной почты

Email spoofing используется как в легитимных, так и во вредоносных целях. Легитимный спуфинг нужен:

- когда компания для определенных задач использует внешних подрядчиков, но ответы от них должны приходить клиентам с адреса компании;

- когда компания не хочет раскрывать адреса конкретных сотрудников, переписывающихся с клиентами от имени алиаса, например sales@example.com.

В легитимных целях применяется только полное изменение заголовков From и Reply-to.

Возможные вредоносные цели:

- Спам. Злоумышленники рассылают сообщения от имени известных организаций или контактов получателя.

- Фишинг. Злоумышленники подделывают email-адреса сервисов, чтобы убедить жертву перейти на фишинговый ресурс и ввести на нем учетные данные от аккаунта в соответствующем сервисе.

- Компрометация корпоративной почты (BEC). Преступники притворяются сотрудниками, клиентами, партнерами или подрядчиками организации с целью вынудить реальных сотрудников перевести им деньги или выдать конфиденциальную информацию.

- Вымогательство. Мошенник отправляет пользователю письмо от имени самого пользователя, утверждает, что взломал его почту, и требует деньги за возврат контроля над ящиком или шантажирует якобы собранной за время с момента взлома приватной информацией.

Для защиты от поддельных писем на уровне компании существует набор технологий, закрывающих уязвимости протокола SMTP:

- Sender Police Framework (SPF) проверяет подлинность почтового сервера, с которого пришло письмо.

- DomainKeys Identified Mail (DKIM) защищает письмо от подделки при помощи цифровой подписи.

- Domain-based Message Authentication, Reporting and Conformance (DMARC) позволяет управлять технологиями SPF и DKIM и совершенствует их.

Минус этих защитных технологий в том, что они применяются не во всех организациях. При этом для успешной проверки подлинности письма необходимо, чтобы технология проверки поддерживалась и отправителем, и получателем. Тем не менее организация, внедрившая SPF, DKIM и/или DMARC, может защитить от подделок как минимум внутреннюю переписку.

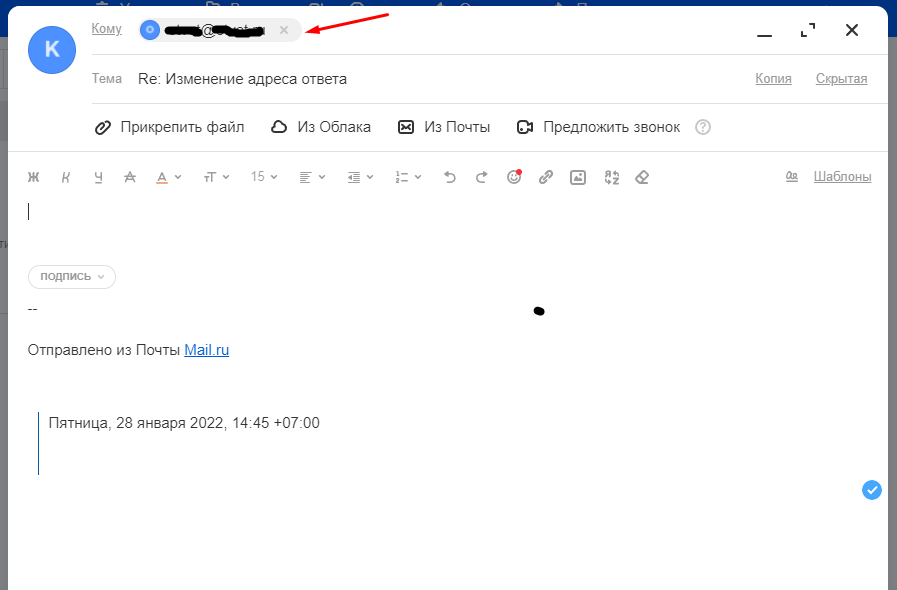

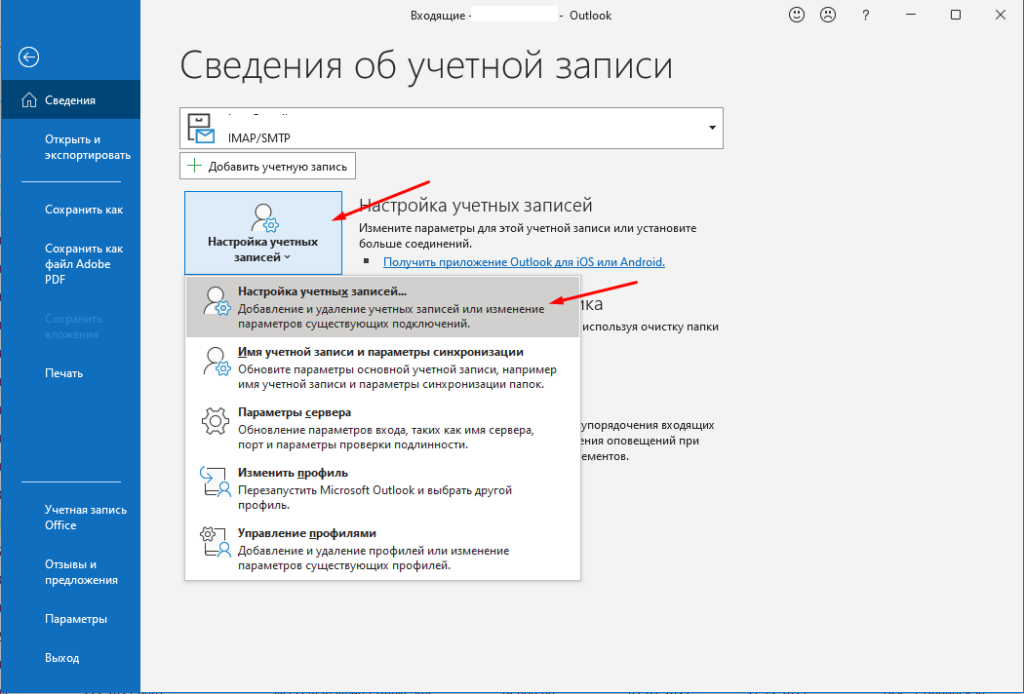

Думаю не все знаю о том что в электронной почте можно изменить как адрес отправителя так и адрес для ответа. Сделать это возможно в некоторый почтовых и веб клиентах. Многие наверно спросят а зачем это нужно, тут у каждого будет свой ответ. Например, Вы отправляете рассылку или просто хотите получить ответ на другой адрес электронной почты. Реализовать это можно разными способами, но лучше воспользоваться почтовым клиентом Outlook, в нем сделать это проще всего. В качестве примера я будут использовать Outlook 2021, но данная инструкция подойдет и к более ранним версиям.

Настройка адреса отправителя и адреса для ответа в Outlook

Адрес отправителя это то что вы видите в поле от кого, когда открывает электронное письмо, по умолчанию там всегда стоить тот адрес с которого было отправлено письмо. А если снизу нажать на кнопку «Ответить».

В поле кому будет написан адрес для ответа, по умолчанию там так же указан адрес с которого было отправлено письмо.

Для того чтобы их изменить в почтовом клиенте Outlook необходимо зайти в меню «Файл», далее выбрать пункт «Настройка учетных записей».

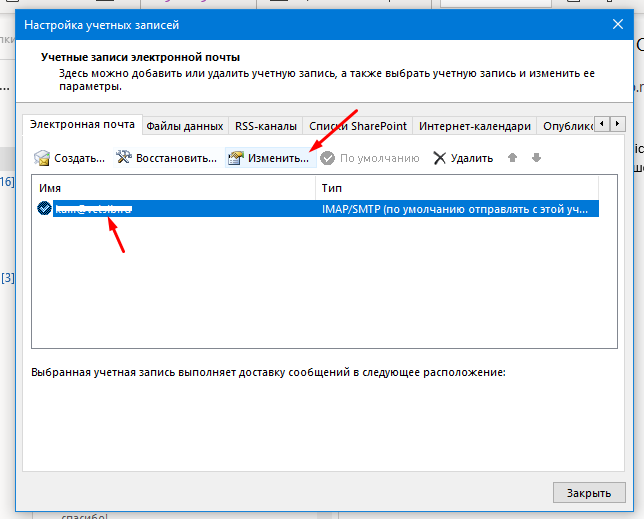

В открывшемся окне во вкладке «Электронная почта» выбираем необходимую почту и на панели инструментов нажимаем «Изменить».

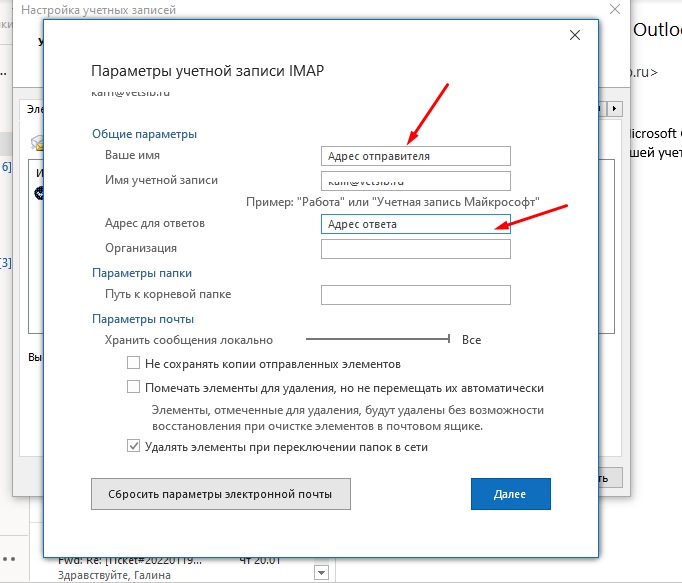

После чего должны открыться настройки «Параметры учетной записи IMAP». В разделе «Общие параметры» в пункте «Ваше имя» меняется адрес отправителя и соответственно в пункте «Адрес для ответов» меняться адрес для ответов.

Так же здесь можно указать название организации, настроить время хранения писем, отключить сохранение копии отправленных элементов и включить возможность помечать элементы на удаление без перемещения их в корзину. И конечно же есть возможность сбросить все параметры почты.

Для примера в поле «Ваше имя» я напишу adres@otpavitelya.ru а в поле «Адрес для ответа» — adres@otveta.ru.

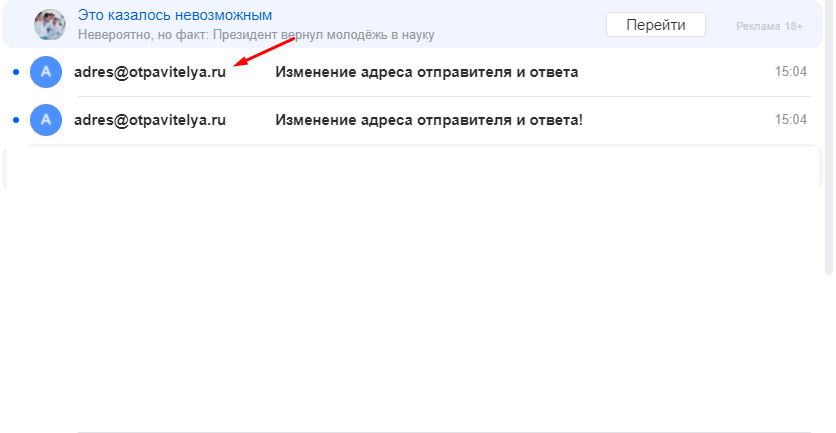

Теперь отправим письмо сами себе и посмотрим что получилось. Как видите адрес отправителя изменился.

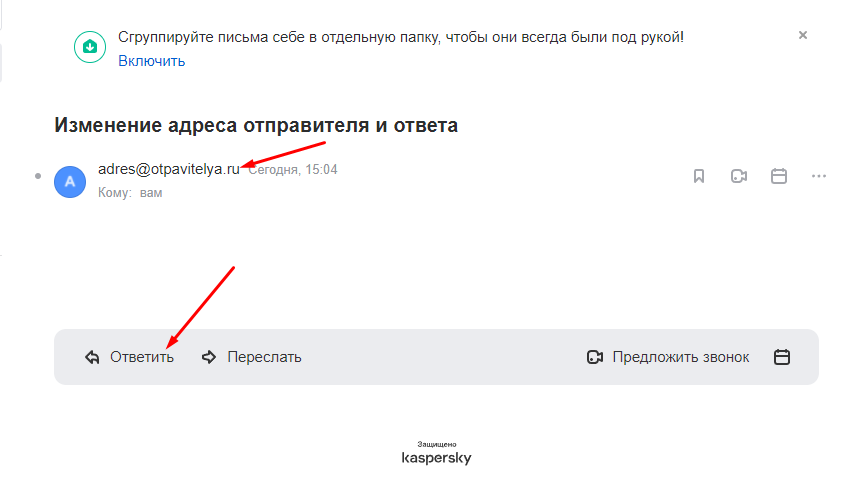

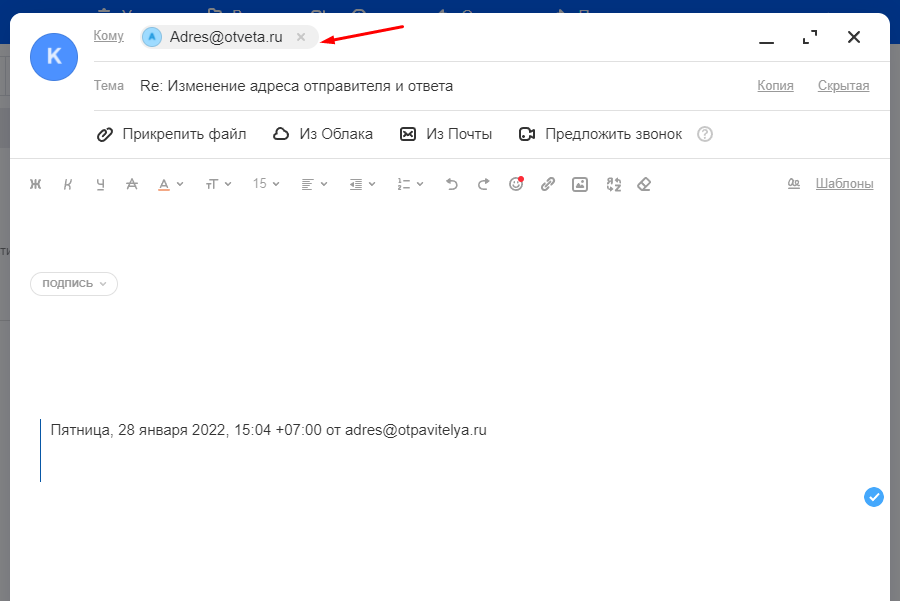

Если открыть письмо и нажать на «Ответить».

Адрес для ответов так же поменялся.

Вот таким образом можно настроить адрес отправителя и адрес для ответов в почтовом клиенте Outlook. Как видите абсолютно нет ни каких сложностей, все просто.