Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

КриптоПро TLS.Ошибка 0x6ba при обращении к CSP. Сервер RPC недоступен

|

eugenyb |

|

|

Статус: Новичок Группы: Участники

|

Служба «CryptoPro CSP key storage» неожиданно прервана. Это произошло (раз): 1 Происходит в разное время случайным образом на 2 ПК Windos 2003 SP2 Судя по сообщению :http://www.cryptopro.ru/cryptopro/forum2/default.aspx?g=posts&t=771, это исправляется если перейти на КС1 или обновить до версии 3,6, но такой возможности нет. Что можно сделать еще? Отредактировано пользователем 2 ноября 2009 г. 20:07:59(UTC) |

|

WWW |

|

Татьяна |

|

|

Статус: Сотрудник Группы: Участники Поблагодарили: 40 раз в 37 постах |

Здравствуйте. |

|

Татьяна |

|

|

|

|

shaggy |

|

|

Статус: Новичок Группы: Участники

|

Столкнулся с таким весёлым% фактором появления этой ошибки, что даже не поленился зарегистрироваться и описать. Информация найдёт своего читателя. Итак, по порядку. Система: WinXP pro SP3 со всеми обновлениями Имеем в Логе приложений ошибку: Цитата: Источник: cpSSPAP Соответственно приложения, использующие КриптоПро, не работают. Пишут, что сертификат/контейнер не найден и RPC не доступен. Идём в список служб и видим, что со службой Удалённый вызов процедур (RPC) всё в порядке, но вылетает (останавливается) служба CryptoPro CSP key storage. Попытки выставить в свойствах службы перезапуск ничего не дают. Она перезапускается, да. Но не даёт приложениям себя использовать, вылетая снова и снова. Идём в Панель управления, заходим в раздел КриптоПро CSP. Пробуем посмотреть сертификаты в контейнере — получаем ошибку. Если руками запустить службу CryptoPro CSP key storage, то посмотреть МОЖНО, и служба НЕ падает. Но при попытке использовать сертификат для подписи служба вылетает снова. Тратим полчаса на проверку обновлений Windows, поиск прорвавшихся вирусов — всё чисто. Пробуем выгружать антивирус — безрезультатно. Идём пить кофе и читать этот форум. Решения нет. Снова идём, садимся за проблемный компьютер. Делаем глубокий вдох/выдох, и начинаем наконец думать головой, а не действовать на автомате. Наконец видим в одном из окон с сообщением об ошибке КриптоПро, появляющихся при попытке подписи, волшебную кнопку Дополнительно. Нажимаем её, и видим, что Носитель доступен только для чтения. Понимаем, что КриптоПро нужен туда доступ на запись. Вытаскиваем дискету, снимаем защиту, вставляем обратно. И всё начинает работать. Теперь, собственно, как всё было. Вчера позвонил бухгалтер, сообщил об этой ошибке. Пришёл, вспомнил, что такое было полгода назад. Служба КриптоПро CSP останавливалась. Запустил службу, зашёл в Панель управления, раздел КриптоПро CSP, убедился, что сертификаты на дискете видно. Вот только, вытащив для осмотра дискету (та ли?), я машинально включил на ней защиту от записи. Дело в том, что у нас используется несколько банк-клиентов с ключами на дискетах. Надо ли говорить, что на всех этих дискетах защита от записи включена. Включил и здесь. И получил повод написать это сообщение. Основная задержка в установлении причины связана с разным поведения КриптоПро: Интересно только, зачем КриптоПро полный доступ на дискету с ключами? Для временных файлов существует чудесная папка %temp%. Отредактировано пользователем 4 февраля 2010 г. 12:38:45(UTC) |

|

|

| Пользователи, просматривающие эту тему |

|

Guest (2) |

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.0

»

КриптоПро TLS.Ошибка 0x6ba при обращении к CSP. Сервер RPC недоступен

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Проблема:

При попытке добавления удостоверяющего центра КриптоПро в политику использования смарт-карт в Indeed CM появляется ошибка:

Ошибка при обращении к УЦ: Не удалось установить безопасный канал для SSL/TLS с полномочиями «<имя Центра Регистрации>»

или

Could not establish secure channel for SSL/TLS with authority <имя Центра Регистрации>

При этом в журнале приложений регистрируется событие:

КриптоПро TLS. Ошибка 0x8010006b при импорте открытого ключа: Нет доступа к карте. Введен неправильный PIN-код.

Решение 1:

Ошибка может быть связана с тем, что на сервере Indeed CM установлен КриптоПро CSP с уровнем безопасности КС1, и при копировании контейнера закрытого ключа со смарт-карты в хранилище машины был задан PIN-код на копию контейнера переносимого ключа. Для решения проблемы необходимо не задавать PIN-код при создании контейнера закрытого ключа (больше сведений на форуме КриптоПро).

Для этого пересоздайте контейнер с пустым PIN-кодом и затем повторите попытку добавить КриптоПро УЦ в политику использования смарт-карт Indeed CM либо при указании пароля выставите опцию «Запомнить PIN-код».

В случае использования КриптоПро CSP с уровнями безопасности КС2 и КС3 ошибка не проявляется, но в этом случае необходимо установить опцию «Запомнить PIN-код», в противном случае его придется вводить каждый раз при обращении сервера Indeed CM к КриптоПро УЦ.

Решение 2:

Проверьте права доступа пула приложений Indeed CM к закрытому ключу сертификата для работы с УЦ КриптоПро и задайте права на Полный доступ и Чтение, если их нет.

Для этого:

- В оснастке Сертификаты (Certificates) компьютера, на котором установлен сервер Indeed CM кликните правой кнопкой мыши на сертификате, выберите Все задачи (All tasks) – Управление закрытыми ключами… (Manage

Private Keys…) - Нажмите Добавить (Add), укажите локальную группу IIS_IUSRS (если используется IIS 7.0) или локальную учетную запись IIS AppPoolIndeedCM (если используется IIS 7.5 и более поздние версии).

- Выставите права Полный доступ (Full Control) и Чтение (Read).

- Нажмите Применить (Apply).

Содержание

- Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

- Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

- CryptAcquireCertificatePrivateKey failed. Error:0x80090014 #773

- Comments

- AndriyGorda commented May 11, 2018

- fccmks commented Aug 20, 2018

- wuping2004 commented Sep 4, 2018

- dragav commented Sep 5, 2018

- Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

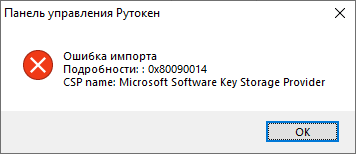

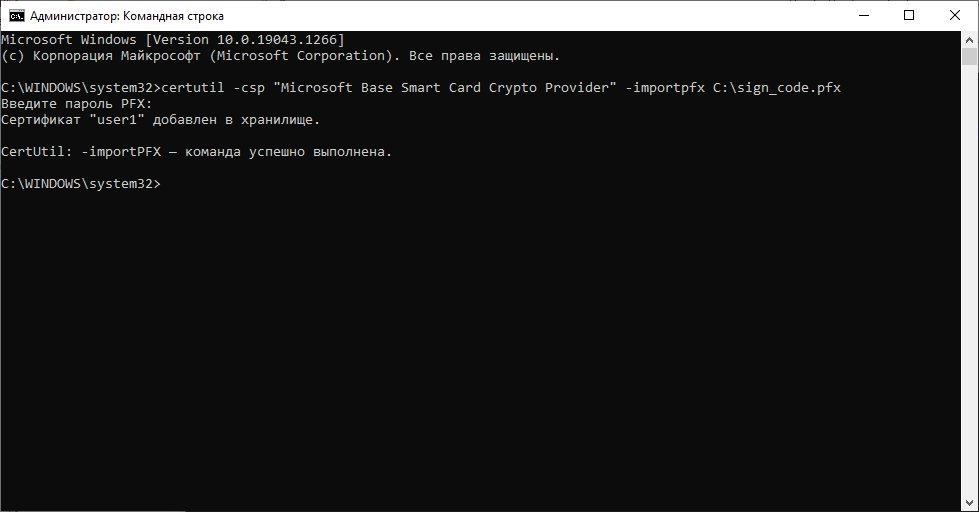

При импорте pfx-файла, содержащего сертификат и закрытый ключ может возвращаться «Ошибка импорта Подробности 0x80090014 CSP name: Microsoft Software Key Storage Provider»

Эта ошибка возникает из-за того, что изначальный сертификат был выписан через Microsoft Software Key Storage Provider, который невозможно импортировать через Aktiv Rutoken CSP 1.0.

Для импорта такого сертификата необходимо выполнить следующие действия:

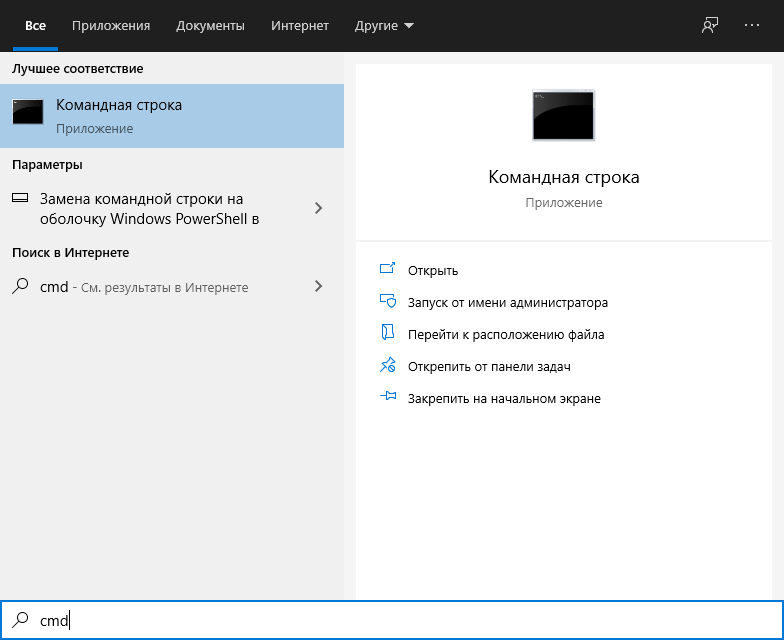

- Нажмите кнопку Пуск и введите cmd

- Выберите пункт Запуск от имени администратора

- Если необходимо, введите имя и пароль администратора компьютера

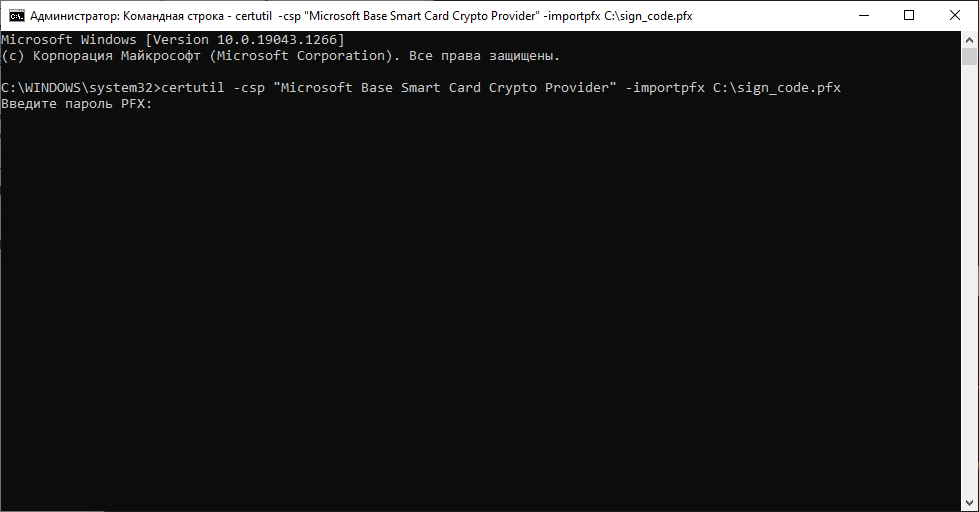

- Подключите Рутокен к компьютеру

- В Командной строке наберите следующую команду: certutil -csp «Microsoft Base Smart Card Crypto Provider» -importpfx C:sign_code.pfx и нажмите Enter

- Введите пароль PFX (был задан при экспорте сертификата) и нажмите Enter

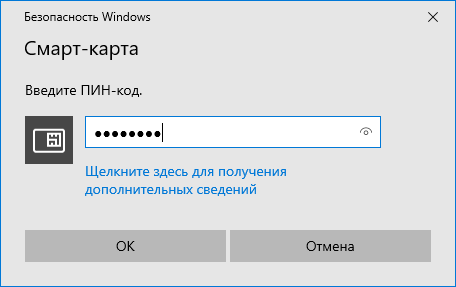

- Введите PIN-код от Рутокена и нажмите ОК

- Дождитесь сообщения, что команда успешно выполнена

Источник

Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

Вообщем вот инструкция от КБ.

1. Удалить с АРМ КриптоПРО.

2. Перезагрузить ПК.

3. Удалить Континент АП.

4. Перезагрузить ПК.

5. Очистить систему утилитой от КриптоПРО (запуск от имени администратора) — www.cryptopro.ru/sites/default/files/public/cspclean.exe

6. Очистить систему утилитой от Кода Безопасности (запуск из командной строки от имени администратора с ключами –t и –v) —

Ссылка на утилиту CspCleaner.exe:

cloud.securitycode.ru/nextcloud/index.php/s/QfrzbrM5Gmd4PpN

Пароль: 5iXBS346

7. В случае, если запуск будет произведен не от имени администратора, утилита завершится без вывода какой-либо информации и очистка произведена не будет.

8. Перезагрузить ПК.

9. Установить КриптоПРО.

10. Перезагрузить ПК.

11. Установить Континент АП. При устанавки КАП выбрать максимальную установку с датчиками, с КБ CSP, и т.д.

12. Перезагрузить ПК.

13. В настройках КБ CSP установить биологический ДСЧ в место физического.

И все заработает.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Jannaaaa5

—>

- Не в сети

- Сообщений: 17

- Спасибо получено: 0

Operlaw пишет: Вообщем вот инструкция от КБ.

1. Удалить с АРМ КриптоПРО.

2. Перезагрузить ПК.

3. Удалить Континент АП.

4. Перезагрузить ПК.

5. Очистить систему утилитой от КриптоПРО (запуск от имени администратора) — www.cryptopro.ru/sites/default/files/public/cspclean.exe

6. Очистить систему утилитой от Кода Безопасности (запуск из командной строки от имени администратора с ключами –t и –v) —

Ссылка на утилиту CspCleaner.exe:

cloud.securitycode.ru/nextcloud/index.php/s/QfrzbrM5Gmd4PpN

Пароль: 5iXBS346

7. В случае, если запуск будет произведен не от имени администратора, утилита завершится без вывода какой-либо информации и очистка произведена не будет.

8. Перезагрузить ПК.

9. Установить КриптоПРО.

10. Перезагрузить ПК.

11. Установить Континент АП. При устанавки КАП выбрать максимальную установку с датчиками, с КБ CSP, и т.д.

12. Перезагрузить ПК.

13. В настройках КБ CSP установить биологический ДСЧ в место физического.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Beast2040

—>

- Не в сети

- Сообщений: 71

- Спасибо получено: 10

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Краснокам

—>

- Не в сети

- Сообщений: 24

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

Краснокам пишет: задолбала ваша продукция.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- gurazor

—>

- Не в сети

- Сообщений: 182

- Спасибо получено: 24

Краснокам пишет: Всё сделал, даже антивирус удалил. Всё переустановил ничего не помогает. Как же меня задолбала ваша продукция.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

gurazor пишет: не помогают, удаление веток реестра, которые известны, тоже.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- gurazor

—>

- Не в сети

- Сообщений: 182

- Спасибо получено: 24

gurazor пишет: не помогают, удаление веток реестра, которые известны, тоже.

а какие именно удаляли?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

gurazor пишет: не помогают, удаление веток реестра, которые известны, тоже.

а какие именно удаляли?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Краснокам

—>

- Не в сети

- Сообщений: 24

- Спасибо получено: 0

Краснокам пишет: задолбала ваша продукция.

она такая же наша, как и Ваша

все камни плиз в огород производителя — ООО «Код Безопасности» .

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

Краснокам пишет: гугля очередную ошибку попадаю на ваш форум понимаю что это надолго, спасибо что хоть вы луч света в этом темном царстве.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Fixik

—>

- Не в сети

- Сообщений: 5

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Alex_04

—>

- Не в сети

- ТОФК

- Сообщений: 2243

- Спасибо получено: 377

Fixik пишет: главное читать как надо, и делать как написано

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Gvinpin

—>

- Не в сети

- Сообщений: 1997

- Спасибо получено: 264

Alex_04 пишет: Если-б в официальных мануалах было прямо всё как надо и после них работало ПО у всех, то оно тогда конечно — делать как написано и ноу траблс!

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Wmffre

—>

- Не в сети

- Сообщений: 713

- Спасибо получено: 216

Alex_04 пишет: Если-б в официальных мануалах было прямо всё как надо и после них работало ПО у всех, то оно тогда конечно — делать как написано и ноу траблс!

Если б перед установкой у всех были эталонные рабочие места. )

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

CryptAcquireCertificatePrivateKey failed. Error:0x80090014 #773

AndriyGorda commented May 11, 2018

Could you please provide a fix or suggest a workaround? We are blocked for 2 days already.

Since May 10 our Azure clusters are down with nodes been unable to read private key from certificate.

Since January 2018 they were working without issues.

The certificate is the same as before, was not changed and currently present on the nodes, with private key in it.

Recreation of cluster from the scratch leads to the same error.

Also recreation of cluster with previous Service Fabric version in ARM template leads to the same error as well.

Node event log has such errors and warnings as:

- Can’t get private key filename for certificate. Error: 0x80090014

- CryptAcquireCertificatePrivateKey failed. Error:0x80090014

- Can’t ACL FileStoreService/SecondaryAccountNTLMX509Thumbprint, ErrorCode E_FAIL

- SetCertificateAcls failed. ErrorCode: E_FAIL

- Failed to get private key file. x509FindValue: 406193559C7123964B309347720A3D3D5CD6EF2A, x509StoreName: My, findType: FindByThumbprint, Error E_FAIL

Thank you in advance,

Andriy

The text was updated successfully, but these errors were encountered:

Hello team!

I have the same issue. Is there any solution?

Get same issue either, any guy get a solution yet

It appears there may be 2 issues here:

the certificate’s private key is not ACL’d to NetworkService; to fix this, please open the Management Console (start -> run -> mmc), navigate to ‘Local Computer Certificates’ (file -> add snap-in -> certificates, local computer) and examine the private key access list (right click on the certificate, ‘All tasks’ -> Manage private key..). If NetworkService is not listed: Add -> %computername%Network Service -> ‘check’, followed by ok. (You may need to replace %computername% with the actual host name.)

the certificate is issued by an unsupported provider. The error (0x80090014/NTE_BAD_PROV_TYPE) indicates that the certificate was issued by a CNG key provider, which the SF runtime does not currently support. Note that ACLing errors are not fatal, and should not be the cause of the cluster’s failure to start.

To confirm that is the case, please run the following, from a PowerShell prompt:

cd Cert:LocalMachineMy

certutil -v -store my | findstr -i provider

If the output contains something like this:

Provider = Microsoft Software Key Storage Provider

then indeed this is a CNG certificate (issued with a Key Storage Provider).

I presume the certificate was created with the New-SelfSignedCertificate PowerShell cmdlet, which, unless otherwise specified, will use a CNG provider. If that is the case, and it is possible for you to create another certificate to be used for this cluster, you may try the following:

New-SelfSignedCertificate -NotBefore » -NotAfter » -DnsName -CertStoreLocation Cert:LocalMachineMy -Provider «Microsoft Enhanced RSA and AES Cryptographic Provider» -KeyExportPolicy ExportableEncrypted -Type Custom -Subject «»

Note this is just an example — the complete list of Crypto API Cryptographic Service Providers can be found here.

We are addressing this issue in an upcoming release.

Thanks.

Источник

Криптопро tls ошибка 0x80090014 при обращении к csp указан неправильный тип поставщика

Номер: -2147467259

Источник: Connector

Описание: Connector:Unspecified HTTP error. HRESULT=0x800A1518 — Client:An unanticipated error occurred during the processing of this request. HRESULT=0x800A1518 — Client:Sending the Soap message failed or no recognizable response was received HRESULT=0x800A1518 — Client:Unspecified client error. HRESULT=0x800A1518

В событиях на ЦР видно:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 14:14:22

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка %2 при обращении к CSP: %1

При этом тест соединения ЦР с ЦС проходит, в IE различные URL (https://CA/CA/ca.wsdl, https://CA/CA/ca.asp — здесь запрашивается сертификат, https://RA/RA/ra.asp — здесь тоже) открываются без проблем.

Так как машина на которой стоит АРМ удаленная, АРМ был установлен также на машину ЦР, ошибка осталась но в событиях ЦР изменилась:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 17:37:30

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка 0x80090019 при обращении к CSP: Набор ключей не определен.

КриптоПро CSP переустанавливался — не помогло.

Заранее благодарен. Ответы:

| 11.05.2006 10:02:42 | Василий |

Скорее всего, беда с ключевым контейнером, соответствующим клиентскому сертификату ЦР — либо он недоступен, либо не установлен нужный считыватель, либо запомнен неправильный пароль. Он в реестре или на съёмном носителе? Попробуйте сохранить этот сертификат в файл *.cer и заново установить его с привязкой к этому контейнеру (в хранилище Личные Локального компьютера) — кнопкой «Установить личный сертификат» в разделе Сервис панели КриптоПро CSP.

| 11.05.2006 12:32:18 | Касимов Артем |

==

Скорее всего, беда с ключевым контейнером, соответствующим клиентскому сертификату ЦР — либо он недоступен, либо не установлен нужный считыватель, либо запомнен неправильный пароль.

==

Но ведь тест в параметрах ЦР проходит. Что и удивляет.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Попробуйте сохранить этот сертификат в файл *.cer и заново установить его с привязкой к этому контейнеру (в хранилище Личные Локального компьютера) — кнопкой «Установить личный сертификат» в разделе Сервис панели КриптоПро CSP.

==

Я обычно удаляю сертификат через certmgr, потом в панели криптопро делаю Просмотреть сертифкаты в контейнере, и открыв там сертификат устанавливая его кнопочкой Установить сертификат. Таким образом я считаю что в реестр автоматом попадает ссылка на данный контейнер.

| 11.05.2006 12:32:29 | Касимов Артем |

==

Скорее всего, беда с ключевым контейнером, соответствующим клиентскому сертификату ЦР — либо он недоступен, либо не установлен нужный считыватель, либо запомнен неправильный пароль.

==

Но ведь тест в параметрах ЦР проходит. Что и удивляет.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Попробуйте сохранить этот сертификат в файл *.cer и заново установить его с привязкой к этому контейнеру (в хранилище Личные Локального компьютера) — кнопкой «Установить личный сертификат» в разделе Сервис панели КриптоПро CSP.

==

Я обычно удаляю сертификат через certmgr, потом в панели криптопро делаю Просмотреть сертифкаты в контейнере, и открыв там сертификат устанавливая его кнопочкой Установить сертификат. Таким образом я считаю что в реестр автоматом попадает ссылка на данный контейнер.

| 11.05.2006 12:32:56 | Касимов Артем |

==

Скорее всего, беда с ключевым контейнером, соответствующим клиентскому сертификату ЦР — либо он недоступен, либо не установлен нужный считыватель, либо запомнен неправильный пароль.

==

Но ведь тест в параметрах ЦР проходит. Что и удивляет.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Попробуйте сохранить этот сертификат в файл *.cer и заново установить его с привязкой к этому контейнеру (в хранилище Личные Локального компьютера) — кнопкой «Установить личный сертификат» в разделе Сервис панели КриптоПро CSP.

==

Я обычно удаляю сертификат через certmgr, потом в панели криптопро делаю Просмотреть сертифкаты в контейнере, и открыв там сертификат устанавливая его кнопочкой Установить сертификат. Таким образом я считаю что в реестр автоматом попадает ссылка на данный контейнер.

| 11.05.2006 14:38:57 | Касимов Артем |

сорри за 3 сообщения..при постинге ошибку сервер выдавал 🙂

| 11.05.2006 16:00:07 | Василий |

> Просмотреть сертифкаты в контейнере, и открыв там сертификат устанавливая его кнопочкой Установить сертификат. Таким образом я считаю что в реестр автоматом попадает ссылка на данный контейнер.

Для пользовательского сертификата и контейнера это прокатит. Для контейнера Локального компьютера — нет. А для сертификата ЦР нужно хранилище именно компьютера. Используйте «Установить личный сертификат», при выборе контейнера поставьте «Компьютера». После чего перевыберите его в свойствах ЦР.

| 12.05.2006 10:43:29 | Касимов Артем |

Все проделал как сказали. Перевыпустил CRL. Ошибка осталась, но несколько опять поменялась:

КриптоПро TLS. Ошибка 0x8009001f при обращении к CSP: Неправильный параметр набора ключей.

Создал новый набор ключей для клиента ЦР и сертификат — ошибка осталась.

Меня смущает то, что когда в АРМ заходишь вразделы Пользователи, Сертификаты и пр. он выдает окошко с просьбой вставить соответсвующий ключевой носитель (но пароль не спрашивает ибо он запомнен), а когда заходишь в раздел Центр сертификации и выбираешь правой кнопкой любой из пунктов, то ошибка вываливается сразу, даже не спрашивая контейнеров ключей.

Есть еще мысли? 🙂

| 12.05.2006 11:35:19 | Василий |

А сечас тест соединения ЦР — ЦС проходит?

| 12.05.2006 11:51:51 | Касимов Артем |

Да, проходит. И раньше проходил. Все вообще работает на ура 🙂 Только этот раздел не работает 🙂

| 12.05.2006 12:01:15 | Касимов Артем |

Еще не работает обработка запросов на сертификат, т.е. не работают все операции, которые требуют обращения к ЦС. Однако тест в параметрах ЦР проходит.

| 12.05.2006 13:05:55 | Василий |

Посмотрите на сервер ЦР свойства уч. записи CPRAComPlusAcct& — не заблокирована ли она.

Если ок, залогиньтесь под ней в Win и попробуйте тест соединения ЦР — ЦС (т.к. в основном режиме работы УЦ соединение от ЦР к ЦС устанавливается именно под этой уч. записью)

| 12.05.2006 13:10:15 | Касимов Артем |

Тест проходит.

| 12.05.2006 13:18:50 | Касимов Артем |

Создал нового привелигированного абонента и попробовал через него — результат тот же.

| 12.05.2006 13:41:49 | Касимов Артем |

Пересоздал наборы ключей для АРМ и клиента ЦР, на ЦС обработка сертификатов прошла успешно. Однако после переустановки сертификатов проблема не исчезла.

| 12.05.2006 13:50:32 | Василий |

Это хорошо. Значит, с CSP и контейнером ключа клиентского сертификата ЦР всё в порядке. Но! Если на этом контейнере есть пароль — то при программном вызове он не сможет быть введён, т.к. приложению не разрешается выводить окошки в этом режиме.

Исключение составляет случай, когда контейнер предварительно был загружен в кеш Службы хранения ключей Крипто-Про (пользователем CPRAComPlusAcct&).

Поменяйте пароль на пустой. Дискета должна быть доступна — должно получиться

| 12.05.2006 13:56:24 | Василий |

Да, и аналогичная штука будет, если несколько дисководов настроено (CSP попробует запустить окошко выбора дисковода).

| 12.05.2006 14:37:21 | Касимов Артем |

По ходу..Обнаружилась такая штука: при запуске системы в событиях появляется та же ошибка приложения cpsspcore: КриптоПро TLS. Ошибка 0x8009001f при обращении к CSP: Неправильный параметр набора ключей.

Однако если удалить сертификат веб-сервера ЦР из хранилища и перегрузится, то такой ошибки уже нет, если опять прописать туда, то опять появляется. Создание нового контейнера и сертификата веб-сервера ЦР не приводит к улучшению.

На службе IISAdmin стоит галочка разрешить доступ к рабочему столу. Таймауты в CSP стоят по 60 сек.

Вновь созданные контейнеры клиента ЦР, веб-сервера ЦР и для АРМ создавал с пустым паролем.

| 12.05.2006 14:45:22 | Василий |

Тогда будем систематически:

Какую организацию Вы представляете, есть ли договор технического сопровождения УЦ?

Версия и билд CSP?

Способ хранения ключей?

версия ОС, какие обновления?

версия IE, какие обновления?

Используется MSDE или SQL-сервер?

Есть ли ативирус (какой) ?

Это подчинённый ЦС или корневой?

| 12.05.2006 14:52:36 | Касимов Артем |

>Какую организацию Вы представляете, есть ли договор технического сопровождения УЦ?

ООО ТК «Контакт», Воронеж. Договора пока нет, потому что проблем не возникало до этого 🙂

>Версия и билд CSP?

3.0.3293 КС1

>Способ хранения ключей?

Дисковод

>версия ОС, какие обновления?

Windows2000 Server, SP4, 5.0.2195, все обновления

>версия IE, какие обновления?

6.0.2800.1106, SP1, все обновления

>Используется MSDE или SQL-сервер?

MSDE, и клиентская часть MSSQL

Источник

Электронная подпись

Возможные ошибки при работе с ЭЦП

| Код ошибки | Текст ошибки | Как исправить |

| 0x8010006E | Действие было отменено пользователем | Выберите нужный сертификат и нажмите Проверить. Согласитесь с подтверждением доступа. Введите пароль от сертификата, если он есть. |

| 0x80090016 | Набор ключей не существует |

Повторно добавьте сертификат в Личное хранилище по статье Установить «КриптоПро» CSP 5.0 Если проблема не решена, то переустановите «КриптоПро ЭЦП Browser Plug-in». |

| 0x8007065B | Ошибка исполнения функции |

Проверьте текущую версию КриптоПро CSP. Она должна быть 5.0 и выше. Если версия меньше, то обновите приложение. Если версия выше, то переустановите «КриптоПро ЭЦП Browser Plug-in». |

| 0x80090008 | Указан неправильный алгоритм | |

| 0x8007064A | Данные настройки для этого продукта повреждены. Обратитесь в службу поддержки организации |

Проверьте статус лицензий КриптоПро CSP. Для этого откройте КриптоПро CSP. Информация о статусе лицензии отображается в главном разделе приложения в строке «Срок действия» Если лицензия истекла, то купите и активируйте новую. Если лицензия не истекла, то переустановите сертификаты и «КриптоПро ЭЦП Browser Plug-in». |

| 0x80090010 | Отказано в доступе | |

| 0x80090019 | Набор ключей не определен |

Повторно добавьте сертификат в Личное хранилище по статье Установить «КриптоПро» CSP 5.0 Если проблема не решена, то переустановите «КриптоПро ЭЦП Browser Plug-in». |

| 0x80092004 |

Ошибка установки свойства в контекст сертификата. Ошибка получения свойства сертификата. Объект или свойство не найдено. |

|

| 0xc0000225 |

ЭЦП не использует КриптоПровайдер |

Запустите на ПК командную строку (cmd) от имени администратора и пропишите там: regsvr32 cpcng Нажмите «Enter», закройте командную строку. Перезагрузите ПК. |

| Неожиданно: CMS Decrypt Error |

Электронная подпись соответствует требованиям |

Обратитесь в удостоверяющий центр, выпустивший сертификат для уточнения соответствия требованиям к ЭЦП:

|

Модераторы: Renat, Gala, alta_olg, expert, Lemur

-

avers5

- Постоянный участник

- Сообщения: 16

- На форуме: c 22 апр 2014

Сказал: 0 ед.

Получил: 3 ед.

КритоПро CSP+MS SQL + WINDOWS 10(1803)

С начала мая началась рассылка обновления операционной системы windows 10 версии 1803(сборка 17134).В результате в некоторых случаях невозможно подключится к локальному MS SQL серверу (ошибка безопасности SSL), на текущей момент есть три решения проблемы:

1) Запустите приложение Параметры, перейдите в раздел Обновление и безопасность и выберите вкладку Восстановление. Выберите опцию Вернуться к предыдущей версии Windows 10

2) Удаление КриптоПро СSP

3) Удалите ключ в реестре HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlCryptographyProvidersCrypto-Pro Primitive ProviderUM0010002 и перезагрузите машину.Работоспособность SQL Server будет восстановлена, но может на некоторых сайтах не работать ГОСТ TLS.

4) Владельцам Крипто-Про версии 4.0 для устранения данной проблемы можно перейти на использование промежуточной сборки КриптоПро CSP 4.0 R4.

Последний раз редактировалось avers5 Чт май 17, 2018 15:21, всего редактировалось 1 раз.

Следующие пользователи поблагодарили avers5 за это собщение: DealerUfa

Следующие пользователи поблагодарили alta_olg за это собщение: splav

Следующие пользователи поблагодарили avers5 за это собщение: splav

-

imbrickiy

Re: КритоПро CSP+MS SQL + WINDOWS 10(1803)

Сообщение

imbrickiy » Пт окт 12, 2018 09:49

Если возникает ошибка вида [DBNETLIB][ConnectionOpen (SECCreateCredentials()).]SSL Security error при обращении к MSSQL серверу, то решение следующее:

Необходимо установить значение Enable параметру групповой политики безопасности

Local Security Policy —> Local Policies —> Security Options —> ‘System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing

Затем от имени администратора выполнить в командной строке:

gpupdate /force

Содержание

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Работа с СКЗИ и аппаратными ключевыми носителями в Linux

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

- Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

- Криптопро код ошибки 0x8009001a

- Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

- Ошибка подписи. CryptSignMessage: Отказано в доступе

- Проверяем контейнер

- Как подписать документы?

- Заключение

- Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

- Решение проблемы:

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

Создается контейнер так (обработка ошибок опущена):

Пользователь Alice (админ):

HCRYPTPROV prov;

::CryptAcquireContext(&prov, “keyset”, CP_DEF_PROV, CRYPT_NEWKEYSET | CRYPT_MACHINE_KEYSET);

HCRYPTKEY key;

::CryptGenKey(prov, AT_KEYEXCHANGE, CRYPT_EXPORTABLE, &key);

// все ок, закрывает хэндлы

Пользователь Bob (админ):

И еще вопрос.

Если я создам CRYPT_MACHINE_KEYSET и явно разрешу доступ к нему другому пользователю-не-админу прочитав, изменив и установив DACL кейсета при помощи CryptSetProvParam(…,PP_KEYSET_SEC_DESCR, …), то сможет ли этот пользователь-не-админ открыть этот кейсет? MSDN говорит, что это возможно для MS провайдеров. Возможно ли это для КриптоПро?

| 30.09.2003 14:06:30 | Василий |

Я проверю приведённый пример.

«СКЗИ КриптоПРО CSP функционирует в следующих операционных системах

(ОС):

• Windows 95 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 95 OSR2 с установленным ПО MS Internet Explorer версии 5.0 и

выше;

• Windows 98 с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows 98 SE с установленным ПО MS Internet Explorer версии 5.0 и выше;

• Windows NT 4.0 SP5 и выше с установленным ПО MS Internet Explorer 5.0 и

выше;

• Windows ME;

• Windows 2000.»

Про ХР, стало быть, речи нет.

Кое-что там может работать, а может и не работать.

В данном случае не живёт флажок CRYPT_SILENT. Если его снести, всё намного лучше.

Но в любом случае все эксперименты с ХР на Ваш страх и риск.

Используйте продукт «Крипто-Про CSP 2.0».

| 30.09.2003 16:03:35 | Maxim Egorushkin |

Спасибо за важную информацию.

Источник

Работа с СКЗИ и аппаратными ключевыми носителями в Linux

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

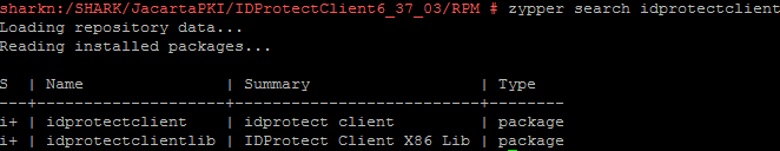

Установка драйверов и ПО для работы с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

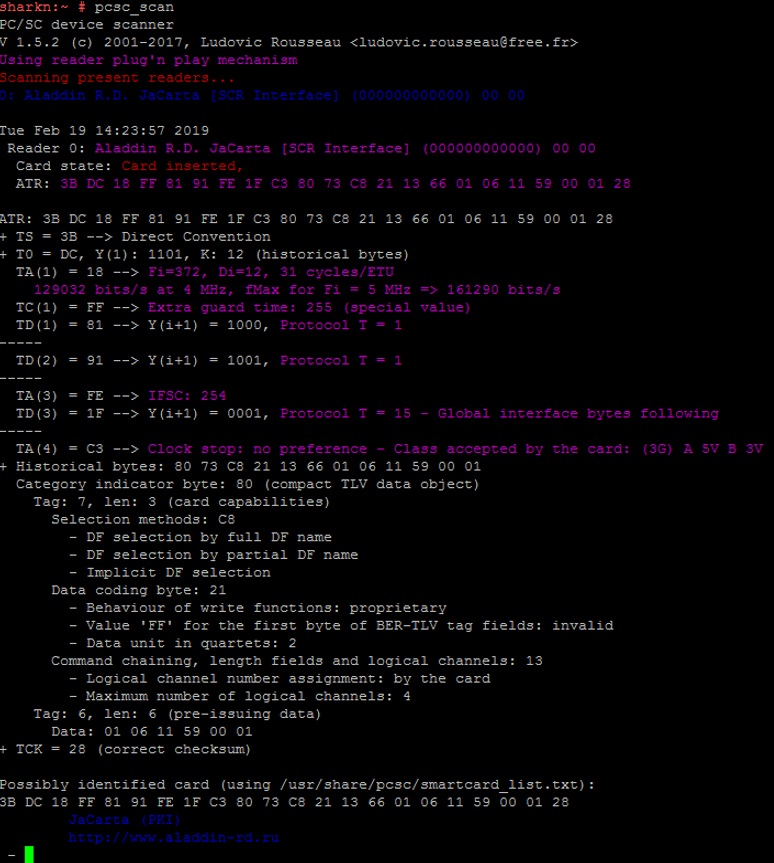

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

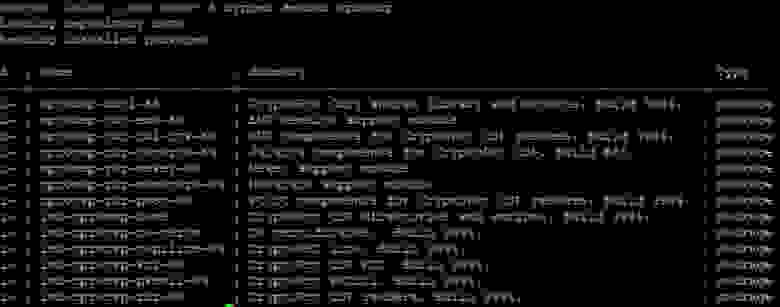

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

—+——————————+—————————————————-+———

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

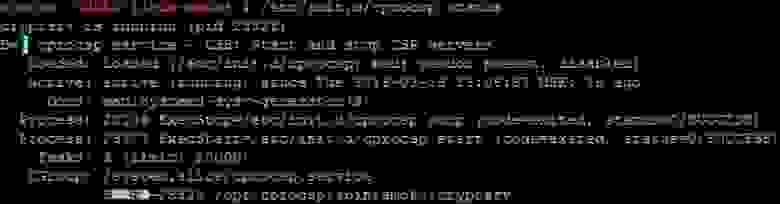

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

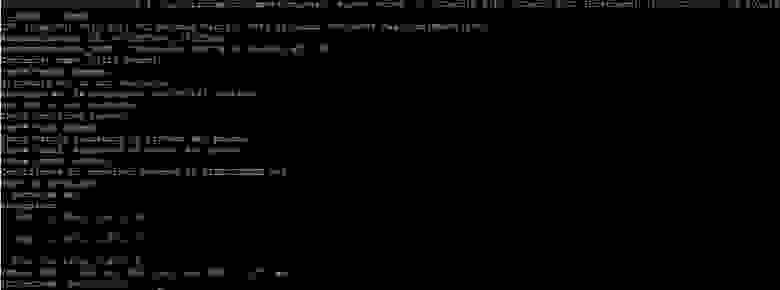

Настройка и диагностика КриптоПро CSP

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро будет добавлена запись:

linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро (000000000000) 00 00″Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Источник

Linux неправильный зарегистрированный набор ключей код ошибки 0x8009001a криптопро

В событиях на ЦР видно:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 14:14:22

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка %2 при обращении к CSP: %1

Так как машина на которой стоит АРМ удаленная, АРМ был установлен также на машину ЦР, ошибка осталась но в событиях ЦР изменилась:

Тип события: Ошибка

Источник события: cpSSPCore

Категория события: Отсутствует

Код события: 300

Дата: 10.05.2006

Время: 17:37:30

Пользователь: Нет данных

Компьютер: CA

Описание:

КриптоПро TLS. Ошибка 0x80090019 при обращении к CSP: Набор ключей не определен.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

==

Он в реестре или на съёмном носителе?

==

Сначала он был на дискете, потом я его скопировал используя через криптопро на флешку. Удалил дисковод. Уже после этого заметил проблему, но уверен что с этим не связано, ибо, поставил дисковод обратно, удалил сертификат и установил его с контейнера на дискете. При проверке в параметрах ЦР он запрашивает именно дискету.

КриптоПро TLS. Ошибка 0x8009001f при обращении к CSP: Неправильный параметр набора ключей.

Меня смущает то, что когда в АРМ заходишь вразделы Пользователи, Сертификаты и пр. он выдает окошко с просьбой вставить соответсвующий ключевой носитель (но пароль не спрашивает ибо он запомнен), а когда заходишь в раздел Центр сертификации и выбираешь правой кнопкой любой из пунктов, то ошибка вываливается сразу, даже не спрашивая контейнеров ключей.

Однако если удалить сертификат веб-сервера ЦР из хранилища и перегрузится, то такой ошибки уже нет, если опять прописать туда, то опять появляется. Создание нового контейнера и сертификата веб-сервера ЦР не приводит к улучшению.

На службе IISAdmin стоит галочка разрешить доступ к рабочему столу. Таймауты в CSP стоят по 60 сек.

ООО ТК «Контакт», Воронеж. Договора пока нет, потому что проблем не возникало до этого 🙂

>Версия и билд CSP?

3.0.3293 КС1

>Способ хранения ключей?

Дисковод

>версия ОС, какие обновления?

Windows2000 Server, SP4, 5.0.2195, все обновления

>версия IE, какие обновления?

6.0.2800.1106, SP1, все обновления

>Используется MSDE или SQL-сервер?

MSDE, и клиентская часть MSSQL

Источник

Подпись ошибка 0x80090010 отказано в доступе КриптоПро; решение

Криптопро код ошибки 0x8009001a

Подпись ошибка 0x80090010 отказано в доступе КриптоПро – решение

Сегодня разберем проблему с подписью в КриптоПро, а конкретнее строчку в отчете “ошибка 0x80090010 отказано в доступе”. Поговорим чем вызван этот сбой в СУФД, дадим общие рекомендации по обновлению программы. В конце статьи оставим инструкцию как же все такие подписать документы, если ключ просрочен, а отправить отчет нужно.

Ошибка подписи. CryptSignMessage: Отказано в доступе

Отправляясь тестировать контейнер первым делом получаем отчет с ошибкой вот такого содержания:

Ошибка 0x80090010 отказано в доступе

Для начала проверьте версию КриптоПРО CSP. Если версия стабильная и рабочая – оставляем, если помимо этого сбоя присутствую другие ошибки – версию программы лучше обновить на будущее.

Ошибка 0x80090010 отказано в доступе – означает что просрочена версия открытого или закрытого ключа. Создавая запрос на выдачу сертификата для генерации ключей, мы несём необходимые бумаги для выдачи подписи через несколько недель. Контроль будет осуществляться с даты создания запроса. Тут мы используем лайфхак, об этом ниже, а для начала мы протестируем контейнер.

Проверяем контейнер

Для проверки контейнера проделаем стандартные операции перечисленные ниже:

Проверка завершилась с ошибкой

Срок действия закрытого ключа истек

Срок действия закрытого ключа истек

Еще раз – ошибка подписи 0x80090010 всегда означает что истек срок действия закрытого ключа.

Как подписать документы?

Тут придется прибегнуть к маленькой хитрости, которая работала раньше во многих программах схожего типа – поменять системную дату на срок действия системного ключа:

Настройка даты и времени

После этого можно выдохнуть, заварить чашечку крепкого кофе… И начать готовить документы и оформлять заявку для оформления нового сертификата.

Заключение

Напишите нам в комментариях помогла ли вам данная инструкция побороть проблему отказа доступа в КриптоПро. Если статья была полезна – делитесь ссылками в соцсетях, так вы поможете другим пользователям с аналогичной проблемой. Задавайте другие вопросы о других программах, которые работают с ошибками или вызывают вопросы.

Евгений Загорский

IT специалист. Автор информационных статей на тему Андроид смартфонов и IOS смартфонов. Эксперт в области решения проблем с компьютерами и программами: установка, настройка, обзоры, советы по безопасности ваших устройств. В свободное время занимается дизайном и разработкой сайтов.

При попытке погуглить информацию в интернете, решить проблему не удавалось. Большинство ссылок ведут на форумы, где обсуждаются проблемы связанные с крипто-приложениями, такими как крипто-про. Но тут дело не в этом, никаких программ не использовалось.

Неправильный зарегистрированный набор ключей, код ошибки 0x80070643. Что удалось найти?

.Net framework cleanup tool

.Net framework repair tool

Но к сожалению эффекта так же не произошло.

Решение проблемы:

Очень надеемся, что данная статья поможет многим решить проблему (Неправильный зарегистрированный набор ключей,0x80070643) с Windows 8.1 без переустановки. Если у вас остались вопросы, пожалуйста, задайте их в комментариях.

Большое спасибо, Михаил, все сделали оперативно а главное понятно для меня. Так как мы с вами нашли общий язык. хотелось бы в дальнейшем так же продолжить связь именно с вами. Надеюсь на плодотворное сотрудничество.

От имени предприятия ГУП «Севастопольское авиационное предприятие» выражаем благодарность за профессионализм и оперативность вашей компании! Желаем вашей компании дальнейшего процветания!

Спасибо вам, Михаил, большое за помощь в оформлении. Очень квалифицированный сотрудник +5!

От лица компании «АКБ-Авто» и от себя лично выражаю Вам и всем сотрудникам вашей компании благодарность за продуктивную и качественную работу, чуткое отношение к требованиям клиента и оперативность в исполнении заказываемых работ.

Хочу поблагодарить консультанта Михаила за отличную работу, своевременные и полные консультации. Очень внимателен к проблемам клиента и вопросам, оперативное решение самых казалось бы для меня сложных ситуаций. Очень приятно работать с Михаилом. Теперь своим клиентам и знакомым буду рекомендовать Вашу компанию. Да и консультанты в тех. поддержке тоже очень вежливы, внимательны, помогли справится со сложной установкой ключа. Спасибо.

Левицкий Александр Константинович г. Самара

Личная благодарность консультанту Михаилу Владимировичу за оперативную консультацию и работу по ускоренному получению сертификата ЭП. В ходе предварительной консультации подбирается оптимальный набор индивидуальных услуг. Конечный результат получен незамедлительно.

Спасибо за оперативную работу и компетентную помощь! Консультацией остался очень доволен!

ООО «Эксперт Система» благодарит за оперативную работу консультанта Михаила! Желаем Вашей компании роста и процветания!

Спасибо консультанту, представившемуся Михаилом, за оперативность в работе с клиентами.

Пономарев Степан Геннадьевич

Большое спасибо консультанту Михаилу, за оказанную помощь в получении ЭЦП. За оперативную работу и консультирование по вопросам возникающим в процессе оформления.

Компания в лице консультанта Михаила делает невозможное! Ускорение аккредитации менее чем за 1 час! Оплата по факту оказания услуги. Думал, такого не бывает. С полной ответственностью могу советовать связываться с Центром выдачи электронных подписей.

Для решения данной проблемы следует выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP». Перейти на вкладку «Сервис» и нажать на кнопку «Удалить запомненные пароли». Отметить пункт «Пользователя» и нажать на кнопку «ОК».

2. В окне «Выбор ключевого контейнера» поставить переключатель «Уникальные имена» и повторить выбор контейнера.

3. Если ключевой носитель — дискета или флэш-карта, необходимо просмотреть его содержимое. В корне носителя должна быть папка с шестью файлами с расширением. key.

4. Если ключевой носитель — ruToken или ruToken Lite, то следует переустановить драйвера и модуль поддержки. Для этого необходимо:

5. Сделать копию ключевого контейнера и выполнить установку сертификата с дубликата (см. Как скопировать контейнер с сертификатом на другой носитель?).

Если предложенное решение не помогло устранить ошибку, то необходимо обратиться в службу технической поддержки по адресу [email protected], указав следующие данные:

Чтобы открыть данное окно, следует перейти в меню «Пуск» > «Панель управления» > «Крипто Про CSP» > «Оборудование» > «Настроить типы носителей», выбрать «Rutoken» (либо «Rutoken lite») > «Свойства» > «Информация».

Создание электронной подписи на платформе 1С с помощью СКЗИ КриптоПро CSP можно выполнять как на стороне сервера, так и на стороне клиента. В обоих случаях может появиться довольно неприятная ошибка:

Неправильный параметр набора ключей.

Неприятна данная ошибка тем, что у неё множество причин, и что бы её исправить, нужно провести целый комплекс мероприятий.

Источник